Recovery Menü von Linux Mint aktivieren

Wenn auf dem Computer nur Linux Mint installiert ist, und keine anderen Betriebssysteme vorhanden sind, ist das Grub Boot Menü standardmäßig ausgeblendet. Um das Grub Menü beim Start zu erhalten, muss nach dem einschalten die rechte Shift-Taste gedrückt werden, bei virtuellen Maschinen funktioniert das leider nicht, hier muss man das Grub Menü persistent einrichten.

Linux Mint Boot Grub Menü aktivieren

Soll das Linux Mint Grub Menü bei jedem start erscheinen, um das Recovery Menü für Systemreparaturen zu erhalten, oder um Kernel Parameter übergeben zu können, editiert man als root die Datei 90_custom.cfg:

Dabei erst root werden mit sudo su –

$ vi /etc/default/grub.d/90_custom.cfgund folgende Zeilen hinzufügen:

GRUB_TIMEOUT="5"

GRUB_TIMEOUT_STYLE="menu"Falls die Datei 90_custom.cfg nicht vorhanden ist, diese einfach mit einem Editor der Wahl erstellen.

Nach dem editieren den folgenden Befehl ausführen:

$ sudo update-grubReboot:

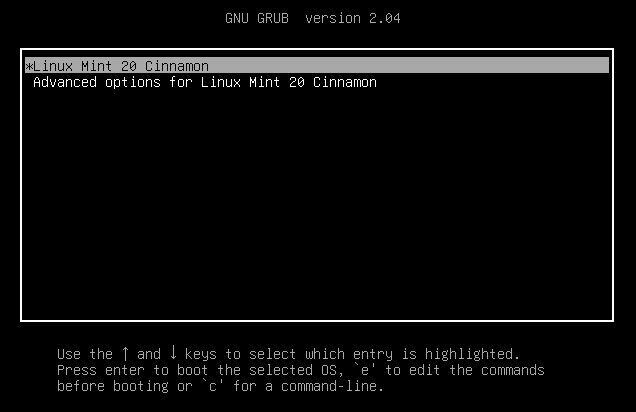

Beim nächsten Start erscheint das Grub Boot Menü

Der zweite Eintrag „Advanced options for Linux Mint 20“ wählen.

Es erscheint das Linux Mint Recovery Menü mit den Reparatur Optionen und dem root shell prompt.

Mit „Drop to root shell prompt“ geht es zur Linux Mint Single Mode Menü Console.

Wiederherstellungsmodus (Single Mode)

Mit Enter gelangt man in die Linux Mint Menü Wartungskonsole. Hier ist man root und hat Schreibrechte auf des Filesystem. Der Single-User-Runlevel ist der niedrigste Betriebszustand, dieser für Wartungsarbeiten, in dem ausschließlich Systemressourcen wie Festplatten oder Dateisysteme aktiv sind.

root Passwort vergessen

Hier einige der meist selbst verursachten Fehler. Wenn etwa das root Passwort vergessen wurde, kann ein neues vergeben werden.

root@localhost:~# passwd rootsudo Regelwerks-Plugin konnte nicht initialisiert werden

Bei unsachgemäßer Änderungen an der sudoers Datei kann es zu Fehler kommen.

$ sudo visudo

>>> /etc/sudoers: syntax error near line 24 <<<

sudo: parse error in /etc/sudoers near line 24

sudo: no valid sudoers sources found, quittingIst sudo im Standard Runlevel nicht mehr möglich und man sich als root von Linux Mint ausgesperrt hat, kann sudo wiederhergestellt werden.

Bevor /etc/sudoers geändert werden kann, muss der Datei das Schreibrecht zugeteilt werden.

$ chmod u+w /etc/sudoers && vi /etc/sudoersNach dem editieren muss sudoers wieder geschützt sein.

$ chmod u-w /etc/sudoersHier die sudoers Original Datei von Linux Mint 20 für den Fall das diese zur unbrauchbarkeit verändert worden ist.

#

# This file MUST be edited with the 'visudo' command as root.

#

# Please consider adding local content in /etc/sudoers.d/ instead of

# directly modifying this file.

#

# See the man page for details on how to write a sudoers file.

#

Defaults env_reset

Defaults mail_badpass

Defaults secure_path="/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/snap/bin"

# Host alias specification

# User alias specification

# Cmnd alias specification

# User privilege specification

root ALL=(ALL:ALL) ALL

# Members of the admin group may gain root privileges

%admin ALL=(ALL) ALL

# Allow members of group sudo to execute any command

%sudo ALL=(ALL:ALL) ALL

# See sudoers(5) for more information on "#include" directives:

#includedir /etc/sudoers.dHinweis! Änderungen sollten immer nur mit visudo gemacht werden.

Festplatte hat kein freien Speicher

Wenn das Linux Mint kein freier Festplattenspeicher mehr hat, können die Logs nicht mehr gespeichert werden, was zum Systemstillstand führt, hier kann in der Single User Mode Console die Speicherbelegung überprüft werden, um wieder freien Speicher zu schaffen.

$ tree -ah /var/log -L 1

$ tree --du -d -shaC | grep -Ev '( *[^ ]* ){2}\[Ist das Kommando tree auf dem System nicht vorhanden, kann einer der folgenden du (disk usage) Befehle Hilfe leisten.

$ sudo du –hc ––max-depth=0 /var

$ sudo du -ah /var | sort -n -r | head -n 5

$ sudo du /home -Sh | sort -rh | head -5