Website URL und Links in der WordPress Datenbank ändern

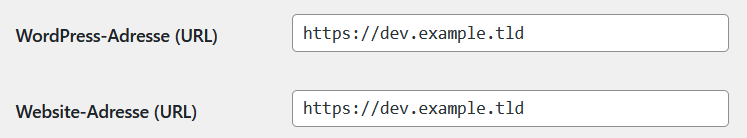

WordPress Umstellungen und die Migration erfordern mehrere Schritte zur Anpassung der URL. Das festlegen der WordPress-Adresse wird unter Einstellungen -> Allgemein bei WordPress-Adresse (URL) und Webseite-Adresse (URL) vorgenommen. Bei URL Änderungen sind weitere Anpassungen vorzunehmen.

Bei der Migration kann es vorkommen, dass der Zugang zum WP-Admin versperrt ist, nachdem der A Record oder CNAME im DNS, und die Virtualhost Konfiguration beim Webserver bereits geändert wurde. Auch bei der Umstellung der Seite von Dev auf Live, oder beim wechsel von HTTP auf HTTPS muss die URL geändert werden. An dieser stelle kann die Webseiten-Adresse und die Links im Content mit phpMyAdmin geändert werden.

WordPress-Adresse (URL) und Webseite-Adresse (URL) in phpMyAdmin ändern

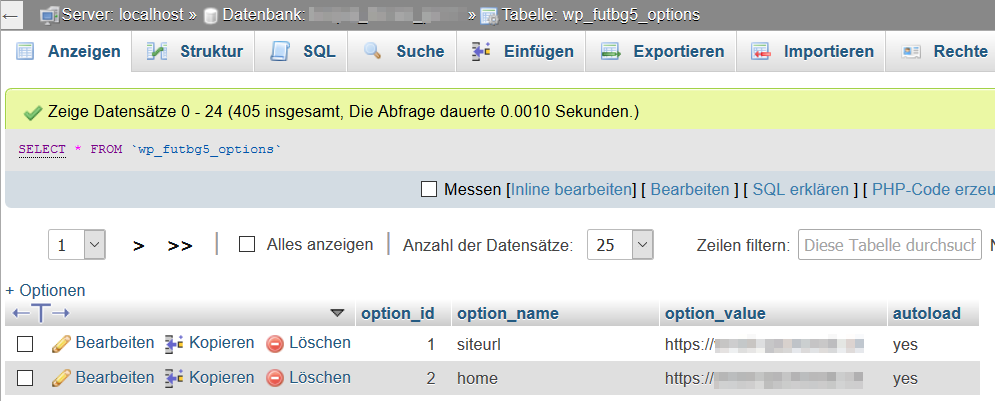

Um die WordPress-Adresse und Webseite-Adresse in phpMyAdmin zu ändern, öffnet man die Datenbank und geht auf Anzeigen, im nun geöffneten Tree wählt man die Tabelle wp_options, links sucht man in der Spalte option_name nach siteurl und home, hier mit Bearbeiten den Wert im Feld option_value mit der neuen URL ändern und mit OK bestätigen.

Hinweis: Der WordPress Standard Datenbank Präfix ist wp_, hier wurde der Präfix zuvor auf wp_futbg5 geändert.

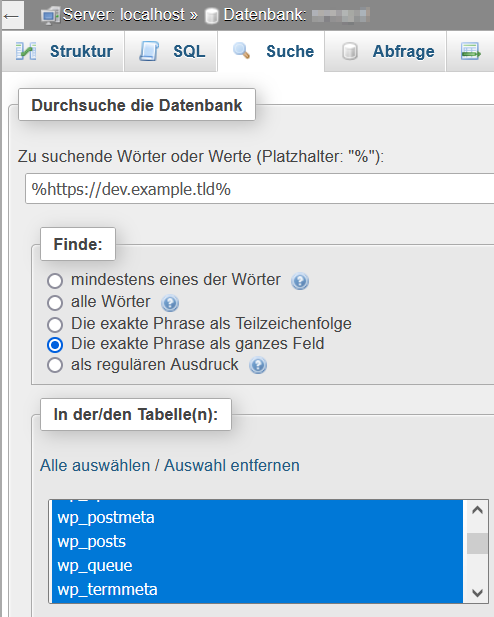

Möchte man die Datenbank nach Text durchsuchen, geht man nach dem öffnen der Datenbank auf Suchen und trägt das Suchargument eingebunden zwischen %-Zeichen ein. In diesem Beispiel soll die Entwickler Umgebung zur Live Seite geändert werden, wobei dev.example.tld die Entwickler URL, und www.example.tld die Live URL der Seite ist.

Bei In der/den Tabelle(n) klickt man auf Alle auswählen, anschlissend auf OK. In der Regel sind die treffer in den Tabellen wp_posts und wp_postmeta, jeweils im Feld post_content zu finden.

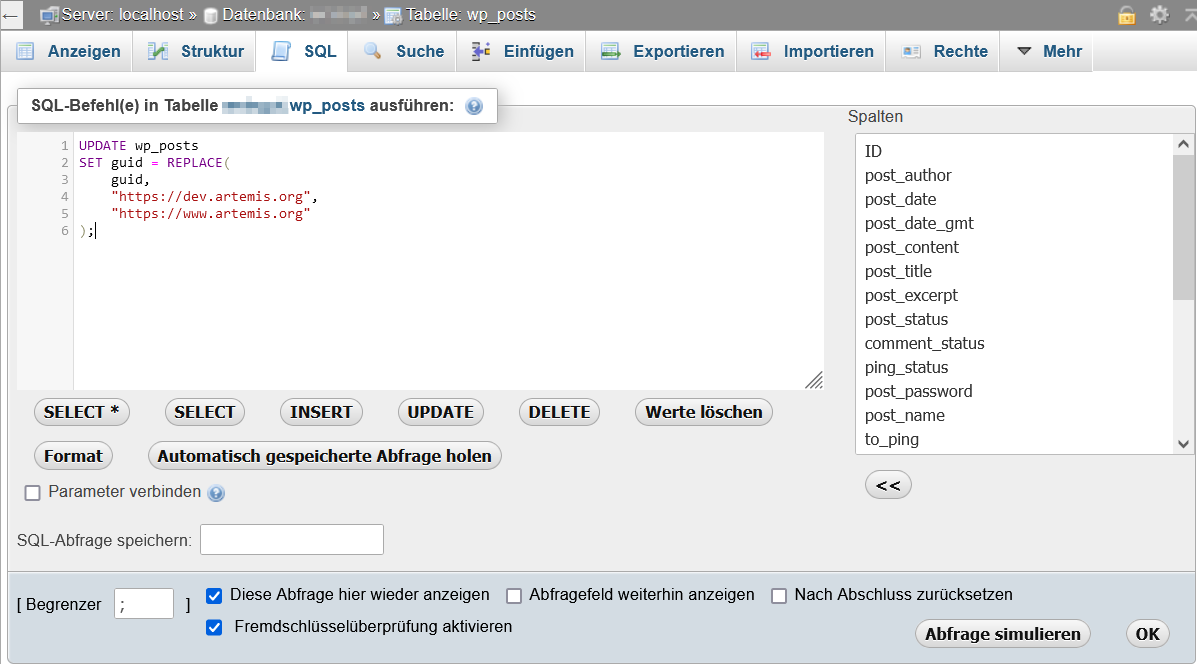

Mit phpMyAdmin im Abschnitt SQL kann die URL mit folgendem SQL-Befehl durch Suchen Ersetzen in den Tabellen geändert werden.

Die zu ändernden URLs in folgenden Tabellen, die URL www.example.tld entsprechend erstetzen. Die UPDATE Befehle entsprechend mit Copy & Paste in der SQL-Abfrage ausführen.

UPDATE wp_posts

SET guid = REPLACE(

guid,

"https://dev.example.tld",

"https://www.example.tld"

);

UPDATE wp_posts

SET post_content = REPLACE(

post_content,

"https://dev.example.tld",

"https://www.example.tld"

);

UPDATE wp_posts

SET post_excerpt = REPLACE(

post_excerpt,

"https://dev.example.tld",

"https://www.example.tld"

);

UPDATE wp_options

SET option_value = REPLACE(

option_value,

"https://dev.example.tld",

"https://www.example.tld"

);

UPDATE wp_postmeta

SET meta_value = REPLACE(

meta_value,

"https://dev.example.tld",

"https://www.example.tld"

);

UPDATE wp_links

SET link_url = REPLACE(

link_url,

"https://dev.example.tld",

"https://www.example.tld"

);

Werden Plugins verwendet, die Tabellen mit URLs beinhalten, dann muss der Inhat hier ebefalls geändert werden.

UPDATE tabellenname

SET feld_mit_urls = REPLACE(

feld_mit_urls,

"https://dev.example.tld",

"https://www.example.tld"

);

Anstelle des Platzhalter tabellenname und feld_mit_urls den tatsächlichen Tabellenname eintragen, die betreffenden Plugins mit den Tabellen können wie oben beschrieben, mit Textsuche in phpMyAdmin gefunden werden.

Eines der Plugins das Tabellen mit URLs beinhalt ist das Newsletter Plugin, in der Tabelle wp_newsletter sind URls im Feld http_referer.

UPDATE wp_newsletter

SET http_referer = REPLACE(

http_referer,

"https://dev.example.tld",

"https://www.example.tld"

);

Fazit

In diesem Tutorial werden die Schritte zur Anpassung der URLs und Links nach einer WordPress Umstellungen oder einer Migration gezeigt. Es können abhängig der installierten Plugins weitere Tabellen hinzukommen, die geändert werden müssen.