Wiederherstellen von Dateien aus VMware Flat-VMDK und VHD virtuelle Festplatten Images

Mit 7-Zip Dateien aus virtuellen Festplatten wiederherstellen, oder Dateien von einer virtuellen Partition in eine andere kopieren. Ohne das virtuelle Betriebssystem zu booten. Außerdem können Dateien gelöscht, verschoben oder zu einer virtuellen Maschine hinzufügt werden. Um beispielsweise ein nicht mehr Boot fähiges System zu reparieren oder Offline Windows Updates auszuführen.

Eine weitere Möglichkeit ergibt sich zur Wiederherstellung von Daten aus einer Snapshot Sicherung, beispielsweise bei VMware Consolidated Backup durch ghettoVCB.

VMware Flat-VMDK und VHD virtuelle Festplatten können geöffnet werden, um auf den Inhalt eines virtuellen Laufwerks zugreifen zu können. Dies ohne das Host Betriebssystem selbst booten zu müssen. Hier wird die recht einfache Lösungen mit 7-Zip gezeigt.

7-Zip zum öffnen von VMDK-Disk-Images

7-Zip ist wahrscheinlich das beliebteste kostenlose Archiv-Tool, dieses auch die Möglichkeit bietet, VHD-, VDI- und VMDK-Disk-Images zu öffnen. Es können benötigte Dateien einfach aus der virtuellen Maschine extrahiert werden, oder aber das Archive wird über die Schaltfläche Extrahieren in ein Ordner kopiert.

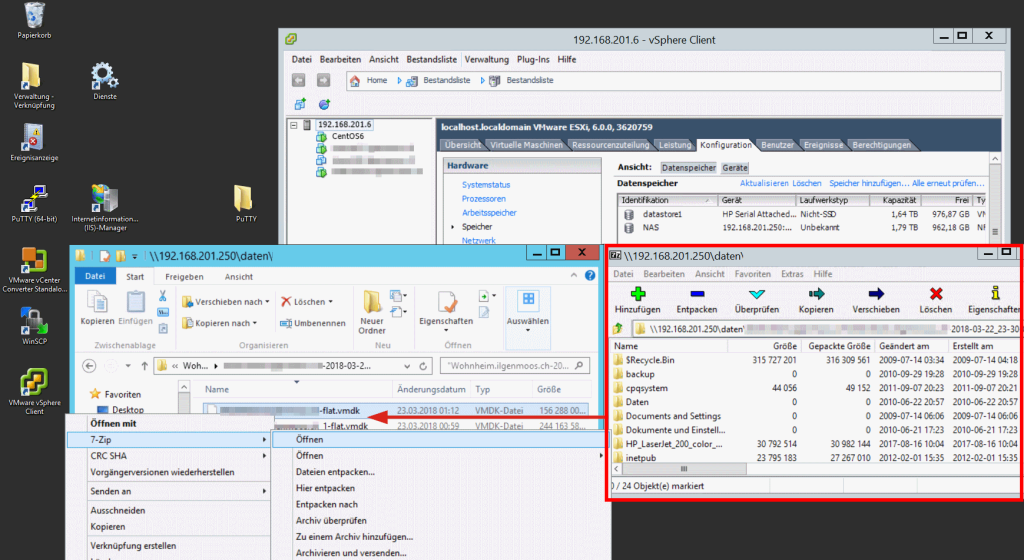

Virtuelles VMDK Laufwerk öffnen

Um ein virtuelles Laufwerk zu öffnen, klicken man mit der rechten Maustaste auf die Flat-VMDK oder VHD-Datei um die virtuelle Festplatte über das 7-Zip-Kontextmenü zu öffnen. Es werden nur Single-Volume-VDIs unterstützt, wenn es mehr als eine Partition gibt, wird kein Root- Verzeichnis geöffnet. Multi-Volume-VHD und VMDK-Dateien werden unterstützt. Die Partitionen werden nummeriert angezeigt, 0 ist oft die Reserved Boot-Partition, 1 ist die Haupt-Windows-Partition und 2 ist die Partition für das Laufwerk D.