Mit der Zwei-Faktor-Authentifizierung über den Google 2FA Authenticator kann die Sicherheit der WordPress Website erhöht werden. Unbefugte können sich auch mit Kenntnis von Benutzername und Kennwort nicht mehr so leicht Zugang zum WordPress Account verschaffen.

Warum eine Zwei-Faktor-Verifizierung?

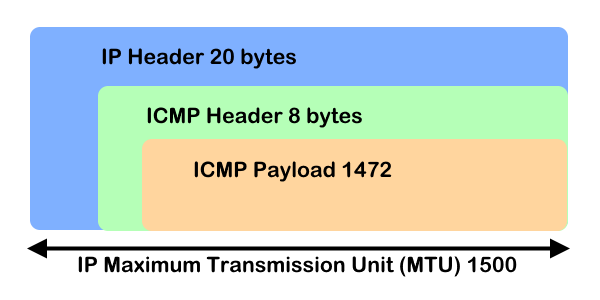

Die Einrichtung einer Zwei-Faktor-Authentifizierung ermöglicht es, die Sicherheit von Online-Konten zu erhöhen. Neben Benutzername und Password wird damit eine zweite Komponente für den Login erforderlich, meistens in Form eines sechsstelligen Bestätigungscodes.

Das Two Factor Authentication Plugin

WordPress und besonders der zu schützende WordPress Admin-Account, kann mit einer Zwei-Faktor-Authentifizierung zusätzlich gesichert werden. Es stehen hierzu eine Reihe von Plugins zur Verfügung.

Sichere WordPress-Anmeldung ermöglicht das WordPress Plugin „Two Factor Authentication“. Mit OTP Token über den Google 2FA Authenticator, diesen Token man für WordPress verwendet. Die Benutzer die 2FA aktivieren, benötigen einen einmaligen Code, damit sie sich weiterhin anmelden können.

Um das Plugin nutzen zu können, wird eine OTP (One-Time-Password) App für das Smartphone benötigt, komfortabel geht es mit dem weit verbreiteten Google Authenticator, die App es für Android hier gibt und für das iPhone hier. Alternative bietet sich die Authy (2FA) App an.

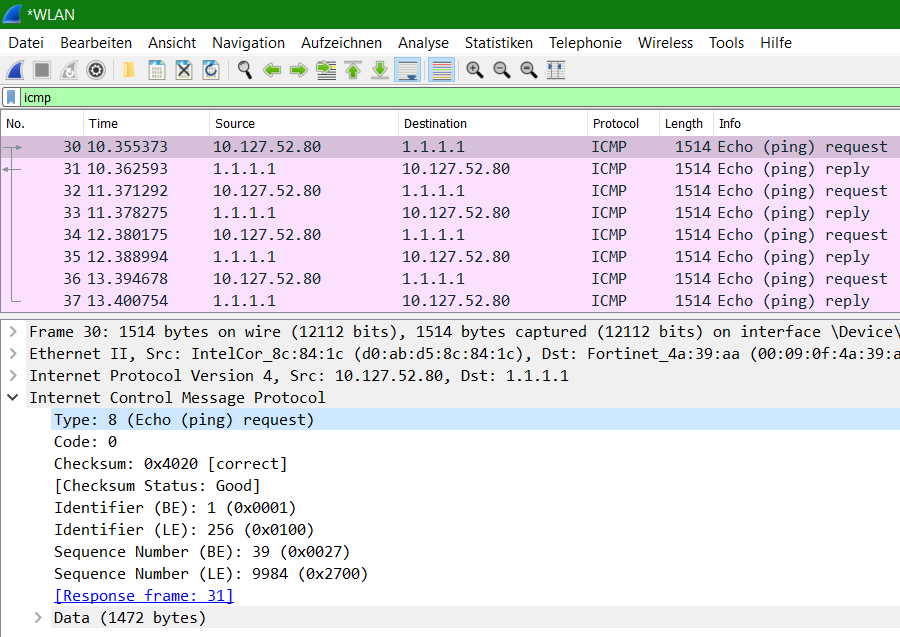

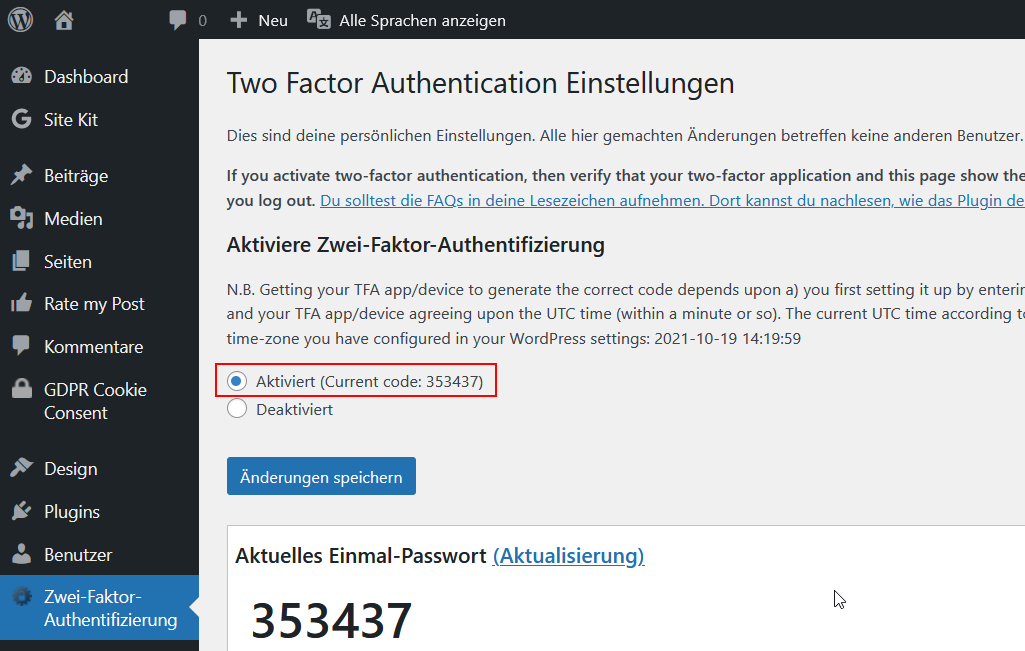

Nachdem das Plugin in WordPress installiert ist, aktiviert man 2FA für den authentifizierten Benutzer, mit Klick auf Aktiviert bei „Aktiviere Zwei-Faktor-Authentifizierung“ und scannt anschliessend den QR-Code mit dem privaten Schlüssel ein, dazu öffnet man die OTP App auf dem Smartphone und drückt auf das Plus (+) unten rechts, dann scannt man den QR-Code. Nach dem Aktivieren wird für den angemeldeten Benutzer-Account das Einmal-Passwort mit der nächsten Anmeldung angefordert, der sechsstellige Bestätigungscode erscheint im Google Authenticator auf dem Smartphone.

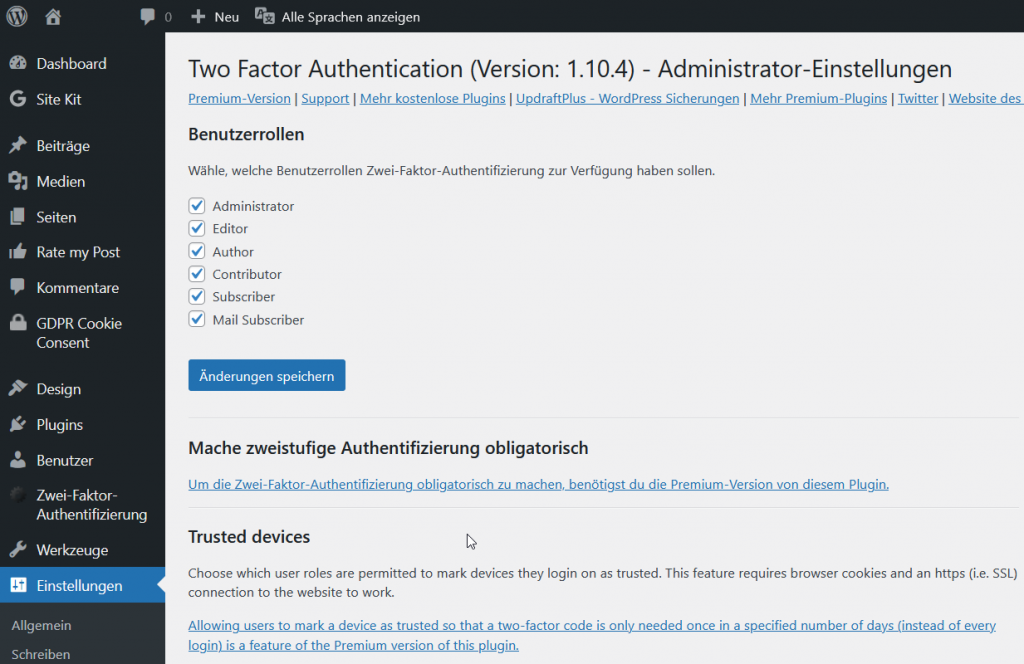

In den Two Factor Authentication Administrator-Einstellungen können Benutzerrollen gewählt werden, weitere Optionen gibt es in der Premium Version.

Wichtig! Wechselt man von einem Mobilen Gerät zu einem anderen, auf diesem Google Authenticator genutzt wird, zeigt die Anleitung hier was zu beachten ist, und wie man für den Umzug vorgehen muss.

Die Google 2FA Authenticator App kann aus dem Store auf das Handy oder Tablett geladen werden, mit abfotografieren des untenstehenden QR-Code für Apple und Android Geräte.

|  |

| Google Authenticator Apple | Google Authenticator Android |