Windows 10 startet mit neuem Boot-Vorgang, das Hochfahren des Rechners soll beschleunigt werden, was an und für sich erwünscht ist, birgt der Schnellstart jedoch auch unverhofft Probleme.

Windows 10 Boot-Vorgang

Der Schnellstart von Microsoft erstmals mit Windows 8 eingeführt als Fast Boot, soll dieser den Boot-Vorgang beschleunigen. Der Schnellstart von Windows 10 kann dabei unter Umständen auch unerwünschte Probleme verursachen, und kann vor allem in einem Unternehmensnetzwerk für unerwartetes verhalten verantwortlich sein.

Beim Startvorgang durchläuft Windows 10 grundlegend drei Vorgänge: den Preboot, die System Initialisierung mit laden der Treiber und abschliessend das bereitstellen der Anwendersitzung. Es wird die Zeit verkürtzt die das System benötigt um den Kernel und die Treiber zu laden und liest den Status stattdessen vom zuvor geschriebenen Zustand (Checkpoint) ein. Im Unterschied zum bekannten Ruhezustand (Hibernation) des Rechners werden bei dieser Methode keine Anwenderdaten vor dem Ruhezustand gesichert. Zuvor geöffnete Dateien und Programme wurden geschlossen.

Boot-Vorgang Auswirkungen

Der veränderte Bootvorgang bringt gewisse Probleme mit sich. Der Rechner wird nie vollständig heruntergefahren, was Auswirkungen hat die berücksichtigen werden müssen; eingespielte Updates werden erst nach einem vollständigen Neustart aktiviert, Gruppenrichtlinien im Netzwerk oder Softwareverteilungen werden nicht ausgeführt, wenn diese ein Kaltstart erfordern. So wurde bekannt, das mit dem Windows 10 Update Version 2004 die Netzwerkverbindungen nicht mehr hergestellt wurden, mit Freigaben diese über das Netzwerkprotokoll SMB Version 1 genutzt werden.

Mit Shift-Taste Herunterfahren

Zum vollständigen Herunterfahren wird die Shift-Taste beim Ausschalten des Rechners gedrückt, gleichzeitig bei Klick auf Herunterfahren, so erfolgt beim nächsten Neustart ein Kaltstart.

Windows Schnellstart deaktivieren

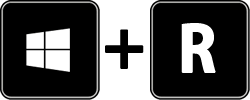

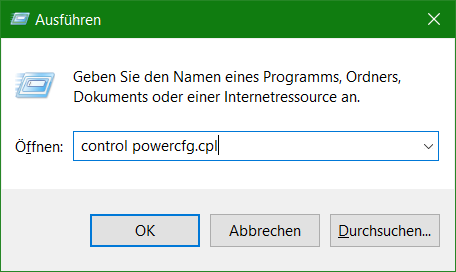

Der Windows 10 Schnellstart kann in der Systemsteuerung – Energieoptionen deaktiviert werden, mit drücken der Tasten Win+R

und der Tastatur-Eingabe

control powercfg.cpl

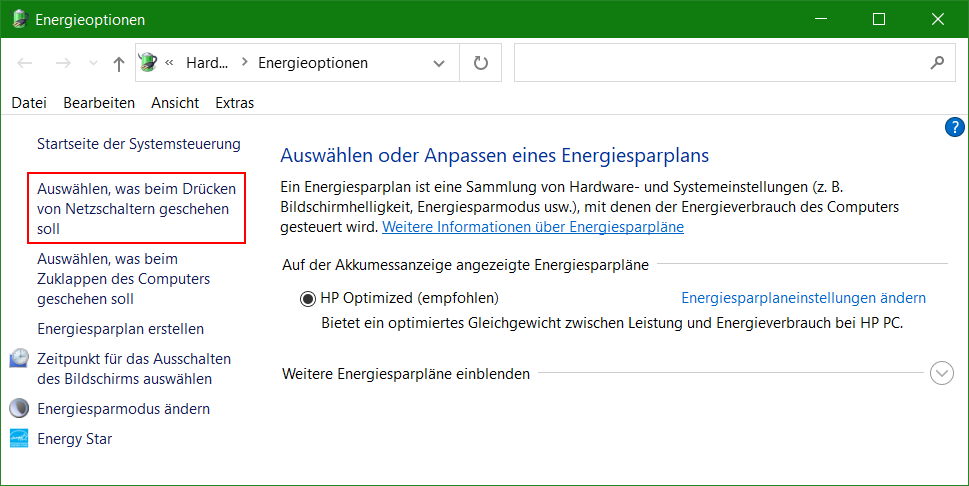

Auf den Eintrag klicken Auswählen, was beim Drücken von Netzschaltern geschehen soll, um die Einstellung für das verhalten des Netzschalter zu ändern (rot eingerahmt).

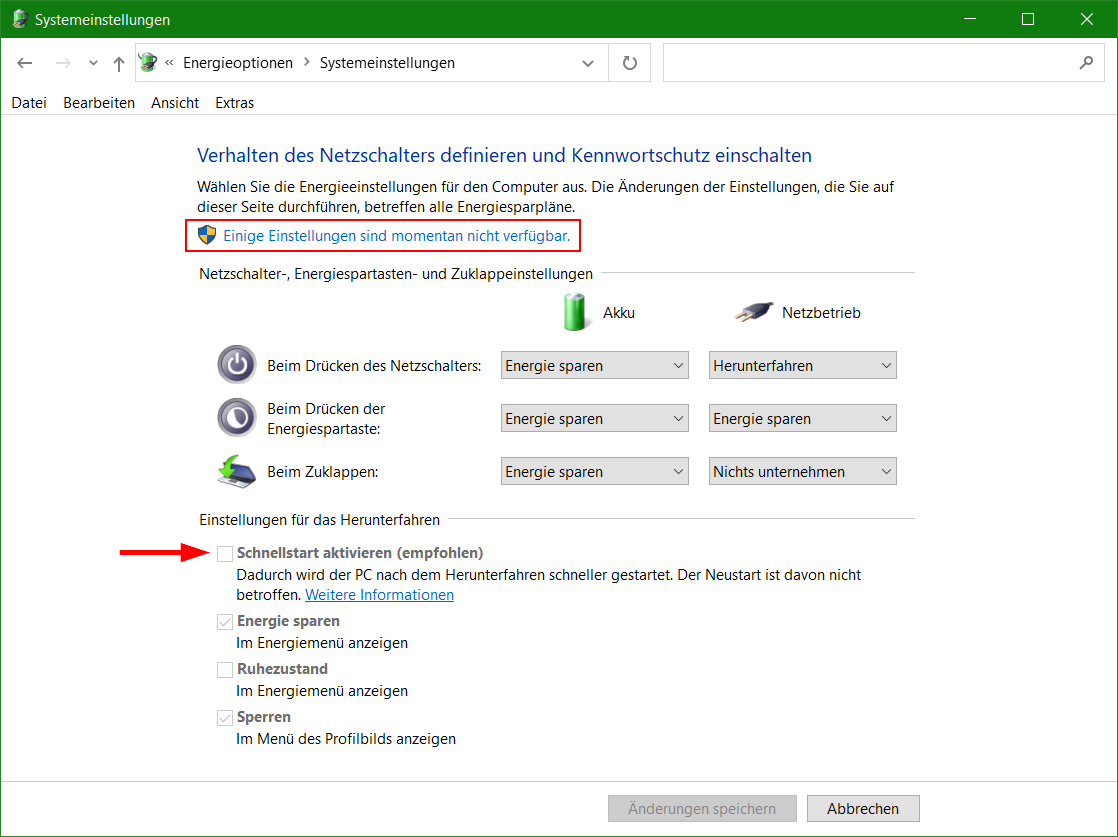

Die Einstellung für das Herunterfahren erfordert erst das aktivieren, mit Klick auf Einige Einstellungen sind momentan nicht verfügbar. (rot eingerahmt).

Schnellstart in Registry deaktivieren

Die Schnellstart Deaktivierung kann auch per Registry vorgenommen werden, geeignet beispielsweise für die Verteilung aus Batch oder mit einem Registry-Eintrag aus einer Gruppenrichtlinie.

Hierzu öffnet man eine Eingabeaufforderung als Administrator und führt folgende REG ADD Zeile aus:

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Power" /v "HiberbootEnabled" /t REG_DWORD /d "0" /fZeile mit Copy Paste einfügen und ausführen.

Aktivieren lässt sich der Schnellstart wieder mit REG_DWORD "1"

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Power" /v "HiberbootEnabled" /t REG_DWORD /d "1" /fZeile mit Copy Paste einfügen und ausführen.