Grub Boot Menu Startreihenfolge ändern bei Linux Mint und Ubuntu

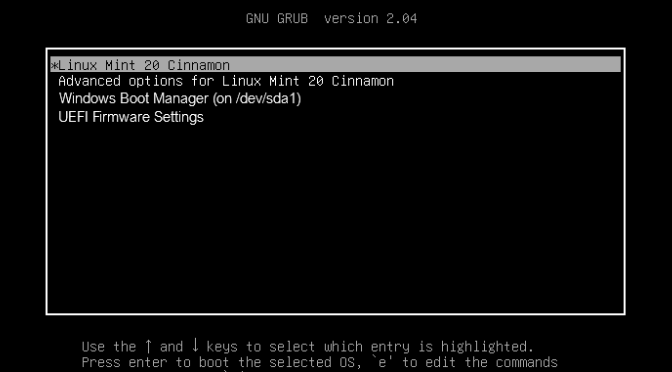

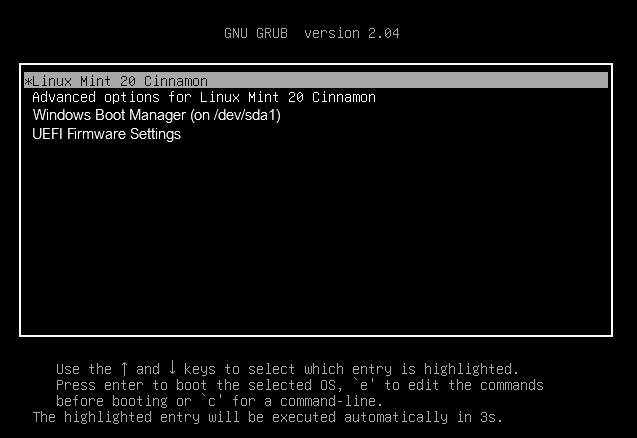

Grub bei dualen Startvorgänge wo mehrere Linux Betriebssysteme oder Linux und Windows mit dem Grub Boot Menu Manager installiert ist, zieht man es möglicherweise vor, die Startreihenfolge oder den Standard-Starteintrag gelegentlich zu ändern, sodass das am häufigsten verwendete Betriebssystem standardmäßig zuerst ausgewählt wird.

Angenommen es ist Dual-Boot mit Windows und Linux Mint, dieses standardmäßig zuerst bootet, nun möchten wir stattdessen Windows starten ohne das eine Auswahl zu treffen ist.

Startreihenfolge im Grub Menü ändern

Die Startreihenfolge im Grub Boot Menu ändern kann man in der grub Datei mit öffnen in einem Editor deiner Wahl.

$ sudo nano /etc/default/grubSuche den Eintrag.

GRUB_DEFAULT=0Ändere den Eintrag.

GRUB_DEFAULT=2Anmerkung:

Der Index beginnt bei 0, demzufolge ist Windows Nummer 2

Speichere die Datei und verlasse den Editor durch Drücken von Strg + O dann Strg + x um nano zu beenden.

Grub aktualisieren

Aktualisiere nun grub mit diesem Befehl.

$ update-grubFertig! Computer neu booten und die neue Startreihenfolge prüfen.

Linux-Boot-Prozess

Der Startvorgang unter Linux besteht aus einer Reihe von Aktivitäten, die vom Drücken des Netzschalters am PC bis zum Erscheinen des Anmeldebildschirms stattfinden.

Der Startvorgang des Betriebssystems besteht aus vier Hauptphasen, die in der folgenden Reihenfolge ablaufen:

BIOS: Basic Input/Output Systemm

BIOS: Steht für Basic Input/Output System und ist hauptsächlich für das Laden des Bootloaders verantwortlich. Wenn der Computer startet, führt er einen Power On Self Test (POST) durch, um sicherzustellen, dass Kernhardware wie Speicher und Festplatte ordnungsgemäß funktioniert. Anschließend überprüft das BIOS den Master Boot Record (MBR) der primären Festplatten. Hierbei handelt es sich um einen Abschnitt auf Ihrer Festplatte, in dem sich der Bootloader befindet.

Bootloader

Bootloader: Lädt den Kernel mit einer Reihe von Kernel-Parametern in den RAM.

Linux Kernel

Kernel: Die Hauptfunktion des Kernels besteht darin, Geräte und Speicher zu initialisieren. Anschließend wird der Init-Prozess geladen.

Init-Prozess

Init: Verantwortlich für das Starten und Stoppen wichtiger Dienste auf dem System.