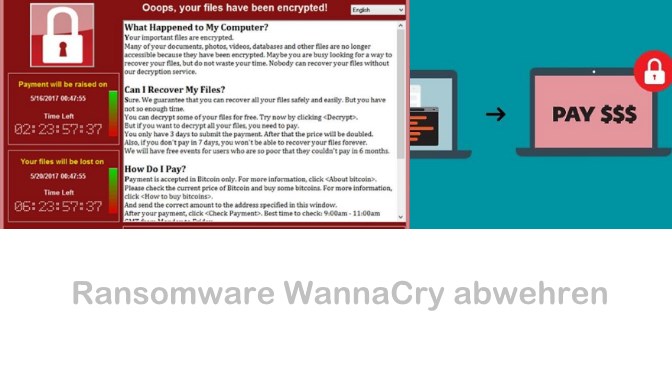

Computer vor WannaCry schützen

Der weltweite Angriff des Verschlüsselungstrojaner (auch „Erpressungstrojaner“ genannt) „WannaCry“ auf Windows-Rechner ist noch nicht vorbei. Es dürfte sich um eine der grössten Attacken auf IT-Systeme bislang gehandelt haben.

Für die abwehr von WannaCry sind folgende Schritte empfohlen:

- Umgehend den Patch MS17-010 installieren. Wer noch Windows XP, Windows 8, oder Windows Server 2003 einsetzt, findet im Blog-Post von Microsoft TechNet zusätzliche Informationen.

- Folgende Ports auf der Firewall blockieren:

TCP-Ports 137, 139, 445 und UDP-Port 137 und 138. Über diese kommuniziert WannaCry mit den Backend-Services auf den Servern der Angreifer. - Das Tor-Protokoll blockieren: Der Schadcode kommuniziert mit den Command&Control-Servern der Angreifer anhand des Tor-Protokolls. Dieses muss am Sicherheits-Perimeter unterbrochen werden. Ausgehende Kommunikation blockieren, zu den bisher bekannten C&C-Server:

cwwnhwhlz52ma.onion

gx7ekbenv2riucmf.onion

xxlvbrloxvriy2c5.onion

57g7spgrzlojinas.onion

76jdd2ir2embyv47.onion - Das Protokoll Server Message Block (SMB) Version 1 (SMBv1) deaktivieren: Es wird von Microsoft empfohlen SMBv1 zu deaktivieren, SMBv2 und SMBv3 sollte in produktiven Umgebungen nicht deaktiviert werden.

Bei Windows 8 und Windows Server 2012

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Für Windows 7, Windows Server 2008 R2, Windows Vista, und Windows Server 2008

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Ein Reboot des Systems ist erforderlich zur Aktivierung.

Die Deaktivierung von SMBv1 kann auch mittels Regedit vorgenommen werden.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\ParametersRegistry entry: SMB1

REG_DWORD: 0 = Disabled

REG_DWORD: 1 = Enabled

Default: 1 = Enabled

Weitere Informationen über die Malware selbst beschreibt Microsoft im Malware Protection Center auf dem Windows Security Blog WannaCrypt ransomware worm targets out-of-date systems.

WannaCry Entschlüsseln

Von Benjamin Delp stammt das Tool WannaKiwi. Er stützte sich auf Vorarbeiten von Adrien Guinet. Mit dem Tool lässt sich aus dem Speicher des befallenen Systems der private User-Key auslesen, der zur Verschlüsselung der Daten auf der Festplatte verwendet wurde.

Wer seine Systeme noch nicht auf den aktuellen Stand gebracht hat, sollte spätestens jetzt handeln. Installiere die über Windows Update angebotenen Sicherheits-Updates auf sämtlichen Systemen. Von CVE-2019-0708 betroffen sind alle Windows-Client- und Windows-Server-Versionen bis einschließlich Windows 7 und Windows-Server 2008 – mit Ausnahme von Windows 8 und 10. Patches gibt es selbst für XP und Vista, die eigentlich bereits vom offiziellen Update-Zweig abgeschnitten sind.

Patch-Downloads:

Sicherheits-Updates für Windows 7, Windows Server 2008 (R2)

Sicherheits-Updates für Windows XP, Vista und Server 2003

Besten Dank