Mit OpenSSL selbst signierte Zertifikate erstellen, prüfen und verwalten

OpenSSL ist ein vielseitiges Kommandozeilen-Tool, das für eine Vielzahl von Kryptographischen Aufgaben im Zusammenhang mit Public Key Infrastructure (PKI) und HTTPS (HTTP über TLS) verwendet werden kann.

Dieses Tutorial zeigt das erstellen von selbst signierten Zertifikate mit OpenSSL. Für Zertifikate zur asymmetrischen Verschlüsselung in Beta und Testaufgaben. Die für interne oder in Entwicklungsumgebungen eingesetzt werden. Die mit Kosten verbunden, CSR Certificate Signing Request Zertifikate lohnen sich für Testzwecke nicht die von einem Trusted CA Zertifikatsaussteller ausgestellt werden. Hierzu in einem Beispiel die generierung eines privaten Schlüssels mit Zertifikat Ausstellung und dessen Signierung.

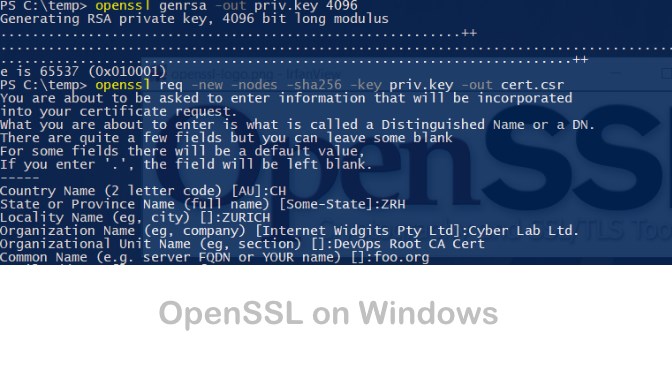

Selbst signiertes Zertifikat erstellen

openssl genrsa -out priv.key 4096

openssl req -new -nodes -sha256 -key priv.key -out cert.csr

openssl x509 -req -sha256 -days 3650 -in cert.csr -signkey priv.key -out cert.crtBei diesem Beispiel wird ein Privater Schlüssel mit einer länge von 4096 bit generiert, dieser 10 Jahre gültig ist, es werden die X509 Distinguished Key Identifier definiert, mit der Verschlüsselung des SHA256 Algorithmus, abschliessend wird das Zertifikat selbst signiert.

PS C:\temp> openssl genrsa -out priv.key 4096

Generating RSA private key, 4096 bit long modulus

................................++

..................................++

e is 65537 (0x010001)

PS C:\temp> openssl req -new -nodes -sha256 -key priv.key -out cert.csr

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]:CH

State or Province Name (full name) [Some-State]:ZRH

Locality Name (eg, city) []:ZURICH

Organization Name (eg, company) [Internet Widgits Pty Ltd]:Cyber Lab Ltd.

Organizational Unit Name (eg, section) []:DevOps Root CA Cert Authority

Common Name (e.g. server FQDN or YOUR name) []:cyber.foo.org

Email Address []:support@cyber.foo.org

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:1234

An optional company name []:1234Das so generierte Self-signed certificat dient zur Kryptographischen Verschlüsselung für HTTPS / TLS Server und Client, Code Signing, IP End Point Security (SSL-VPN) oder für S/MIME – E-Mail.

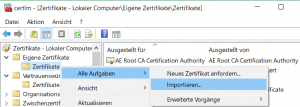

Das Zertifikat cert.crt wird anschliessend im Zertifikatspeicher importiert, dies zu Vertrauenswürdige Stammzertifizierungsstellen und zu den Eigenen Zertifikate.

OpenSSL – Open Secure Socket Layer protocol gehört bei den meisten Linux Distributionen zum Standard, die Windows Binaries stehen auf sourceforge zur Verfügung.

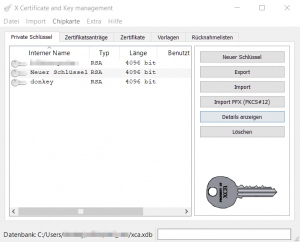

XCA – X Certificate Key Management

Wer mit dem OpenSSL Kommandozeilen-Tool nicht vertraut ist, kann das Tool X Zertifikat – xca verwenden, dieses in einer GUI sämtliche Optionen bietet.

X Zertifikat und Key Management ist eine Schnittstelle für die Verwaltung von asymmetrischen Schlüsseln wie RSA oder DSA. Es ist für die Erstellung und Signierung von Zertifikaten gedacht. Für die kryptographischen Operationen wird die OpenSSL-Bibliothek verwendet.

Features

- Start own PKI and create all kinds of certificates, requests or CRLs

- Import and export in any format like PEM, DER, PKCS#7, PKCS#12

- Use them for your IPsec, OpenVPN, HTTPs or any other certificate based setup

- Manage your Smart-Cards via PKCS#11 interface

- Export certificates and requests to a OpenSSL config file

- Create Subject- and/or Extension- templates to ease issuing similar certs

- Convert existing certificates or requests to templates

- Get the broad support of x509v3 extensions as flexible as OpenSSL but user friendlier

- Adapt the Columns to have your important information at a glance

Download bei sourceforge

Bevor Schlüssel und Zertifikate generiert werden können, muss eine Datenbank mit <Ctrl+N> angelegt werden. Nach dem generieren eines Privaten Schlüssels kann ein neues Zertifikat erzeugt werden. Die Privaten Schlüssel sollten Passwort geschützt aufbewahrt werden. Wird ein Privater Schlüssel für unautorisierte verfügbar, ist das Zertifikat nicht mehr sicher und muss ersetzt werden.

Schlüssel und Zertifikat überprüfen

Privat Key Prüfen und ausgeben

openssl rsa -check -in priv.keyZertifikat anzeigen

openssl x509 -noout -text -in cert.crtCertificate Signing Request Prüfen und ausgeben

openssl req -text -noout -verify -in cert.csrÜberprüfung des Privaten Schlüssels, des CSR und des Zertifikates auf Echtheit.

openssl rsa -noout -modulus -in priv.key | openssl md5

openssl x509 -noout -modulus -in cert.crt | openssl md5

openssl req -noout -modulus -in cert.csr | openssl md5Wenn die Ausgabe jedes Befehls identisch ist, ist die Wahrscheinlichkeit sehr hoch, dass das Zertifikat und der CSR mit dem private Schlüssel verwandt sind.

Fazit

OpenSSL ist das vielseitige Swiss Army Knife, das für eine Vielzahl von Kryptographischen Aufgaben für asymmetrische Verschlüsselung eingesetzt werden kann, von der Generierung eines privaten Schlüssels mit Zertifikat Ausstellung und dessen Signierung, bis hin zur Überprüfung auf Authentizität mit Verbindungstest der Konnektivität.