E-Mail mit Postfix (MTA) Weiterleitung über Gmail Relayhost senden

E-Mail mit Postfix Mail Transfer Agent („MTA“) Weiterleitung über ein Google Gmail Relayhost versenden. E-Mails werden dabei über ein Google Mailkonto ausgeliefert, die Clients im lokalen Netzwerk nutzen Postfix als lokalen SMTP-Gateway.

Postfix Weiterleitung zu Gmail. Die vorgehensweise zeigt dieses Tutorial.

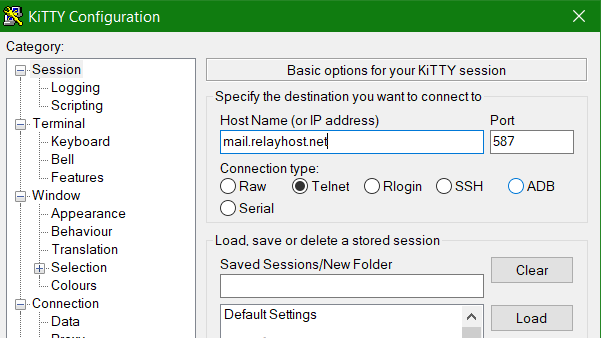

In Situationen bei diesen zum Beispiel Mutlifunktionsgeräte, oder Programme diese die Authentifizierung über Mail Submission und STARTTLS (Port 587) nicht unterstützen, können so über den lokalen Postfix Mailserver E-Mails versendet werden, ohne das eine Anmeldung am Mailserver erforderlich wäre.

Postfix und Cyrus SASL Installation

Bei einem RHEL Linux werden hierzu die erforderlichen Pakete als root installiert.

$ yum update && yum install -y postfix mailx cyrus-sasl cyrus-sasl-plainAuf einem Debian und Ubuntu ist die Paket installation wie folgt.

$ apt update && apt install -y postfix mailutilsPostfix Konfiguration für die E-Mail Weiterleitung Gmail

Die Postfix Konfiguration ist zu editieren mit öffnen der Datei /etc/postfix/main.cf

mynetworks = 127.0.0.0/8 192.168.1.0/24

myhostname = 12.34.56.78.dynamic.yline.res.cust.isp.net

mydestination = $myhostname, localhost.$mydomain, localhost

inet_interfaces = all

inet_protocols = ipv4

relayhost = [smtp.gmail.com]:587

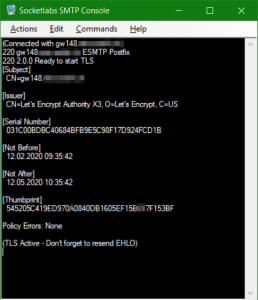

smtp_use_tls = yes

smtp_sasl_auth_enable = yes

smtp_sasl_security_options =

smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd

smtp_tls_CAfile = /etc/pki/tls/certs/ca-bundle.crtBei mynetworks die lokalen Netzwerke eintragen. Als myhostname den im Internet auflösbaren PTR Resource Record, für die Ermittlung des PTR Eintrages, kann der folgende Befehl im Terminal ausgeführt werden, wie in folgendem Beispiel, oder aber hier.

$ curl -s ifconfig.co | xargs host

12.34.56.78.in-addr.arpa domain name pointer 12.34.56.78.dynamic.yline.res.cust.isp.netAls nächstes wird eine Datei /etc/postfix/sasl_passwd mit folgendem Inhalt erstellt.

[smtp.gmail.com]:587 mein@gmail.com:passwordAnstelle von mein@gmail.com das eigene Google Mailkonto einsetzen, bei password das Google Kennwort.

Mit postmap die Datei sasl_passwd als Berkeley DB erstellen.

$ postmap /etc/postfix/sasl_passwdTIPP postmap nach jeder änderung ausführen.

Nun wird Postfix neu gestartet um die Konfiguration zu aktivieren.

$ systemctl restart postfixPostfix Konfiguration testen

Die Postfix Konfiguration testen, mit dieser Zeile im Terminal.

$ echo "Hier steht ein Text." | mail -v -s "Test subject" -r mein@gmail.com andere@domain.comAls mein@gmail.com die gültige Gmail Adresse, und bei andere@domain.com eine gültige Empfänger E-Mail angeben.

Hinweis. Dieses Google-Konto erfordert deaktivierte Einstellungen unter Sicherheit – Bei Google anmelden – geht man zu Sicherheit

Bestätigung in zwei Schritten Aus, und der Zugriff auf das Google-Konto bei Zugriff durch weniger sichere Apps muss An sein.

Postfix protokolliert mit syslog in der Logdatei /var/log/maillog in dieser man sich vergwewissern kann, ob die E-Mail versendet und von smtp.gmail.com angenommen wurde.

$ tail -25 /var/log/maillog

mailqMit mailq die Queue auf allfällige abgelehnte Mails überprüfen.

Sind in maillog Fehler bei der authentifizierung zu finden, müssen die Google-Konto Sicherheitseinstellungen überprüft werden.

status=deferred (SASL authentication failed; server smtp.gmail.com[108.177.126.108] said: 534-5.7.9 Application-specific password required. Learn more at?534 5.7.9TIPP Es kann passieren das nach mehreren Sendeversuche, sich dann abgewiesene (bounced) Mails in der Queue befinden, der Befehl mailq ziegt diese, mit postsuper -d löchst man Mails aus der Queue.

$ postsuper -d ALLFazit

Wie die vorgehensweise in diesem Tutorial zeigt, gibt es die Möglichkeit, mit Postfix eine E-Mail Weiterleitung über ein Gmail Relayhost zu versenden. E-Mails werden dabei über ein Google Mailkonto ausgeliefert, die Clients im lokalen Netzwerk nutzen Postfix als lokalen SMTP-Gateway.