vncserver ist ein Dienstprogramm, das einen VNC-Desktop (Virtual Network Computing) startet.

Es führt Xvnc mit entsprechenden Optionen aus und startet ein Fenstermanager. Der VNC-Desktop vncserver ermöglicht es Benutzern, Sitzungen parallel auf einer Maschine auszuführen, auf die dann von einer beliebigen Anzahl von Clients von überall zugegriffen werden kann.

GNOME Desktop Umgebung Installieren

Der vncserver kann den Unity Desktop nicht virtualisieren, deshalb wir erst ein alternativen Window Manager installieren, es eignet sich der xfce oder Mate Desktop, letzter wir hier verwenden. Wir führen die folgenden zwei Befehle aus, wobei wir erst root werden:

~] $ sudo su -

[sudo] Passwort für USER:

~] # dnf -y group install "MATE Desktop"VNC-Server installieren

Um den TigerVNC Server zu installieren, führt man folgenden Befehl aus:

~] # dnf -y install tigervnc-serverVNC-Servers Konfigurieren

Die Konfigurationsdatei /etc/systemd/system/vncserver@.service wird für den VNC-Server erforderlich. Um die Datei zu erstellen, kopieren wir die Datei /lib/systemd/system/vncserver@.service wie folgt als root:

~] # cp /lib/systemd/system/vncserver@.service /etc/systemd/system/vncserver@.serviceWir bearbeiten /etc/systemd/system/vncserver@.service, und ersetzen bei jedem USER diesen durch den tatsächlichen Benutzernamen. Lasse die restlichen Zeilen der Datei unverändert. Das Argument -geometry gibt die Größe des zu erstellenden VNC-Desktops an. Standardmäßig ist auf 1024×768 eingestellt.

ExecStart=/sbin/runuser -l USER -c "/usr/bin/vncserver %i -geometry 1280x1024"

PIDFile=/home/USER/.vnc/%H%i.pidUm die Bildschirmauflösung auf die des Clients anzupassen, wird die Datei mit vi ~/.vnc/config editiert.

geometry=1360x768Nach dem Speichern, den folgenden Befehl ausführen, damit werden die Änderungen sofort wirksam:

~] # systemctl daemon-reloadLege das Passwort für den Benutzer fest, dieser in der Konfigurationsdatei definiert ist. Beachte dass man zuerst von root zu USER wechseln muss.

~]# su - USER

~]$ vncpasswd

Password:

Verify:Die Mate Desktop Umgebung in die VNC-Konfiguration ~/.xinitrc übernehmen:

~] # echo "exec /usr/bin/mate-session" >> ~/.xinitrcDie Konfigurationsdatei ~/.vnc/xstartup ist für den VNC-Daemon nicht erforderlich, sollte jedoch angepasst werden:

#!/bin/sh

unset SESSION_MANAGER

unset DBUS_SESSION_BUS_ADDRESS

#exec /etc/X11/xinit/xinitrc

exec /usr/bin/mate-sessionFirewall Konfigurieren

Damit der VNC-Client sich zum VNC-Server verbinden kann, wird die Firewall konfiguriert:

~] # firewall-cmd --add-service=vnc-server --permanent

~] # firewall-cmd --reloadVNC-Server starten

Um den Dienst zu starten und zu aktivieren, geben wir die Display Nummer direkt im Befehl ein. Die unter der ersten VNC-Verbindung konfigurierte Datei funktioniert als Vorlage, in der %i durch systemd mit der display_number in der regel mit 1 ersetzt wird. Führe dazu folgenden Befehl aus:

systemctl start vncserver@:display_number.service

~] # systemctl start vncserver@:1.serviceDer Dienst soll beim Systemstart automatisch starten. Dazu gibt man als root den Befehl wie folgt ein:

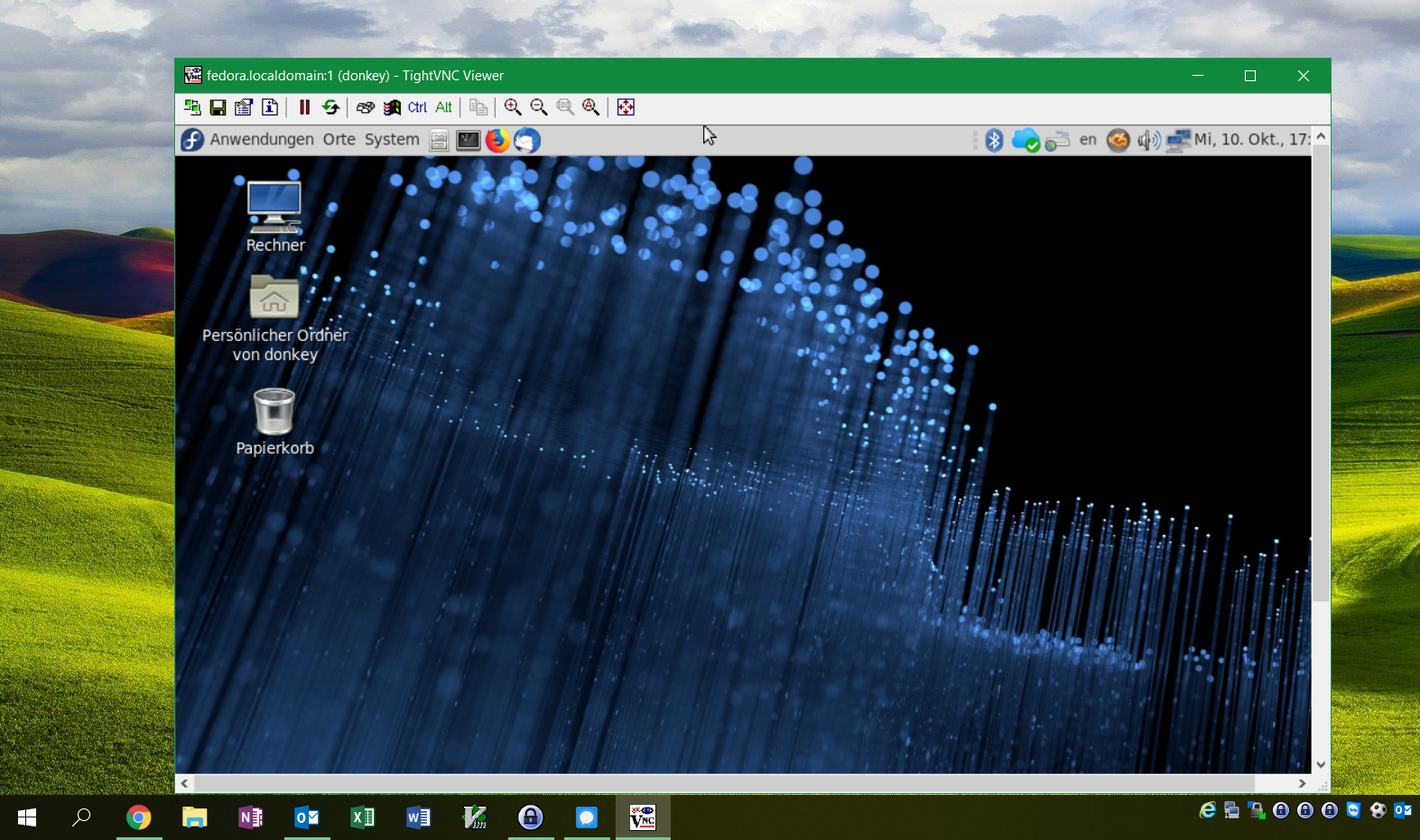

~] # systemctl enable vncserver@:1.serviceJetzt können Benutzer vom Client mit VNC-Viewer-Programm eine Verbindung zum VNC-Server herstellen, über die Display Nummer und dem Passwort, dieses wir zuvor mit vncpasswd vergeben haben.

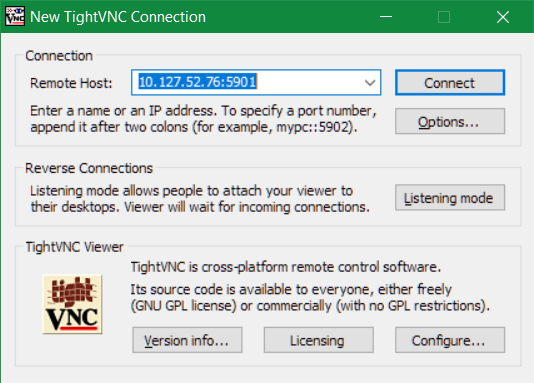

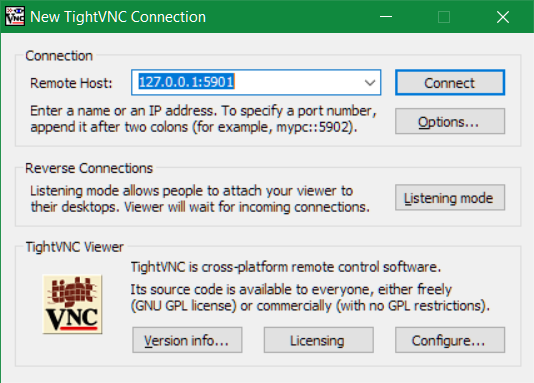

Für Windows gibt es die Freeware TightVNC-Viewer, um ein virtuellen Desktop herzustellen, hier ist die Display Nummer 1, welche beim VNC-Viewer im Feld Remote Host eingetragen wird, mit der IP und Port 5901, mit Doppelpunkt dazwischen.

Download TightVNC: http://www.tightvnc.com/

Weitere VNC-Viewer für Mac OS X, iOS, Android, Chrome OS und Raspberry Pi gibt es von RealVNC, ebenfalls als Freeware, damit ist die VNC-Desktop (Virtual Desktop) Anwendung von jedem Gerät aus möglich.

Troubleshooting

Die vncserver Log-Datei ist unter $HOME/.vnc/hostname:1.log

~] $ tail ~/.vnc/fedora.localdomain:1.logDer hostname fedora.localdomain durch den tatsächlichen ersetzen.

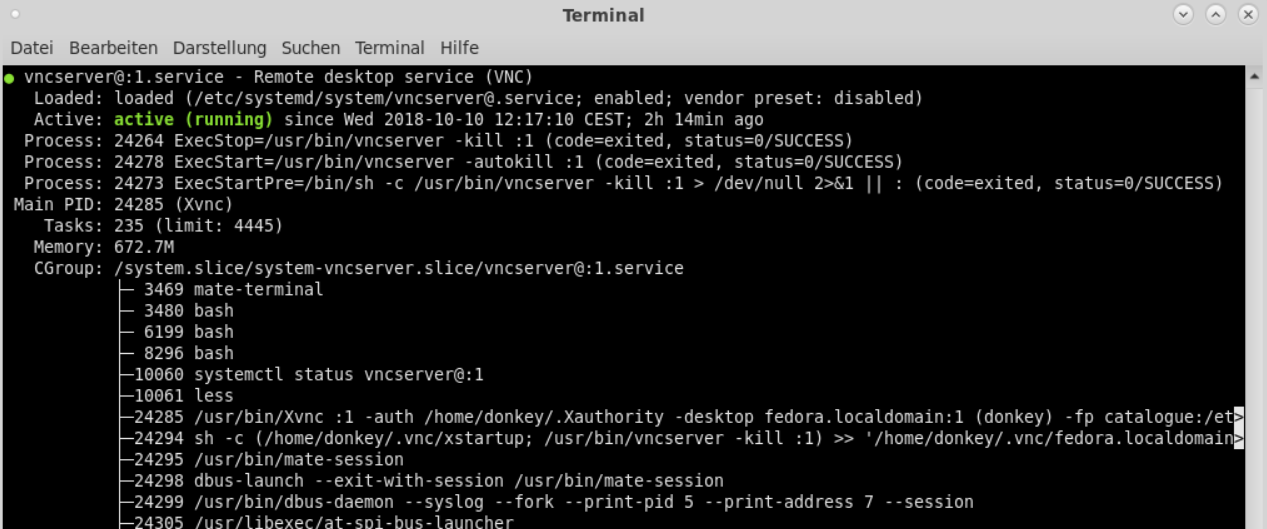

Überprüfen ob der VNC-Server gestartet ist:

~] $ systemctl status vncserver@:1Die Ausgabe des laufenden vncserver Prozess in etwa wie folgt:

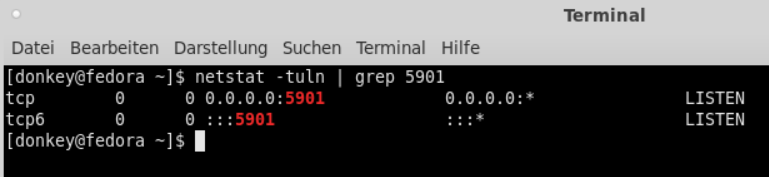

Mit netstat wird überprüft, ob der VNC Port 5901 LISTEN ist:

~] $ netstat -tuln | grep 5901

Tunneln der VNC-Server Verbindung über SSH

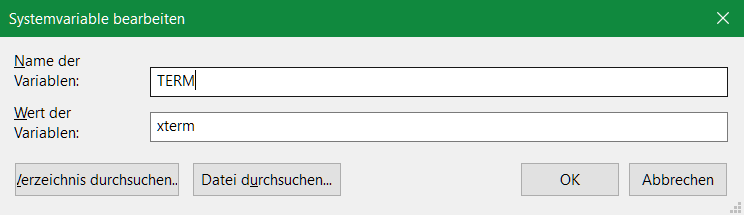

VNC-Verbindungen gelten als unsicher, da sie nicht verschlüsselt sind. Im letzten Schritt tunneln wir die VNC-Verbindung mit SSH, um den VNC-Verkehr zu verschlüsseln und zu sichern. Um den Tunnel auszuführen, benötigen wir den Login-Benutzer, sein Passwort und den Port. Führe auf dem Client folgenden Befehl aus:

ssh -L 5901:127.0.0.1:5901 -N -f -l USER 10.127.52.76Das Passwort wird zur Ausführung des Tunnels aufgefordert. Bitte beachte, dass es sich dabei um das Passwort für den SSH-Login handelt, die Benutzeranmeldung zum VNC kann idealerweise die selbe UID sein, dann ist das VNC-Passwort das selbe. Der Port der getunnelt werden muss ist 5901, wie oben gezeigt. Der Befehl wird auf dem Computer des VNC-Viewer ausgeführt.

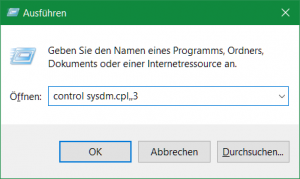

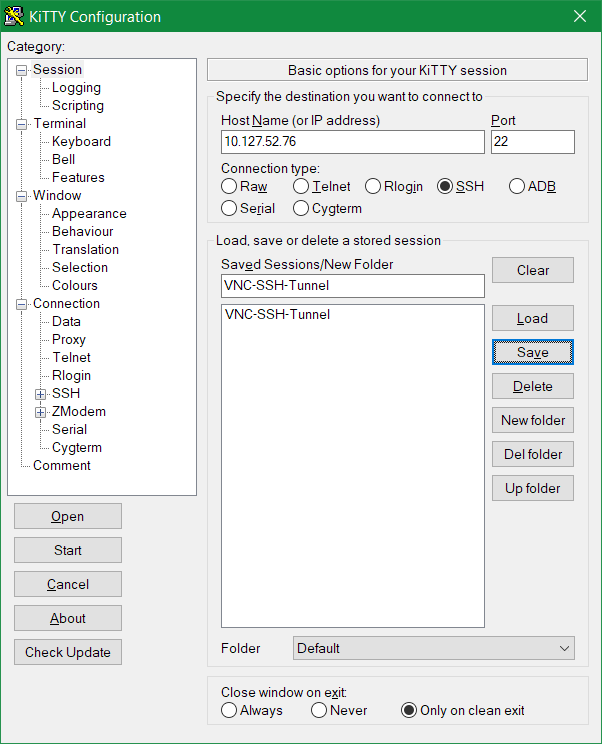

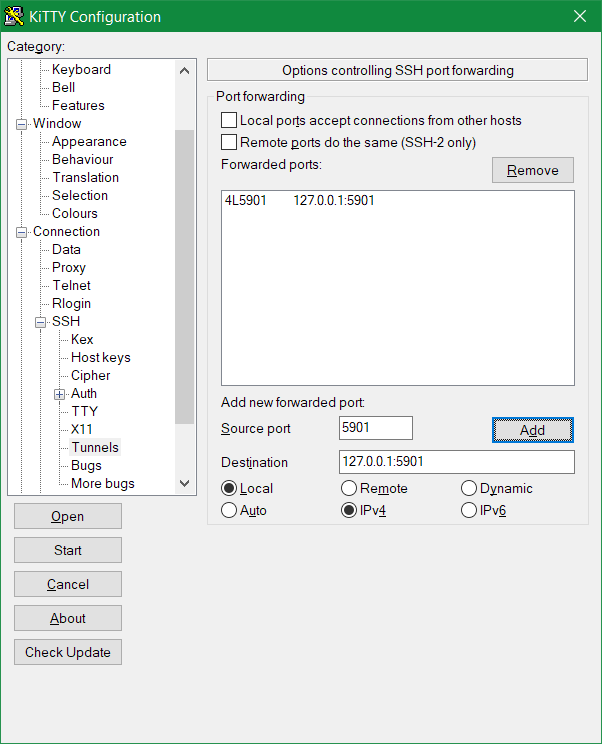

Unter Windows kann mittels PuTTY oder KiTTY ein SSH-Tunnel zum VNC-Server geöffnet werden, dabei wird das Loopback Interface über Port 5901 getunnelt.

Unter der der Category, Connection – SSH – Tunnels, bei Source Port wird 5901 eingetragen, Destination ist 127.0.0.1:5901, dann mit klick auf Add wird der Tunnel hinzugefügt.

Mit klick auf Open wird der Tunnel gestartet, indem man sich beim VNC-Host anmeldet.

Die sichere SSH-Verbindung zum VNC-Server kann nun initialisiert werden. Es wird bei Remote Host die Loopback Adresse 127.0.0.1 mit Port 5901 im TightVNC-Viewer eingetragen.

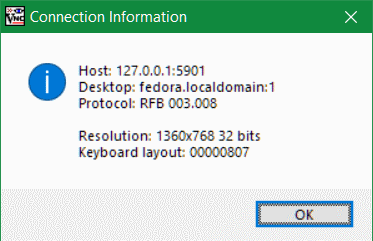

Nach der Anmeldung gibt Connection Information Auskunft über die aktuelle Verbindung.