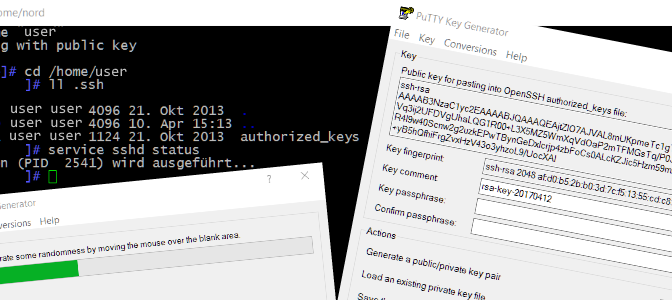

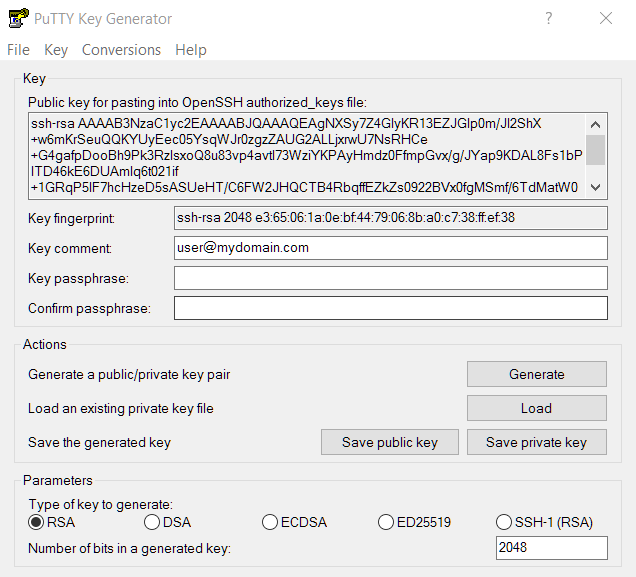

SSH Schlüssel generieren mit PuTTY Key Generator

Um sich bei einem Linux Host ohne Passwort abfrage einloggen zu können, oder um Batch-Prozesse ausführen zu können, beispielsweise um die Authentifizierung aus Scripts zu ermöglichen, werden OpenSSH Schlüssel eingesetzt.

OpenSSH Key generieren

Mit dem PuTTY Key Generator wird ein Schlüsselpar erzeugt, danach wird der öffentliche Schlüssel auf den Remote Host kopiert.

Im Feld Key comment kann die eigene Email Adresse eingetragen werden, der generierte Privat Key wird als privkey.ppk gespeichert, der Public Key wird als pubkey.ppk gespeichert. Der Public Key wird auf dem Remote Host unter dem Home Pfad des Benutzers in das Verzeichnis .ssh in die Datei authorized_keys gespeichert, es darf beim copy & paste am Inhalt nichts geändert werden.

[user@smarthost .ssh]# ll

insgesamt 16

drwx------ 2 user user 4096 21. Okt 2013 .

drwx------ 10 user user 4096 10. Apr 15:13 ..

-rw------- 1 user user 1124 21. Okt 2013 authorized_keysDas Verzeichnis .ssh sollte die rechte 700 haben und der Besitzer muss user sein. Der Benutzer user soll hier als beispiel dienen.

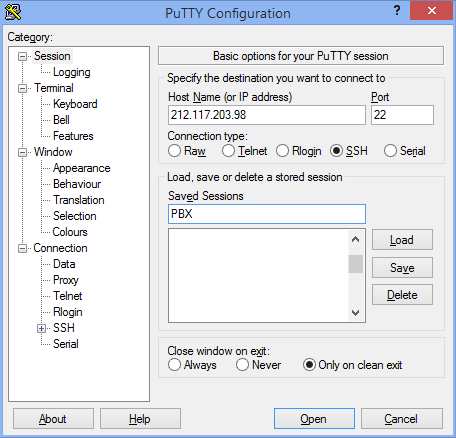

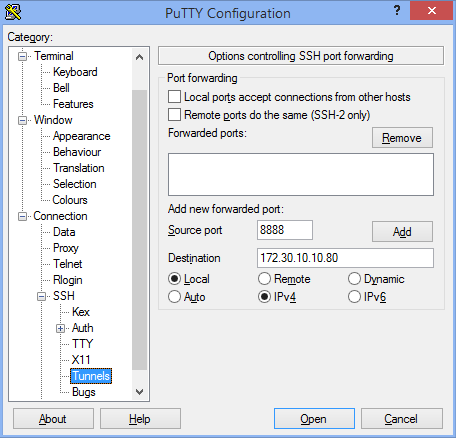

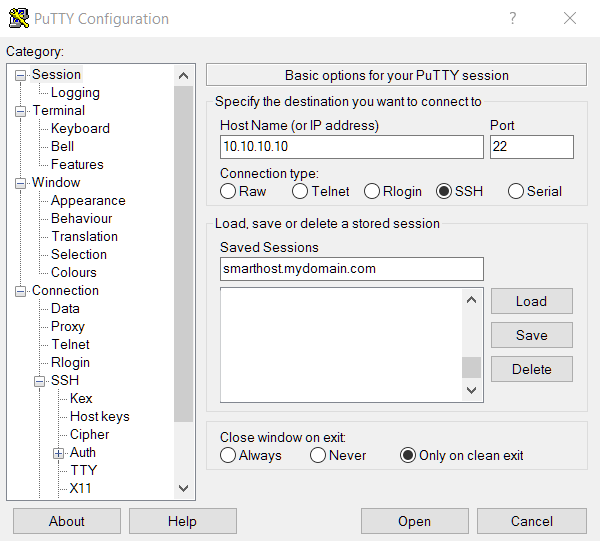

PuTTY mit OpenSSH Key

Der Host bei diesem eingeloggt werden soll, mit eintragen der IP oder Hostname im Abschnitt Session und Host Name (or IP address).

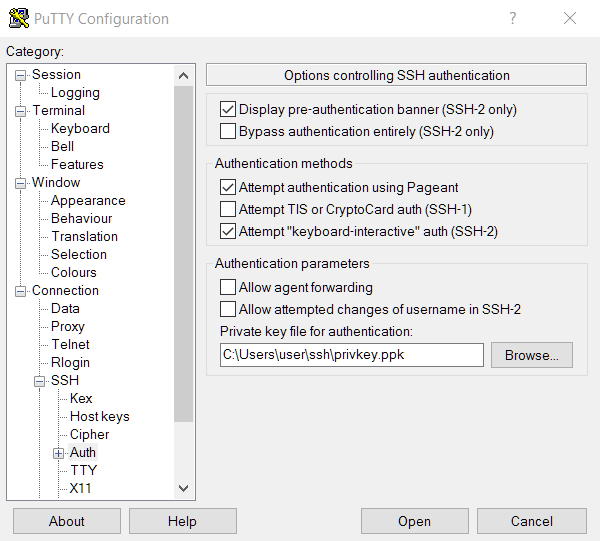

Der Pfad zum Privatkey der mit PuTTY Key Generator generiert wurde, wird unter Connection – SSH – Auth eingetragen.

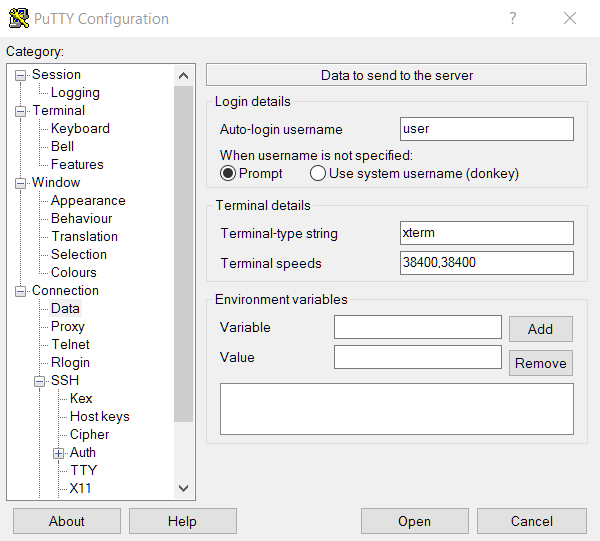

Bei Auto-login username definiert man den Benutzer der sich authentifizieren soll.

Anwerkung

Beim SSH Daemon wird die Key Authentifizierung aktiviert, in der Konfigurationsdatei /etc/ssh/sshd_config

# Authentication for user id's

AllowUsers user

# Allow key authentication

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keysTipp

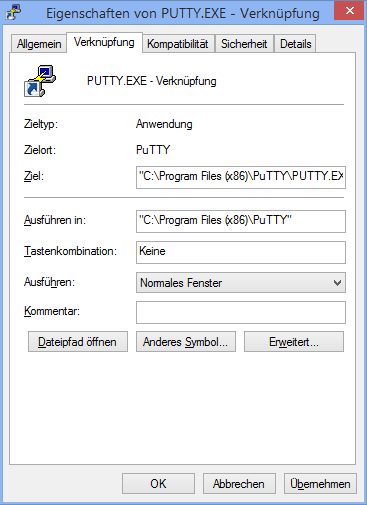

PuTTY kann als command-line Befehl ausgeführt werden, so können Scripts zur Anwendung kommen.

# use putty load session name

"C:\Program Files\PuTTY\putty.exe" -load smarthost.mydomain.com

# use putty session command-line

"C:\Program Files\PuTTY\putty.exe" -i C:\Users\user\ssh\privkey.ppk user@smarthost.mydomain.comMit plink ist es möglich PuTTY per CLI zu nutzen,.

plink -i C:\Users\user\ssh\privkey.ppk userd@smarthost.mydomain.com