Bei VMware ESXi6 werden Kennwortrichtlinien für komplexitäre Kennwörter verwendet. ESX erzwingt die Kennwort Anforderungen für den direkten Zugriff von der DCUI, ESXi Shell, SSH oder dem vSphere Web Client.

Bei der Evaluation oder in Testumgebungen ist die erzwungene Kennwortkomplexität unnötig und erschweren Administratoren den Alltag. Möchte man nach der Installation ein einfacheres Kennwort vergeben, quotiert dies die ESXi Ereigniskonsole mit:

A general system error occurred: Weak password: based on a dictionary word and not a passphrase.

Die Kennwortkomplexität Security.PasswordQualityControl kann man am einfachsten über die SSH-Konsole herabsetzen, in dem man die Datei passwd im Editor öffnet:

vi /etc/pam.d/passwd

#%PAM-1.0 # Change only through host advanced option "Security.PasswordQualityControl". password requisite /lib/security/$ISA/pam_passwdqc.so retry=6 min=7,1,1,1,1 password sufficient /lib/security/$ISA/pam_unix.so use_authtok nullok shadow sha512 password required /lib/security/$ISA/pam_deny.so

In Zeile 5 wird der default Wert

retry=3 min=disabled,disabled,disabled,7,7

geändert mit retry=6 min=7,1,1,1,1

Kennwortrichtlinien Standardwerte:

ESXi 5: retry=3 min=8,8,8,7,6

ESXi 6: retry=3 min=disabled,disabled,disabled,7,7

Nach einem Reboot kann ein einfaches Passwort vergeben werden. Für Produktive Hypervisoren sollten jedoch dringendst die Standardwerte verwendet werden.

Für den sicheren Zugang ist empfohlen, vSphere hinter der Firewall zu betreiben, in dem der vSphere Client über VPN genutzt wird, oder die SSH Authentifizierung über RSA Zertifikate zu ermöglichen, um Brute-Force Attacken erfolglos werden zu lassen.

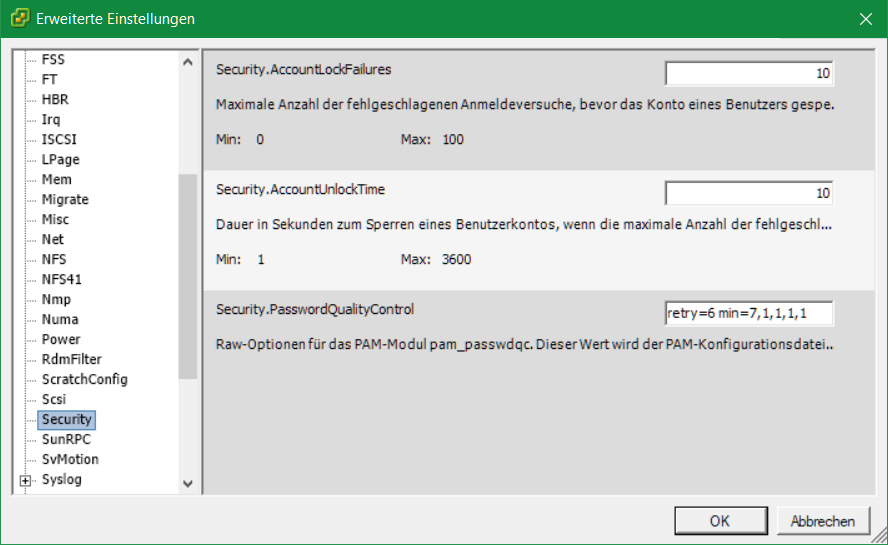

Die Kennwortkomplexität kann auch im vSphere Client (ja dem guten alten) angepasst werden, unter Konfiguration – Erweiterte-Einstellungen – Security.