OpenVPN mit Synology DiskStation Installation

Wer eine Synology DiskStation oder RackStation sein eigen nennen darf, dem öffnet sich ein weites Feld an Einsatzmöglichkeiten. Synology NAS sind längst nicht mehr nur Datenspeicher im Netzwerk, viele weitere Anwendungsmöglichkeiten liefert der Hersteller gleich mit, zusätzlich können weitere Pakete kostenlos nachgeladen werden.

VPN (Virtual Privat Network) erfreut sich einer immer breiteren Nutzung, hier kommen Synology NAS als Router und VPN Server gerade richtig, es bietet sich das verbreitete OpenVPN an, um beispielsweise für arbeiten im HomeOffice, oder als Privat Cloud um von überall auf seine Daten zugreifen zu können, es ergeben sich unzählige weitere Anwendungsmöglichkeiten. In diesem Beitrag geht es um den Einsatz und der Anwendung von OpenVPN, der weit verbreitete und kostenlose VPN Client ist für zahlreiche System verfügbar, neben Windows so auch für macOS, iOS, Linux und Android Geräte. OpenVPN ist eine freie Software zum Aufbau eines Virtuellen Privaten Netzwerkes über eine verschlüsselte TLS-Verbindung.

OpenVPN Server Installation Synology DSM

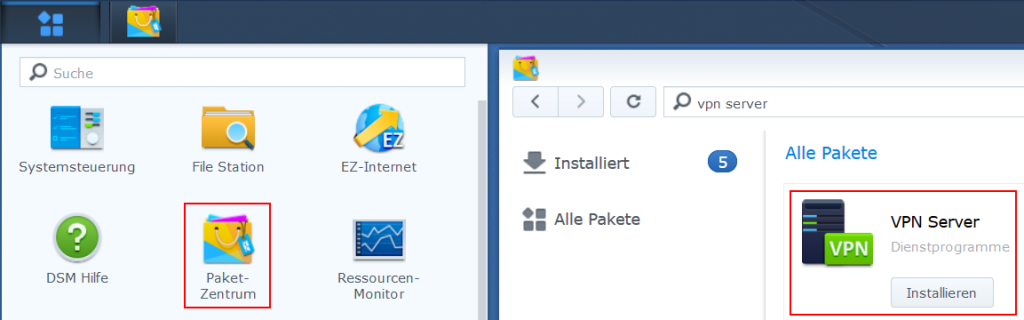

Zu einem VPN Client braucht es ein VPN Server. Im ersten Schritt erfolgt die Installation des OpenVPN Server aus dem Synology DSM Paket-Zentrum. Mit klick oben links auf das Icon im Hauptmenü, im Paket Zentrum wird in das Suchfeld vpn server eingegeben.

Über den Button Installieren wird dann das Paket Installiert.

Nun mit klick auf öffnen geht es zu den VPN Server Einstellungen.

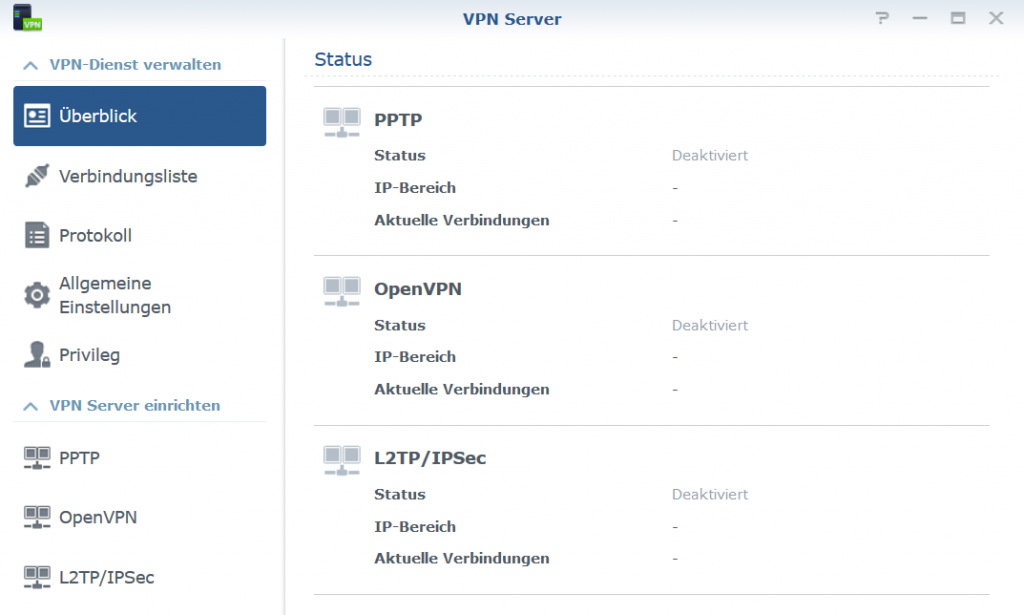

Das Fenster VPN Server Überblick erscheint.

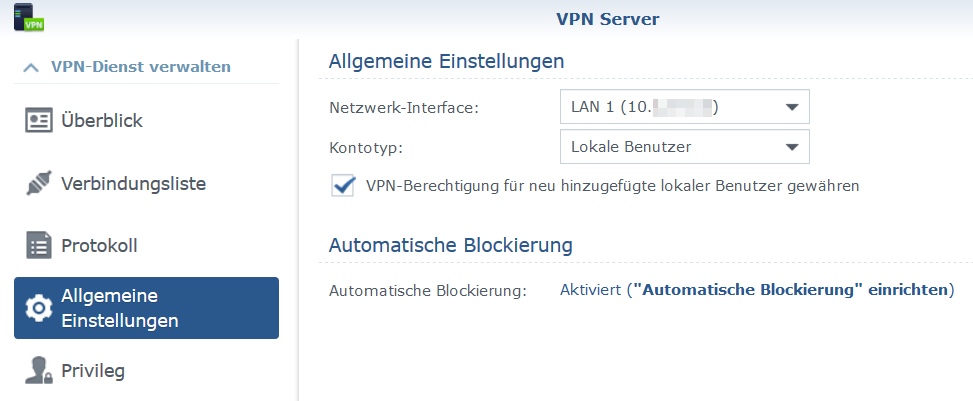

Nun gehen wir zu Allgemeine Einstellungen für die Konfiguration, hier wählen wir lokale Benutzer, die bereits vorhandenen Benutzer sowie nachträglich erstellte Benutzer sollen automatisch zur Nutzung von OpenVPN berechtigt werden. Mit Authentifizierung gegen Windows AD können bei Kontotyp Domainbenutzer gewählt werden.

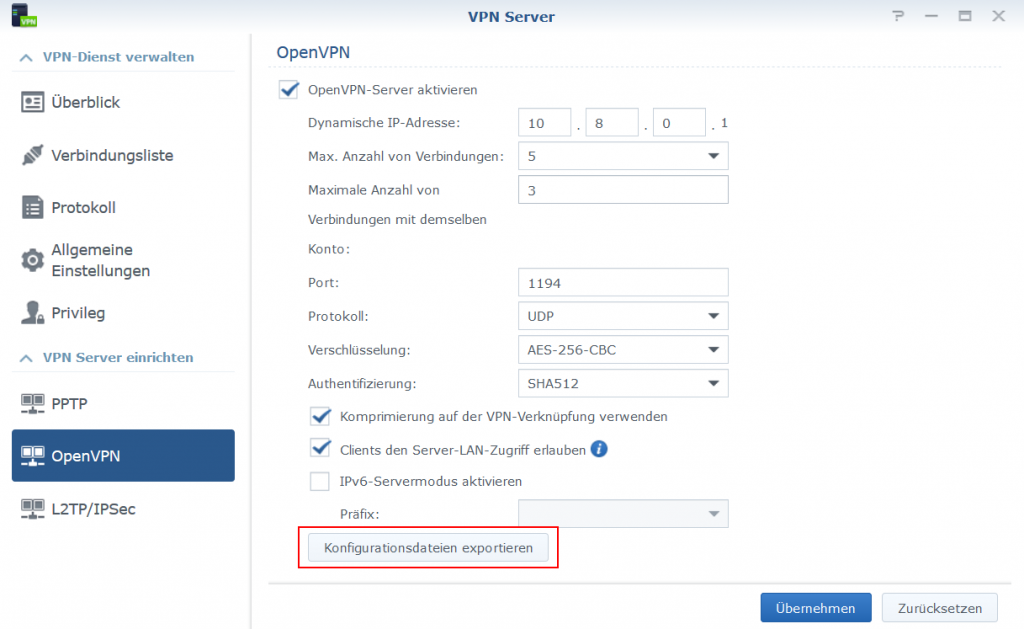

Dann im unteren Abschnitt zu OpenVPN gehen, die Optionen für Komprimierung – und Clients den Server-LAN Zugriff erlauben aktivieren, dann bei der Checkbox den OpenVPN-Server aktivieren und auf Übernehmen klicken.

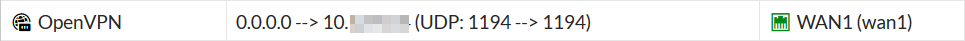

Die Voreinstellungen können übernommen werden, der UDP Port 1194 muss auf der Firewall mit NAT mapping zum NAS konfiguriert werden. Hier bei FortiGate die Virtual IP mit zugehörender Policy.

Mit klick auf Konfigurationsdateien exportieren, werden für den Client im nächsten Schritt die Dateien erstellt und heruntergeladen.

OpenVPN Client Installation auf Windows

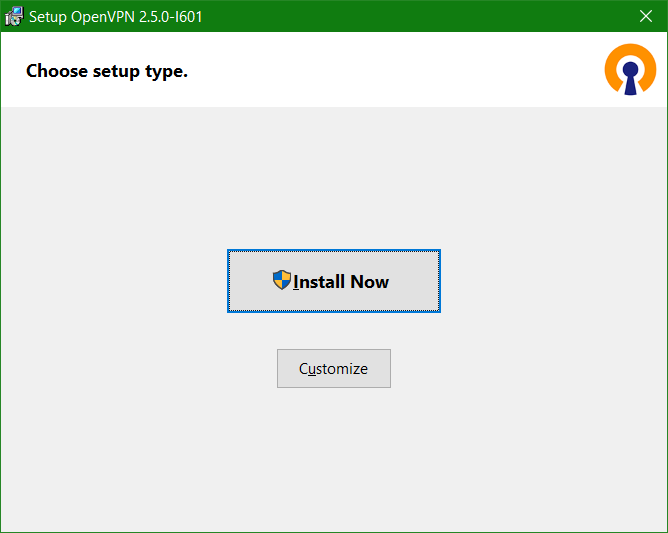

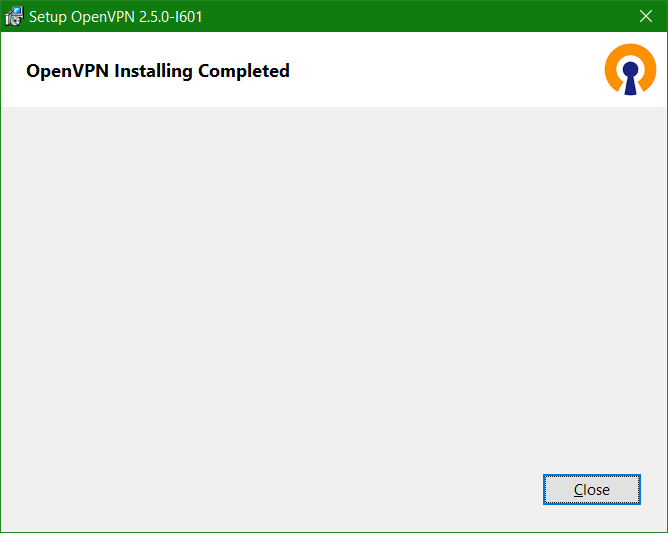

OpenVPN für Windows kann von der Community Webseite hier heruntergeladen werden, bei Windows 10 mit Doppelklick auf OpenVPN-2.5.0-I601-amd64.msi das Setup starten.

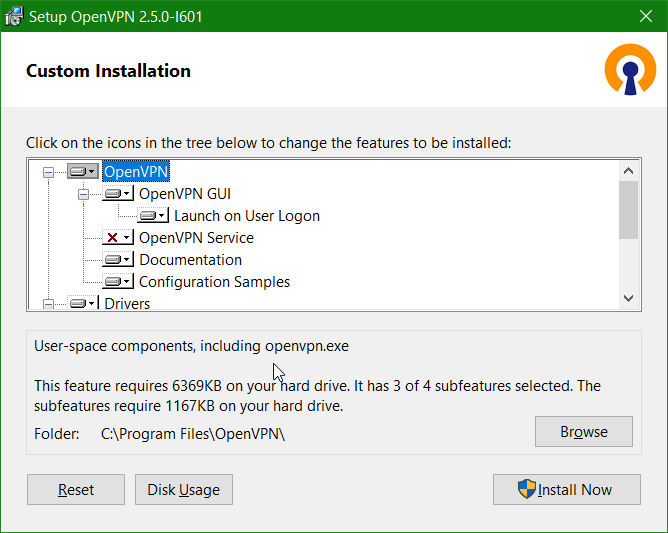

Mit Customize geht es durch den Setup-Assistenten, da hier nur die Client Komponenten benötigt werden, selektieren wir die Auswahl.

OpenVPN Setup abschliessen.

OpenVPN starten

Ein Blick in die Taskbar zeigt das OpenVPN Symbol ![]()

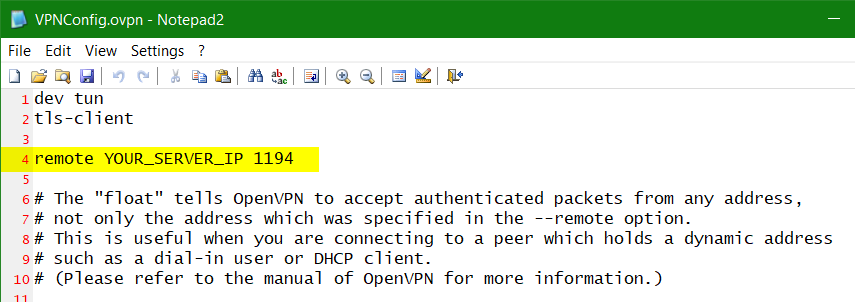

Die zuvor exportierte Konfigurationsdatei openvpn.zip entpacken, es werden die Dateien ca.crt, README.txt und VPNConfig.ovpn extrahiert.

Die Datei VPNConfig.ovpn muss editiert werden, dazu öffnet man diese in Notepad und ändert Zeile 4 bei YOUR_SERVER_IP mit der Public IP Adresse des Routers auf diesem das NAT mapping ist.

Nach speichern von VPNConfig.ovpn wird die Konfiguration importiert.

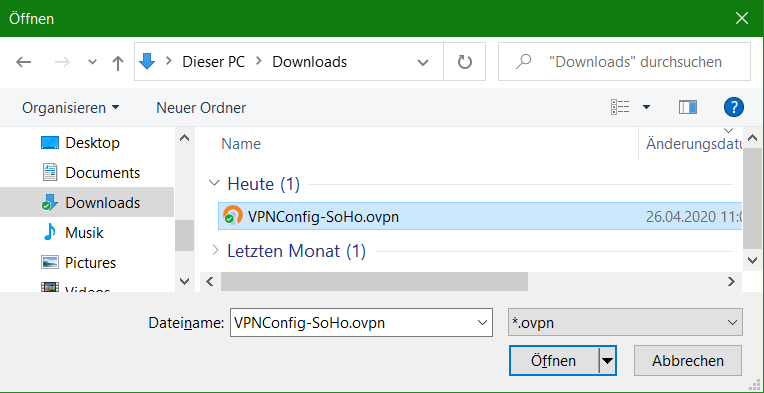

Mit Rechtsklick über dem Icon ![]() im Systemtry öffnet sich das Kontextmenü, aus diesem man Datei importieren wählt.

im Systemtry öffnet sich das Kontextmenü, aus diesem man Datei importieren wählt.

Tip! Wenn man die Konfigurationsdatei VPNConfig.ovpn umbenennt, erscheint zum Verbinden der entsprechende Name als Ziel.

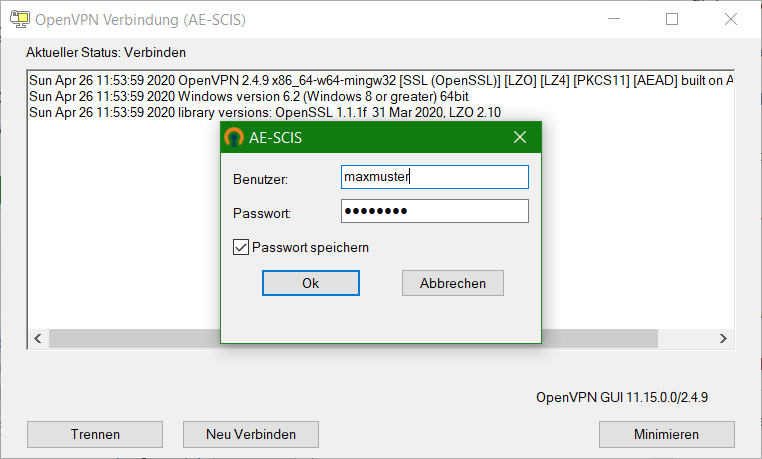

Mit Verbinden aus dem Kontextmenü wird man zur Eingabe von Benutzer und Passwort aufgefordert, es ist dies der Benutzer auf dem Synology NAS.

Bei erfolgreicher Verbindung erscheint das Symbol in grün.

OpenVPN auf macOS mit Tunnelblick

Tunnelblick ist ein Verwaltungsprogramm für OpenVPN unter macOS. Es wird in die Taskleiste eingebunden, von wo aus sich Verbindungen per Mausklick starten lassen. OpenVPN und TUN-Treiber sind im Paket enthalten. Tunnelblick ist freie Software und kann hier heruntergeladen werden.

OpenVPN Installation auf Ubuntu

Die einfachste Möglichkeit den OpenVPN Client zu installieren, ist die Verwendung des Paketverwaltungssystems der jeweiligen Linux-Distribution. Führe dazu einer der folgenden Befehle aus (als root):

# RedHat/CentOS/Fedora

[root@fedora ~]# yum install openvpn

# Debian/Ubuntu

[root@debian ~]# apt-get install openvpnAusführen des OpenVPN-Clients mit der heruntergeladenen Konfigurationsdatei, unter verwendung des Argument -config, um die Konfigurationsdatei zu übergeben:

$ openvpn -config VPNConfig.ovpnEbenfalls kann die Verbindung auch über ein GUI Client hergestellt werden, das OpenVPN GUI aus der Shell installieren:

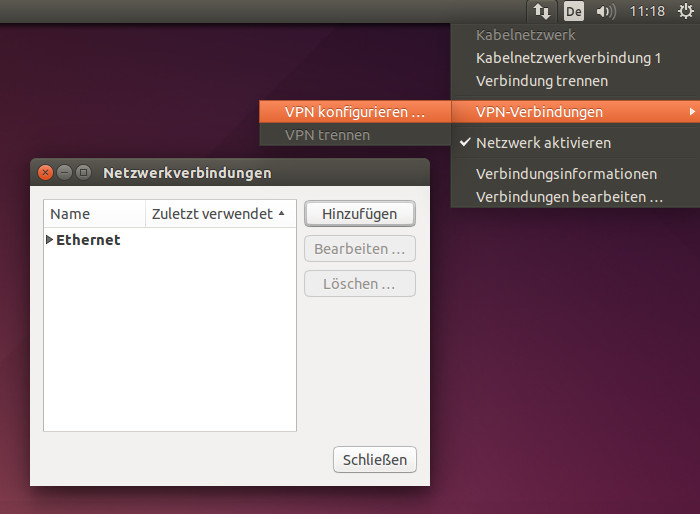

$ sudo apt-get install network-manager-openvpn-gnomeNun kann durch ein Klick auf das Netzwerksymbol – VPN Verbindungen – VPN konfigurieren der Verbindungsmanager aufgerufen werden.

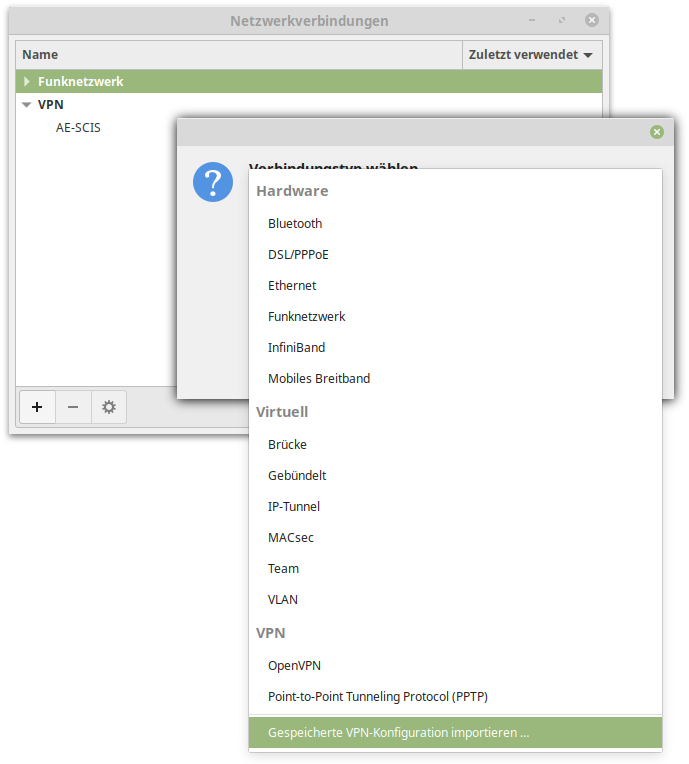

Mit einem Klick auf Hinzufügen – Gespeicherte VPN-Konfiguration importieren – Erstellt man eine neue VPN Verbindung. Im nächsten Schritt importieren wir die zuvor heruntergeladene Konfigurationsdatei VPNConfig.ovpn. Die Verbindung kann nun aus der Taskleiste gestartet werden.

OpenVPN Linux Mint

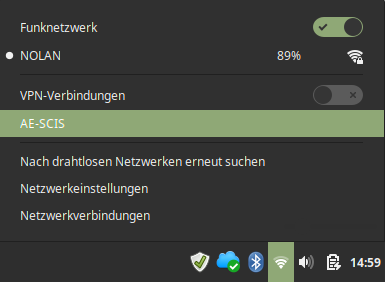

Bei Linux Mint mit Cinnamon desktop klickt man in der Taskleiste auf das Netzwerk Icon und geht auf Netzwerkeinstellungen.

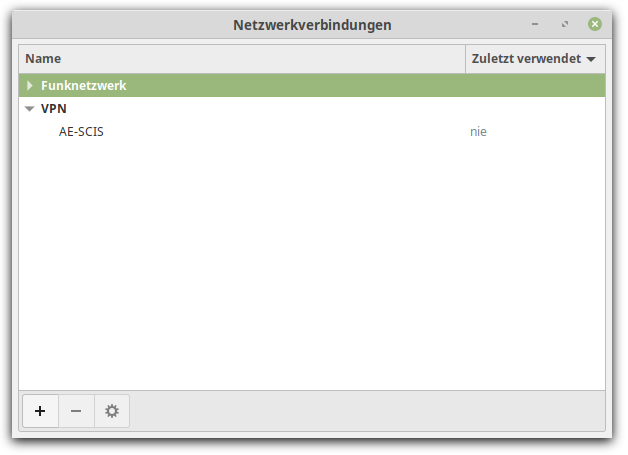

Auf + klicken um eine neue Netzwerkverbindung zu erstellen.

Gespeicherte VPN-Konfiguration importieren aus der Datei VPNConfig.ovpn. Nach eingabe von Benutzer und Passwort kann die gespeicherte Verbindung in der Taskleiste gestartet werden.