Die Installation von phpSysInfo auf CentOS

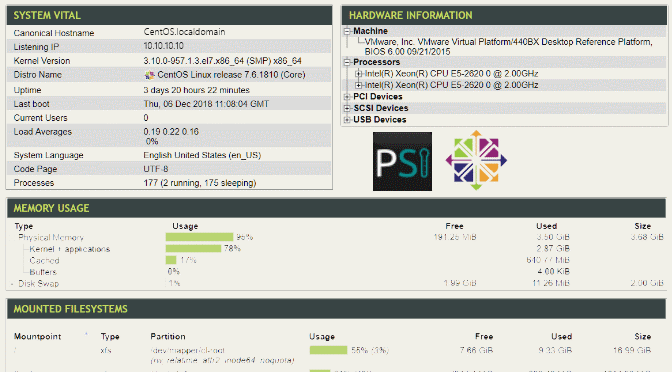

phpSysInfo zeigt Status Informationen zu CentOS Linux übersichtlich in einer PHP-Webseite.

INSTALLATION

Die Installation von phpSysInfo geschieht mit Copy Paste der folgenden Zeilen in einer Terminal Console:

cd /tmp

curl -L https://github.com/phpsysinfo/phpsysinfo/archive/v3.3.2.tar.gz | tar zxv

mv /tmp/phpsysinfo-3.3.2/phpsysinfo.ini.new /tmp/phpsysinfo-3.3.2/phpsysinfo.ini

sudo mv phpsysinfo-3.3.2 /var/www/html/phpsysinfoAuf Github ist jeweils das letzte phpSysInfo Release verfügbar.

Ein Passwort vergeben um das System durch htaccess Autorisierung zu schützen:

$ sudo htpasswd -c /etc/httpd/conf.d/.htpasswd [username]Die Apache Zusatzkonfiguration mit der Konfigurationsdatei in das Verzeichnis „/etc/httpd/conf.d“ erstellen:

sudo cat <<EOF > /etc/httpd/conf.d/phpsysinfo.conf

Alias /phpsysinfo /var/www/html/phpsysinfo

# Authorization use Apache 2.4+

<Directory /var/www/html/phpsysinfo>

AuthType Basic

AuthName "LOGIN"

AuthBasicProvider file

AuthUserFile "/etc/httpd/conf.d/.htpasswd"

Require user [username]

# Require ip [address]

</Directory>

<files phpsysinfo.ini>

# Deny all requests from Apache 2.4+

<IfModule mod_authz_core.c>

Require all denied

</IfModule>

</files>

EOFZielen mit Copy Paste in Terminal einfügen, um den Apache VirtualHost phpsysinfo zu erstellen.

Stelle sicher, dass in der php.ini der safe_mode auf off gesetzt ist.

Anstelle von [username] den zuvor erstellten Benutzername.

Bei Require ip [address] kann eine IP Adresse angegeben werden. von dieser die Benutzer Anmeldeaufforderung ausgeschlossen wird, dann das führende hash (#) Zeichen entfernen.

Fertig, jetzt muss nur noch die Änderung vom Apache Webserver eingelesen werden, damit die Änderungen wirksam werden:

$ sudo systemctl reload httpd.serviceAufrufen mit http://ip-oder-hostname/phpsysinfo

Benutzer und Passwort dieses zuvor mit htpasswd eingegeben wurde.

Wird die phpSysInfo Seite nicht geöffnet, kann der Apache Webserver Status, und die Konfiguration überprüft werden:

$ sudo systemctl status httpd.service

$ apachectl configtestQuellen Link phpsysinfo

ANFORDERUNGEN

PHP 5.1.3 oder höher mit der Erweiterung SimpleXML, PCRE, XML und DOM.

Empfohlene Extensions:

mbstring: Required for *nix non UTF-8 systems

com_dotnet: Required for Windows environments

xsl: Required for static mode

json: Required for bootstrap mode

AKTUELLE GEPRÜFTE PLATTFORMEN

Linux 2.6+

FreeBSD 7+

OpenBSD 2.8+

NetBSD

DragonFly

HP-UX

Darwin / Mac OS / OS X

Windows 2000 / XP / 2003 / Vista / 2008 / 7 / 2011 / 2012 / 8 / 8.1 / 10 / 2016 / 2019

Android

BEKANNTE PROBLEME

phpSysInfo ist nicht kompatibel mit SELinux.

SELinux auf disabled setzen, mit ausführen folgender Zeile wird /etc/selinux/config geändert und der Server anschließend rebootet.

$ sudo sed -i 's/^SELINUX=.*/SELINUX=disabled/g' /etc/selinux/config && cat /etc/selinux/config && reboot