Umlaute Character-Set im Terminal werden in PuTTY falsch dargestellt

Arbeitet man mit PuTTY oder KiTTY stellt man oft fest, das Umlaute im Terminal falsch dargestellt werden. Das auch wenn auf dem Remote Host die Codepage korrekte eingestellt ist. Das PuTTY Character-Set muss geändert werden.

$ sudo su -

[sudo] Passwort für homer:Der PuTTY Terminal Character-Set Zeichensatz ist auf UTF-8 eingestellt.

$ localectl status

System Locale: LANG=de_CH.UTF-8

VC Keymap: ch

X11 Layout: chDas dennoch die Umlaute nicht übersetzt werden, liegt an der Einstellung von PuTTY oder KiTTY. Der Standard Wert des PuTTY Terminal Character-Set ist hier auf ISO-8859-1:1998 (Latin-1, West Europe) voreingestellt.

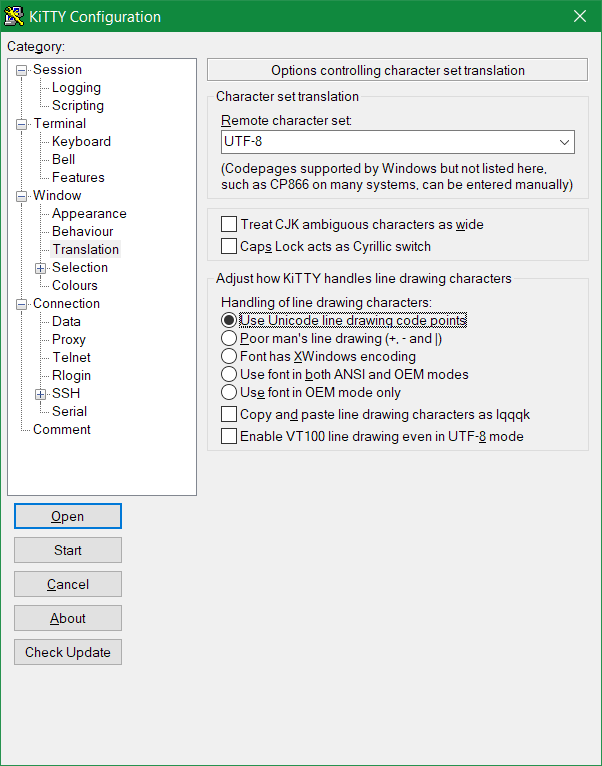

PuTTY Remote Character set

Unter Window – Translation bei Remote character set kann die Codepage auf UTF-8 geändert werden.

Wird nun mit Character-Set UTF-8 eine Terminal Session geöffnet, werden die Umlaute richtig ausgegeben.

Anmwerkung

PuTTY ist eine freie Software zum Herstellen von Verbindungen über Secure Shell (SSH), Telnet, Remote login oder serielle Schnittstellen. Dabei dient PuTTY als Client und stellt die Verbindung zu einem Server her. Beim Verbindungsaufbau wird die Identität des Benutzers mittels einer der bereitgestellten Methoden zur Authentifizierung überprüft. PuTTY ist für Windows und Linux verfügbar.

In der so bereitgestellten textorientierten Terminalsitzung können direkt Befehle ausgeführt werden, die auf dem fernen System ausgeführt werden. Die Zeichen Übersetzung findet im PuTTY Terminalemulator über das ausgewählte Terminal Character-Set statt. Eine grafische Ausgabe ist nicht möglich, jedoch kann ein X-Server genutzt werden, der auf dem Client-Rechner läuft. Zudem wird IPv6 ab der Version 0.58 und die serielle Schnittstelle ab der Version 0.59 unterstützt.

Die Programmteile PuTTYgen und Pageant sind in WinSCP enthalten, auch einige Android-Apps bauen auf der Software auf. Inoffizielle Versionen existieren für Windows Mobile und Symbian OS.

PuTTY gilt als das Standard-Werkzeug für SSH-Verbindungen unter Windows und ist in Firmenumgebungen häufig bereits vorinstalliert, da Windows bis Ende 2017 keinen eigenen SSH-Client bereitstellte.