Remotedesktopverbindung Authentifizierungsfehler. Die angeforderte Funktion wird nicht unterstützt.

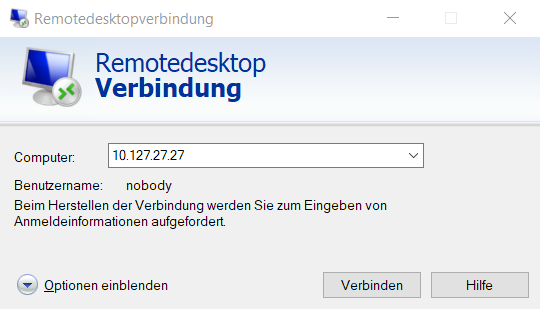

Möchte man sich per Remotedesktopverbindung (RDP) mit einem Server verbinden und bekommt dabei ein Authentifizierungsfehler, liegt es am installierten Update (CVE-2018-0886), oder beim Server noch nicht installierten Update.

Die Fehlermeldung lautet wie folgt

Authentifizierungsfehler.

Die angeforderte Funktion wird nicht unterstützt.

Remotecomputer:

Ursache könnte eine CrdSSP Encryption Oracle Remediation sein.

Ursache

Das Problem „Remotedesktopverbindung Authentifizierungsfehler“ tritt seit dem Microsoft Patchday im Mai 2018 auf. Bereits im März hat Microsoft eine kritische Sicherheitslücke (CVE-2018-0886) im Credential Security Support Provider-Protokoll (CredSSP) geschlossen und das CredSSP-Authentifizierungsprotokoll sowie die Remotdesktopclients der betroffenen Betriebssysteme aktualisiert. Mit den Updates wurde die Standardeinstellung geändert. Dies bedeutet dass die Updates sowohl auf dem Server als auf dem Client installiert sein müssen.

Update Remotedesktopverbindung Authentifizierungsfehler

Ist das Windows Update auf dem Client aber nicht auf dem Server installiert, tritt der Authentifizierungsfehler bei der Remotedesktop-verbindung auf und es kann keine RDP-Verbindung hergestellt werden.

Lösung

Key hinzufügen unter HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System die Schlüssel \CredSSP\Parameters und den DWORD-Wert AllowEncryptionOracle mit dem Hexadezimalwert 2.

Oder folgende Zeile in einem Command Prompt als Administrator ausführen.

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters" /v "AllowEncryptionOracle" /t REG_DWORD /d "2" /fAuch gibt es die möglichkeit per Richtlinie Encryption Oracle Remediation unter Computerkonfiguration > Administrative Vorlagen > System > Delegierung von Anmeldeinformationen

Amnerkung

Der in Windows bereits integrierte „Windows Remote Desktop“ erlaubt es, Windows aus der Ferne zu warten bzw. aus der Ferne zu steuern.

Windows Remote Desktop

Der Windows Remote Desktop ist eine in Windows integrierte Funktion, mit welcher man von einem anderen PC aus auf einen Windows-Rechner zugreift, und diesen fernsteuern kann. Microsoft nutzt hierfür das proprietäre Windows Remote Desktop-Protokoll (RDP), welches aus einer Server- und Clientkomponente besteht. Der Serverdienst nennt sich (RDS) Remotedesktopdienste (englisch Remote Desktop Services) und ist seit Windows XP Bestandteil des Betriebssystems.