Computername in Taskleiste anzeigen

Für Helpdesk und Support Administratoren ist es wichtig zu wissen, an welchem Computer der Mitarbeiter gerade ist. Windows bringt keine Anzeige mit Onboard, welche Arbeitsplatzname, oder den Computername auf dem Desktop anzeigt. Es ist ein Ausflug in die Systemeinstellungen nötig. Oder es müssen Befehle in der Eingabeaufforderung eingegeben werden.

Computername in Taskleiste hinzufügen

Eine einfache möglichkeit Computernamen in der Taskleiste anzeigen zu lassen, gibt es über das anlegen einer neuen Symbolleiste. Zuvor muss aber noch ein Ordner angelegt werden. Mit ausführen folgender Befehlszeile in einem mit Win+Rcmd geöffneten Command Prompt.

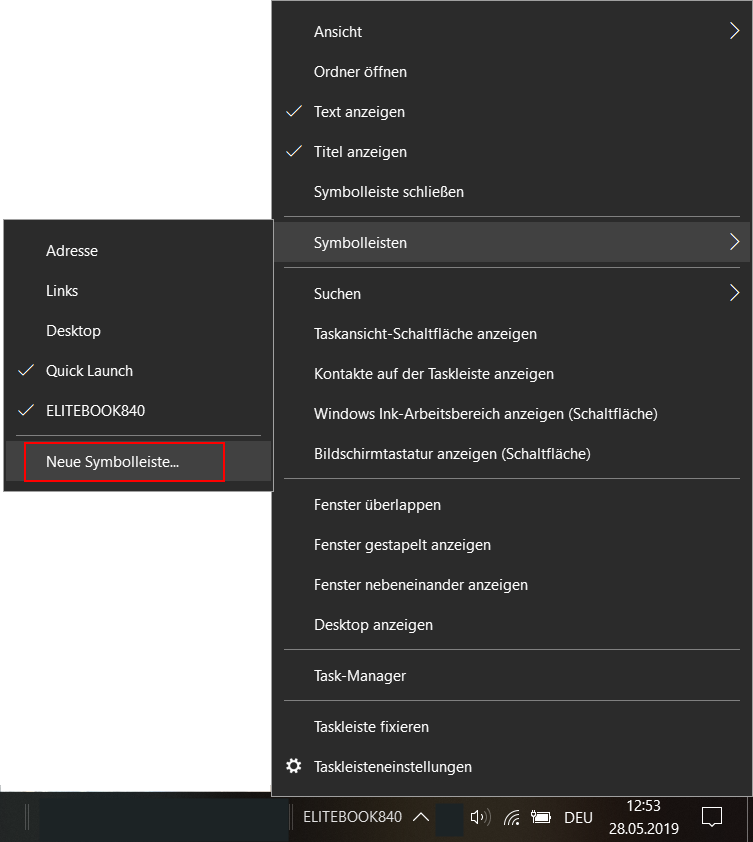

mkdir %APPDATA%\%COMPUTERNAME%Nun klickt man in der Taskleiste die rechte Maustaste, und geht auf Symbolleisten und Neue Symbolleiste.

In der Adresszeile geben wir %APPDATA% als Pfad ein und wählen den Ordner mit dem Computername und klicken auf Ordner auswählen.

Nun erscheint der Computername schon in der Taskleiste. Wenn die Taskleiste nicht fixiertist ist, mit rechtsklick die Taskleiste fixieren. Nun kann die Symbolleiste mit dem Computername an die gewünschte Position gebracht werden.

netlogon Anmeldescript

Zusätzlich können Statusinformationen zum authentifizierten Benutzer ausgegeben werden, zu dem Computername über die Taskleiste. Folgende Zeilen in eine Batch Datei speichern, und in den netlogon Anmeldescript aufnehmen.

@echo off

IF NOT EXIST %APPDATA%\%COMPUTERNAME%\ (

mkdir %APPDATA%\%COMPUTERNAME%

) ELSE (

echo Directory %COMPUTERNAME% exist

)

PowerShell -ExecutionPolicy Unrestricted -Command "Get-NetIPAddress | Select-Object InterfaceIndex,InterfaceAlias,IPAddress | Sort-Object -Property InterfaceIndex | Out-File -FilePath $env:APPDATA\$env:COMPUTERNAME\$env:USERNAME.txt"

PowerShell -ExecutionPolicy Unrestricted -Command "Get-PSDrive | Where {$_.Free -gt 0} | Out-File -Append -FilePath $env:APPDATA\$env:COMPUTERNAME\$env:USERNAME.txt"

wmic useraccount where (name='%username%' and domain='%userdomain%') get domain,name,sid >> %APPDATA%\%COMPUTERNAME%\%USERNAME%.txt$env:APPDATA\$env:COMPUTERNAME

Ein PowerShell Script Set-StatusToolbar.ps1 erzeugt das Verzeichnis und die Datei identisch zum Batch.

$DirToCreate="$env:APPDATA\$env:COMPUTERNAME"

if (!(Test-Path $DirToCreate -PathType Container)) {

New-Item -ItemType Directory -Force -Path $DirToCreate

}

$ifcfg=(Get-NetIPAddress | Select-Object InterfaceIndex,InterfaceAlias,IPAddress | Sort-Object -Property InterfaceIndex);

$drive=(Get-PSDrive | Where {$_.Free -gt 0});

$usrid=([wmi] "win32_userAccount.Domain='$env:UserDomain',Name='$env:UserName'");

$ifcfg | Out-File -FilePath $env:APPDATA\$env:COMPUTERNAME\$env:USERNAME.txt

$drive | Out-File -Append -FilePath $env:APPDATA\$env:COMPUTERNAME\$env:USERNAME.txt

$usrid | Out-File -Append -FilePath $env:APPDATA\$env:COMPUTERNAME\$env:USERNAME.txt

Den PowerShell Script ausführen mit .\Set-StatusToolbar.ps1

In diesem Beitrag wird gezeigt, wie Helpdesk- und Support-Administratoren schnell mit einem Blick erkennen können, an welchem Computernamen der Benutzer gerade arbeitet. Bei Windows ist es nicht vorgesehen, den Computernamen auf dem Desktop oder in der Taskleiste anzuzeigen. Dazu muss man zunächst in die Systemeinstellungen gehen. Oder es werden Befehle in der Eingabeaufforderung nötig. Um herauszufinden, wie der Computer gerade heißt. Mit dieser einfachen Lösung kann der Computername sofort und ohne Klicks ermittelt werden.