VPN Tunnel mit SSH Port Weiterleitung

SSH ist bei Linux von Beginn an dabei, auch Apple hat Secure Shell in macOS integriert, und Microsoft verpasste ebenfalls OpenSSH unter Windows 10 ab 1803 und Server 2019 als optionales Feature. Dazu gibt es SSH-Tunnel und SSH Port forwarding von den seit geraumer Zeit bekannten Tools wie PuTTY und KiTTY. Warum also SSH nicht auch als VPN Tunnel nutzen, dabei stehen nützliche Möglichkeiten für den Einsatz zur Verfügung, beispielsweise wenn ein VPN Tunnel nicht an der Firewall terminiert werden soll, oder wenn in Unternehmensnetzwerke zusätzliche Software nicht installiert werden kann, oder die rechte dazu fehlen. Ein SSH Reverse Tunnel ist immer dann hilfreich, wenn es Zugriff auf ein Remote Computer geben soll, dieser hinter einer Firewall steht.

Anwendung von SSH als VPN Tunnel und Port forwarding mit OpenSSH auf Linux, macOS und Windows

- SSH Tunnel zu Remote Host B

- SSH Tunnel zu Remote Host C

- SSH Tunnel unter macOS

- OpenSSH-Server Installation aus PowerShell

SSH Tunnel zu Remote Host B

Bei diesem Beispiel wird ein Tunnel von Host A zu Host B aufgebaut, Host B ist ein Webserver von diesem die Intranet Seite http://192.168.111.10 auf Host A geöffnet werden soll. Die einzige voraussetzung ist dabei, das es beim Router ein NAT Mapping über Port 22 zu Host B gibt, und das SSH auf jedem Host vorhanden ist.

Das Command im Linux Terminal auf Host A wie folgt ausführen:

$ ssh -NT -L 80:192.168.111.10:80 cherry@172.17.16.15 -p 45680Auf Host A kann nun die Webseite http://localhost geöffnet werden. Der SSH Tunnel macht die Weiterleitung über TCP Port 80 auf Host B von 192.168.111.10 zum localhost 127.0.0.1 auf Host A, der externe Port ist 45680. Bei Host B authentifizieren wir mit Benutzer cherry.

Die Bedeutung der Parameter:

-L = Lokaler Port.

-N = kein Remote Command ausführen.

-p = Externer SSH Port (NAT Port bei Firewall).

-T = kein Terminal öffnen.

Auf dem Host B muss der SSH Daemon konfiguriert und aktiviert sein, in der Konfigurationsdatei /etc/ssh/sshd_config sind folgende Einstellungen erforderlich, diese bei vielen Linux distributionen der Standard ist.

# Force SSH Protocol 2

Protocol 2

#Turn on Privileged Separation for security

UsePrivilegeSeparation yes

#Deny root login

PermitRootLogin no

#Do not allow empty passwords

PermitEmptyPasswords no

# installations will only check .ssh/authorized_keys

AuthorizedKeysFile .ssh/authorized_keys

# Forward my X Sessions

X11Forwarding yes

X11DisplayOffset 10

# I hate Motd displays

PrintMotd no

# It's alliivee

TCPKeepAlive yes

#AllowTcpForwarding yesDie mit # auskommentierten Zeilen sind default Werte, zB. #AllowTcpForwarding ist per default yes.

Als SSH Server eignen sich viele Geräte, die auf Linux und FreeBSD OS laufen, so auch Synology NAS, FreeNAS, FreePBX Distro, OpenWrt, Raspberry Pi (Raspbian) und nun auch Windows Server, um nur einige zu nennen.

SSH Tunnel zu Remote Host C

In diesem Beispiel wird ein SSH Tunnel von Host A zu Host C aufgebaut, Host C ist ein RDS-Terminalserver, Host B dient als Port forwarder.

Das Command im Linux Terminal auf Host A wie folgt ausführen:

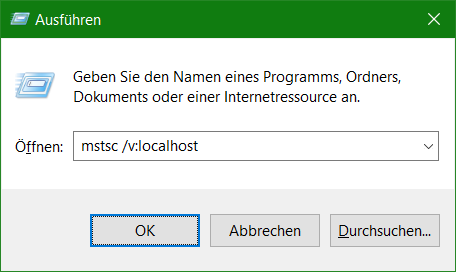

$ ssh -NT -L 3389:192.168.111.10:3389 cherry@172.17.16.15 -p 43389Die Remotedesktop Sitzung zu Host C wird über localhost auf Host A aufgebaut, durch drücken der Taste Win + R wird Ausführen geöffnet, dazu die Eingabe mstsc /v:localhost mit OK bestätigen.

In diesem Beispiel wird der Standard TCP Port 3389 für RDP als interner sowie auch als externer Port verwendet. Es können alle unprivilegierte Ports (-L) höher als 1024 verwendet werden, kommt ein anderer Port als 3389 zur Anwendung, dann muss der Port zur ausführung an RDP übergeben werden, zB: mstsc /v:localhost:44389

Bei Host B muss der Kernel für IP forwarding aktiviert sein, das Command hierfür in der Shell als root ist:

$ net.ipv4.ip_forward = 1Alternativ wird mit echo in der Shell Console das selbe bewirkt:

$ echo 1 > /proc/sys/net/ipv4/ip_forwardDen aktuellen IPv4 forward Status wie folgt abfragen:

$ sysctl net.ipv4.ip_forward

net.ipv4.ip_forward = 1Mit 1 wird die aktivierung bestätigt, 0 gilt für die deaktivierung. Die Änderung ist nicht Boot persistent, damit nach dem nächsten start das IP forwarding wieder aktiv ist, editiert man mit nano oder mit sudo vi /etc/sysctl.conf

# Controls IP packet forwarding

net.ipv4.ip_forward = 1Es empfiehlt sich zur Authentifizierung ein SSH Schlüssel zu verwenden, ein Schlüsselpaar kann wie folgt erzeugt werden:

$ ssh-keygen -f ~/.ssh/key_rsa -t rsa -b 4096Den Public Key ~/.ssh/key_rsa.pub speichert man im Home Pfad des Benutzers, hier in diesem Beispiel auf dem Host B unter dem Pfad in der Datei ~/.ssh/authorized_keys, mehr dazu in diesem Artikel hier.

Die Authentifizierung unter Verwendung von SSH Schlüssel ist nicht nur sicherer, es bieten sich weitere vorteile, Beispielweise wird der Anwender nicht aufgefordert ein Passwort eingeben zu müssen, auch lässt sich so der SSH Tunnel und weitere Commands aus einem Script ausführen.

SSH Tunnel unter macOS

Bei Apple macOS steht SSH erst nach der Aktivierung zur Verfügung, dies im Terminal wie folgt zur Ausführung kommt:

$ sudo systemsetup -setremotelogin onDanach kann der SSH Tunnel unter macOS aufgebaut werden.

$ ssh -i ~/.ssh/key_rsa -NT -R 3389:192.168.111.11:3389 cherry@172.17.16.15 -p 43389Mit dem Remote Desktop for Mac wird jetzt bei Gateway localhost eingetragen und die RDP Session aufgebaut, auf diese weise sind Terminalserver geschützt und nur über SSH erreichbar.

macOS bietet auch die möglichkeit zur automatisierung und nutzt dazu launchd und die launch system services, folgendes Script wird angelegt unter:

@/Library/LaunchDaemons/server.hostc.client.cherry.home.plist mit folgendem Inhalt:

<plist version="1.0">

<dict>

<key>Label</key>

<string>server.hostc.client.cherry.home</string>

<key>ProgramArguments</key>

<array>

<string>ssh</string>

<string>-NTC</string>

<string>-o ServerAliveInterval=60</string>

<string>-o ExitOnForwardFailure=yes</string>

<string>-i</string>

<string>/Users/cherry/.ssh/key_rsa</string>

<string>-R 3389:192.168.111.11:3389</string>

<string>cherry@172.17.16.15</string>

<string>-p 43389</string>

</array>

<key>UserName</key>

<string>cherry</string>

<key>RunAtLoad</key>

<true>

<key>KeepAlive</key>

<true>

</true></true></dict>

</plist>OpenSSH-Server Installation aus PowerShell

Bei Windows Server 2019 kann der OpenSSH-Server auch mit erhöhten Rechte aus der PowerShell als Administrator bereitgestellt werden.

PS C:\> Get-WindowsCapability -Online | ? name -like *OpenSSH.Server* | Add-WindowsCapability -Online