Synology Drive Server und Drive Client mit Migration von Cloud Station

Synology Drive ist der Nachfolger der CloudStation, es lassen sich damit Dateien in der eigenen Cloud speichern. Alle die Zugriff gewährt bekommen, können diese Dateien auf einem beliebigen Gerät ansehen und bearbeiten. In diesem Beitrag wird gezeigt, wie man Synology Drive Server unter DSM 7 installiert und wie der Synology Drive Client auf Windows eingerichtet wird.

Wie beim Vorgänger funktioniert auch Synology Drive vereinfacht gesagt wie Offlinedateien die über einen Server synchronisiert werden, man richtet auf dem Synology NAS einen Ordner ein, der dann mit beliebigen Geräten im Netzwerk oder Mobilen Geräte unterwegs synchronisiert wird. Der Sinn und Zweck ist es, dass Dateien auf allen Geräten verfügbar und aktuell vorliegen. Anders als bei einer Public Cloud, hat man dabei 100 % Datenkontrolle und keine zusätzliche Kosten, das Problem der Datenweitergabe besteht also nicht.

Sicherer Online-Zugang zu persönlichen und gemeinsamen Daten über die Synology Drive Mobile App, für Desktop-Clients, per Webbrowser oder über ein anderes Synology NAS, ermöglicht mit granularen Berechtigungseinstellungen und SSL-Verschlüsselung. Auch beinhaltet der Synology Drive Client mit Sicherungsaufgabe eine einfache und schnelle Möglichkeit zur Sicherung der Daten.

INSTALLATION

Die Installation von Synology Drive Server ist schnell gemacht, man öffnet das Paket-Zentrum und gibt drive in das Suchfeld ein, nach Klick auf Installieren ist das Paket in wenigen Sekunden bereitgestellt. Die Systemvoraussetzung ist allerdings, dass die DiskStataion DSM 7 fähig ist, ist dies nicht der Fall, besorgt man sich wie hier in diesem Fall, beispielsweise eine neue DS220.

Beim Windows Client wird das Gegenstück, die Desktop-Anwendung Synology Drive Client benötigt, die man aus DSM 7 per Link „Holen Sie sich jetzt die Synology Drive App“ aus der geöffneten Synology Drive App herunterladen kann.

Der Synology Drive Server auf dem NAS muss noch für den Zugang eingerichtet werden, dazu in der DSM Systemsteuerung bei Synology-Konto ein Konto erstellen, falls bereits eines vorhanden ist, meldet man sich mit diesem bei Synology an, danach kann unter Externer-Zugriff eine QuickConnect ID erstellt werden. Alternativ gibt es die Möglichkeit den DDNS-Dienst zu nutzen, als Serviceanbieter bietet sich Synology gleich selber an, oder wenn man einen anderen Anbieter bevorzugt, kann einer der bekannten DDNS-Anbieter ausgewählt werden.

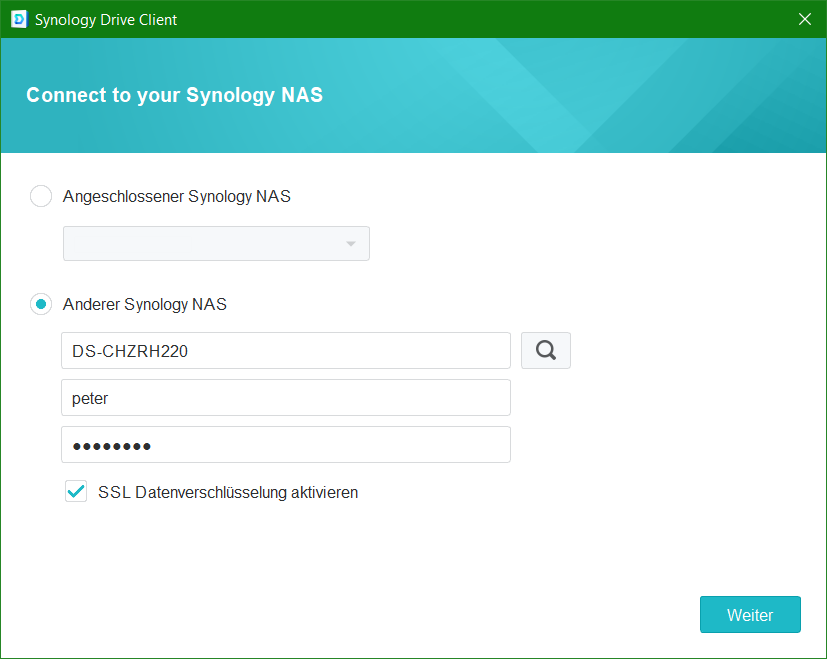

Weiter beim Client auf dem der Synology Drive Client installiert ist, wird mit der Schaltfläche +Erstellen eine neue Verbindung zum Synology Drive Server hergestellt.

Bei Anderer Synology NAS gibt man Domainname oder die QuickConnect ID gefolgt vom Benutzer-Account und Passwort ein.

Nach dem die Verbindung zum NAS hergestellt wurde, wählt man den Ordner der zum Synology Drive Server synchronisiert werden soll.

Sollen mehrere Drive Ordner angelegt oder andere vorhandene synchronisiert werden, klickt man oben rechts auf das kleine Ordner Symbol mit dem plus (+). hier gibt man den Ordnername ein, diesen man synchronisieren möchte.

Ein Blick in Erweitert sollte man sich nicht entgehen lassen.

Ist man mit Linux unterwegs, kann sich den Haken bei „Dateien und Ordner mit dem Präfix (.) synchronisieren“ durchaus lohnen.

Es muss darauf geachtet werden, dass der Ordner diesen man synchronisieren möchte unter dem gewünschten Pfad zu stehen kommt. Standardmässig ist nämlich das Kontrollkästchen „Leeren Ordner Drive erstellen“ aktiviert.

In der Praxis erweist sich das einfachere vorgehen als bevorzugt, indem man den Ordner zuvor erstellet, diesen man danach nur noch zu selektieren braucht.

Geht man in DSM zu Synology Drive, können mit +Erstellen weitere Ordner erstellt werden, wichtig dabei ist, das man sich mit dem selben Benutzer-Account in DSM anmeldet, wie man sich beim Drive Server anmeldet.

Der Benutzer muss um Synology Drive nutzen zu können, über die Berechtigung verfügen, herzu geht man in DSM zur Systemsteuerung => Benutzer und Gruppen => Dein Benutzer Bearbeiten => Anwendungen, hier Synology Drive Zulassen aktivieren.

Aus der DSM App Synology Drive können zusätzliche Ordner erstellt werden, die man auch für andere Benutzer mit einer Freigabe teilen kann, es lassen sich Ordner und Dateien hochladen und herunterladen, verschieben, umbenennen und kopieren.

Upgrade von Cloud Station auf Synology Drive

Um Synology Drive nutzen zu können, muss das NAS die Anforderungen erfüllen, in der Liste der verfügbaren Modelle sind die Modelle aufgelistet, welche Synology Drive unterstützen.

Hinweis: Sowohl das Paket Synology Drive Server als auch die Desktop-Anwendung Synology Drive Client können nicht herabgestuft werden. Nachdem sie installiert wurde, wird die ursprüngliche Cloud Station ersetzt, kann man Cloud Station nur dann neu installieren, wenn man zuvor Synology Drive deinstalliert. Synology Drive 3.0 unterstützt keine Cloud Station-Anwendungen (Cloud Station Server, Cloud Station Drive, Cloud Station Backup, Cloud Station ShareSync oder DS cloud). Es sollte auf die entsprechenden Pendants zu Synology Drive 3.0 aktualisiert werden, um die Kompatibilität sicherzustellen. Synology NAS-Modelle, die nach Juli 2019 hergestellt wurden oder Geräte mit DSM 7.0 und höher unterstützen Cloud Station Server nicht mehr.

Wichtig! Bevor man den Update auf die Desktop-Anwendung Synology Drive Client 3.0 macht, muss sichergestellt werden, ob das NAS Modell Synology Drive 3.0 mit DSM 7.0 unterstützt, ein Downgrade zu Cloud Station ist nicht möglich.

Wurde bis dahin Cloud Station genutzt, bleiben die Ordner erhalten, die Daten werden bei der deinsallation von Cloud Station nicht entfernt.

Nach der Installation findet man die Synology Drive Admin Console, Synology Drive und Synology Drive ShareSync in DSM. Mit der Synology Drive Admin Console können die Einstellungen konfiguriert und die Client-Liste überprüft werden. Mit Synology Drive ShareSync lassen sich Synchronisierungsaufgaben zwischen Synology Drive-Servern erstellen.