Microsoft hat die Ausführung von Makros blockiert, da der Speicherort nicht vertrauenswürdig ist.

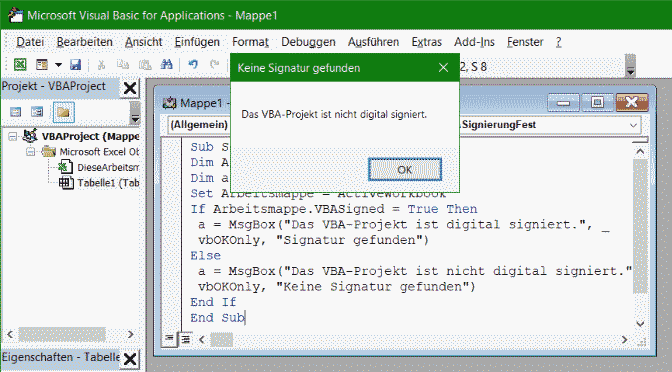

Makros wie sie mit Microsoft Office in Word und Excel ihre Anwendung finden, müssen signiert werden, damit diese von der Ausführung nicht blockiert werden. Eine digitale Signatur macht es dadurch sicherer, da diese automatisch entfernt wird, wenn der Inhalt geändert oder manipuliert wird. Darüber hinaus bestätigt der Signierende die Echtheit und Herkunft des signierten Inhalts. Die Authentizität, Integrität und Herkunft eines digital signierten Dokuments wird gemäss Microsoft sichergestellt.

Vertrauenswürdiger Speicherort hinzufügen

Wenn Makros vor deren Ausführung blockiert werden, wie Excel-Dateien mit nicht signierten Makros, kann es trotzdem ausgeführt werden. Dazu muss man einen vertrauenswürdigen Speicherort definieren. Hierfür geht man in Excel zum Trust Center und fügt einen Pfad hinzu der vertrauenswürdig ist. Die in diesem Pfad gespeicherten Excel-Dateien können dann Makros ausführen.

VORSICHT! Die Herkunft von Dokumenten mit Makros sollte bekannt und vertrauenswürdig sein. Makroviren sind Computerviren, die in Dokumente eingebettet sind und sich in Word- und Excel-Dateien verbreiten. Ein Makrovirus ist so programmiert, dass er sich selbst in andere Dokumente einnistet und so Schadsoftware aufruft, diese unbemerkt Dateien auf der Festplatte manipuliert.

Excel öffnen und auf Datei klicken, im grünen Band unten zu Optionen gehen.

Unten mit Klick auf Optionen dann das Trust Center öffnen.

Rechts die Schaltfläche Einstellungen für das Trust Center klicken, und im neuen Fenster zu Vertrauenswürdige Speicherorte gehen.

Hier kann man vertrauenswürdige Speicherorte hinzufügen. Klicke unter Zulässig auf die Schaltfläche Neuen Speicherort hinzufügen. Der Pfad zum gewünschten Ordner kann aus der Zwischenablage eingefügt werden, oder mit durchsuchen gewählt werden.

Das Kästchen bei Vertrauenswürdige Speicherorte im Netzwerk zulassen aktivieren, wenn es sich um ein Netzlaufwerk handelt.

Zone für lokales Intranet

Microsoft blockiert Makros bei der Ausführung. Für bestimmte Makros ist es erforderlich, den Speicherort zur Zone lokales Intranet zu machen, über die MMC-Konsole für Internet Optionen.

Mit drücken der Windows + R Tasten den Befehl „inetcpl.cpl“ ausführen.

In den geöffneten Internet Optionen zum Abschnitt Sicherheit gehen, hier auf das Symbol Lokales Intranet klicken, dann zu Sites und Erweitert gehen, wie in Schritt 1 bis 4 gezeigt.

Die Website oder die Netzwerkfreigabe mit den Makros als IP-Adresse oder auflösbaren Server zur Zone lokales Intranet Websites hinzufügen.