Nach der Initialisierung einer OPNsense als virtuelle Maschine wird der Zugriff via WAN verweigert. Bei einer neu bereitgestellten OPNsense virtual Machine auf einem Hypervisor, wie beispielsweise auf einem VMware ESXi Host, ist das Web GUI aus dem Internet noch nicht direkt zu erreichen.

Zugriff zur OPNsense via WAN

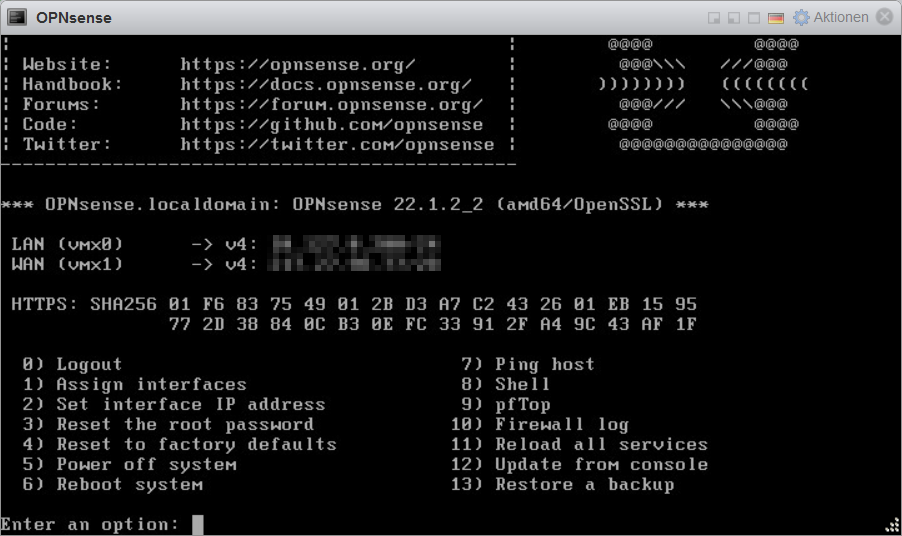

Damit der Zugriff zur OPNsense via WAN möglich wird, muss man wie bei jeder neuen Installation, den Wizard mit der Option 1) Assign interfaces und 2) Set interface IP address aufrufen und befolgen. Dies um die Basis für die OPNsense zu legen, mit den Schnittstellen und der IP-Konfiguration für das WAN- und LAN-Interface.

Danach muss die Firewall vorübergehend deaktiviert werden, was in der vSphere Konsole der virtuellen Maschine erfolgt.

Packet Filter (pf) deaktivieren

Mit der Option 8) Shell das Kommando pfctl -d ausführen:

root@OPNsense:~ # pfctl -d

pf disabledNun kann das Web GUI über die WAN IP im Browser erreicht werden.

OPNsense Firewall WAN Rule erstellen

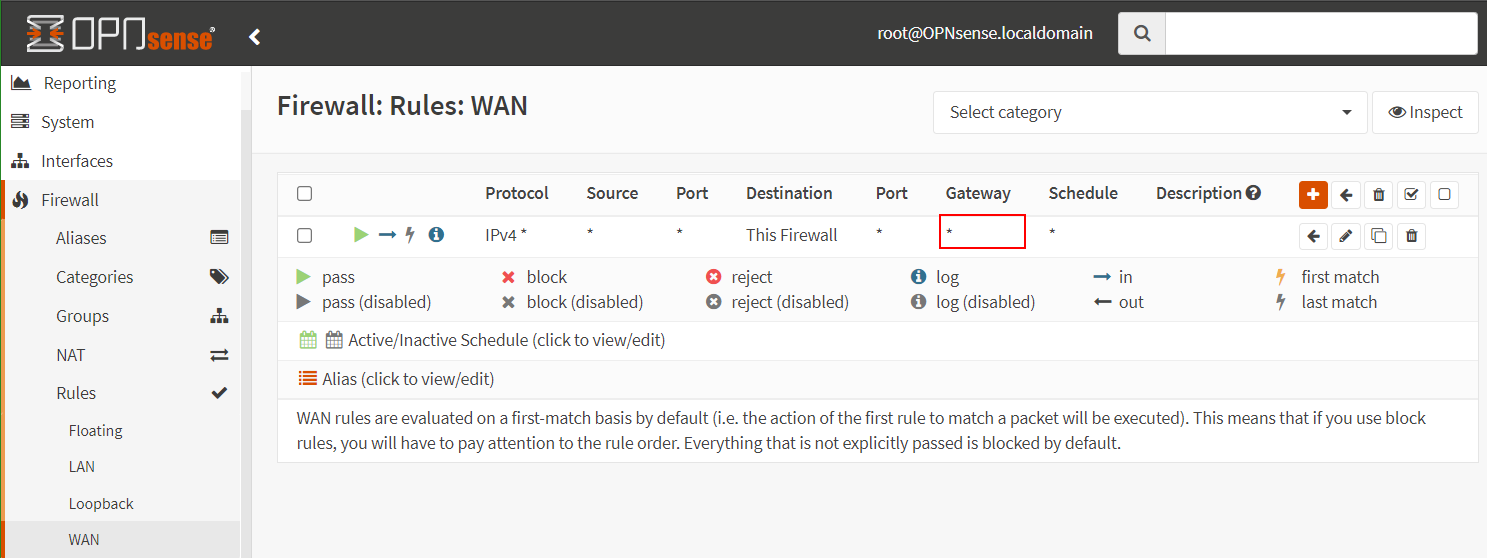

Um jetzt den Zugriff zur OPNsense via WAN dauerhaft zu ermöglichen, muss unter Firewall – Rules – WAN eine neue Regel erstellt werden, für eingehend passieren für diese Firewall.

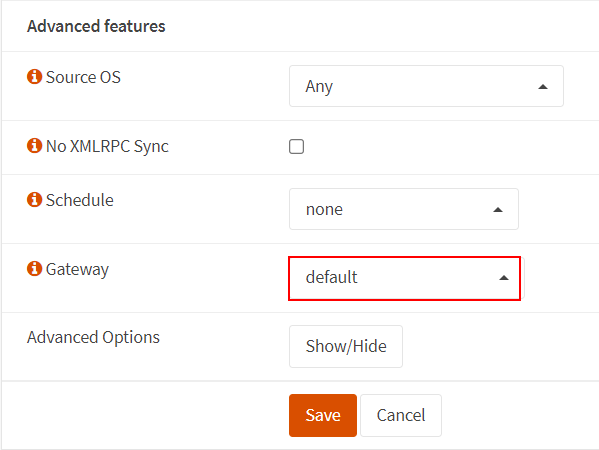

WICHITG! Explizit kein Gateway wählen, der Gateway muss default sein. Der zuvor in der Console durch Set interface IP address erstellte Gateway wird nur für das WAN interface benötigt.

Nachdem der default Gateway gewählt wurde, muss die OPNsense neu gestartet werden, mit dem Befehl reboot, oder mit der Option 6 aus dem OPNsense Konsolen Menü.

Hinweis! Nach jedem Neustart wird die Paket-Filter Firewall (pf) aktiviert, der Befehl pfctl -e um die pf-Firewall zu aktivieren ist nicht erforderlich. Zu Beginn sollte beim Einrichten der OPNsense kein zweiter Gateway hinzugefügt werden.

Es soll hier nicht unerwähnt bleiben, die OPNsense adäquat vor Missbrauch und Brute-Force-Angriff zu schützen. Es empfiehlt sich die WAN Regel für den Zugriff zum Web-GUI nur von bekannten Quellen zu erlauben. Dazu kann unter System – Settings – Administration bei TCP Port eine benutzerdefinierte Portnummer für das Web-GUI definiert werden, um die Standardeinstellung (80 für HTTP, 443 für HTTPS) zu überschreiben. Ebenfalls wird die 2FA TOTP Authentifizierung mit Google Authenticator ermöglicht, in der Anleitung hier.