Mit Senden an – E-Mail-Empfänger aus dem Windows-Explorer Kontextmenü kann man eine Datei per E-Mail versenden, aus dem als Standard festgelegten E-Mail-Programm, das zum Beispiel Outlook sein kann. Die im Windows-Explorer ausgewählte Datei die verschickt werden soll, ist als Anlage eingefügt und es wird ein E-Mail-Betreff mit Nachricht aus einer Textvorlage eingesetzt.

Betreff: Per E-Mail senden: <Dateiname>

Folgende Dateien oder Links können jetzt als Anlage mit Ihrer Nachricht gesendet werden:

Die Nachricht wird als Vorlage aus einer DLL-Datei eingefügt und lässt sich nicht ändern, die Datei sendmail.dll befindet sich unter %SystemRoot%\system32. Der Text zur E-Mail mit der Dateianlage eignet sich jedoch oft nicht als Nachricht und ist eher unerwünscht.

Neue Verknüpfung für Windows-Explorer Kontextmenü Senden an

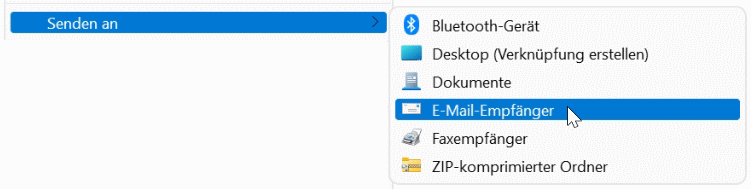

Mit einem Rechtsklick auf die Datei die man verschicken möchte, öffnet sich das Kontextmenü, unter Weitere Optionen anzeigen findet man Senden an und der Eintrag E-Mail-Empfänger.

Möchte man keinen vorgegebenen Text in der neuen E-Mail haben, kann eine neue Verknüpfung angelegt werden, diese anstelle von E-Mail-Empfänger gewählt wird, hierdurch die Textvorlage in der E-Mail nicht mehr erscheint.

So wird’s gemacht

Die neue Verknüpfung wird mit Klick auf Neu erstellt unter dem Pfad %APPDATA%\Microsoft\Windows\SendTo, diese Zeile in die Windows-Explorer Pfadzeile einfügen und die Eingabetaste drücken.

Der Pfad zu OUTLOOK.EXE ist abhängig von der installierten Office Version, bei Microsoft Office 2016 und 2019 in der 32 Bit Architektur ist es C:\Program Files (x86)\Microsoft Office\root\Office16. Wurde Microsoft Office 2019 in der 64 Bit Architektur oder Microsoft Office 365 installiert, ist der Programmpfad C:\Program Files\Microsoft Office\root\Office16.

Mit Klick auf Neu und Verknüpfung öffnet sich der Assistent zum erstellen einer neuen Verknüpfung, als Speicherort der korrekte Pfad zu OUTLOOK.EXE einfügen, und am Zeilenende den Parameter /a anfügen.

"C:\Program Files (x86)\Microsoft Office\root\Office16\OUTLOOK.EXE" /a

Der Assistent führt mit Klick auf Weiter zum nächsten Schritt, wir benennen die Verknüpfung einfach Outlook.

Mit Klick auf die Schaltfläche Fertig stellen erscheint die neue Verknüpfung unter %APPDATA%\Microsoft\Windows\SendTo.

Es kann nun aus Windows-Explorer Kontextmenü der Eintrag Outlook gewählt werden, dabei wird der Text nicht mehr in die E-Mail eingefügt.