VMware vSphere Web Client oder vCenter von ESXi 6.0 und höher, kann Firefox nicht öffnen und führt zu Fehler.

Symptom

Fehler! Seite kann nicht geöffnet werden, Anforderung endet in Time-out. Fehler in vCenter, Seite wird nicht angezeigt. Firefox kann die vSphere und vCenter Seite nicht anzeigen.

Fehler bei Seite laden in vSphere beim Hinzufügen oder entfernen von Hardware und beim Bearbeiten der virtuellen Maschine, für Netzwerkkarte, Datenträger oder andere Elemente.

Ursache

Firefox führte ab Version 65 ein neues Caching ein. Es verhindert, dass in VMware vSphere und vCenter einige Elemente nicht nachgeladen werden, stattdessen werden Elemente aus dem Cache vorgeladen. Firefox kann die vSphere und vCenter Seite nicht vollständig anzeigen.

Lösung

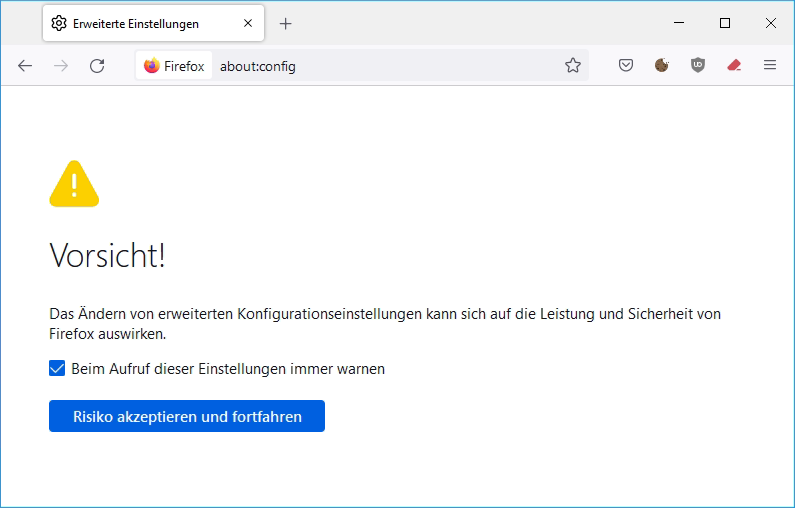

Die Lösung besteht darin, den per Default aktivierte Firefox Browser Cache zu deaktivieren. Um vSphere und vCenter korrekt darzustellen. Die folgende URL about:config aufrufen.

In Firefox öffnen der URL about:config

Firefox Cache deaktivieren

Die Folgenden Firefox Konfigurationseinstellungen auf false setzen:

browser.cache.disk.enable

browser.cache.memory.enableKlicke auf das

Mit dem deaktivierten Firefox Caching, den Firefox Browser beenden und neu starten. Die vSphere und vCenter Seite wird nun vollständig mit allen Elementen dargestellt.

vSphere Web Client als Teil von vCenter

In vSphere 6.0 und höher wird der vSphere Web Client als Teil der vCenter Server unter Windows- oder der vCenter Server Appliance-Bereitstellung installiert. Auf diese Weise verweist der vSphere Web Client immer auf dieselbe vCenter Single Sign-On-Instanz.

vSphere vCenter Authentication in Firefox

Das VMware Enhanced Authentication Plug-in bietet integrierte Windows-Authentifizierung und Windows-basierte Smartcard-Funktionalität.

In der vSphere 6.5-Version ersetzte das VMware Enhanced Authentication Plug-in das Client Integration Plug-in aus vSphere 6.0-Versionen und früheren Versionen. Das Enhanced Authentication Plug-in bietet integrierte Windows-Authentifizierung und Windows-basierte Smartcard-Funktionalität. Dies sind die einzigen beiden Funktionen, die vom vorherigen Client-Integrations-Plug-in übernommen wurden. Das Enhanced Authentication Plug-in kann nahtlos funktionieren, wenn Sie bereits das Client Integration Plug-in von vSphere 6.0 oder früher auf Ihrem System installiert haben. Es gibt keine Konflikte, wenn beide Plug-Ins installiert sind.