Unter Linux sind symbolische Links ein fester Bestandteil des Betriebssystems. Kaum bekannt ist aber, dass auch unter Windows solche Verknüpfungen unterstützt werden.

Symbolische Links oder Symlinks sind spezielle Dateitypen, die als eine Verknüpfung auf eine andere Datei oder ein anderen Ordner zeigen. In der Praxis kann man solche Links beispielsweise nutzen, um Netzwerkfreigaben mit einem Ordner zu verknüpfen.

Der Vorteil dabei ist, ändert sich der Ort der Netzwerkresource, muss man nur den Symlink entsprechend umbenennen, für Anwendungen, die auf ein Symlink zugreifen, ändert sich nichts.

Im Unix/Linux-Umfeld sind Symlinks ein alltägliches Werkzeug, weniger bekannt ist, dass Microsoft Windows diese Links ebenfalls unterstützt – zumindest, solange ein NTFS-Dateisystem zum Einsatz kommt.

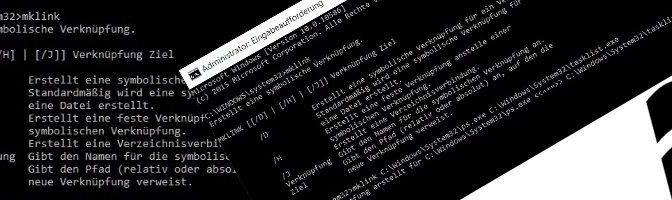

Unter Windows lassen sich neue Symlinks mit dem Kommandozeilenbefehl mklink anlegen. Dazu öffnet man mit +X die Eingabeaufforderung als Administrator, und gibt folgende Syntax ein:

MKLINK [[/D] | [/H] | [/J]] Verknüpfung Ziel

Und wenn wir schon mal dabei sind, legen wir gleich mal ein Symlink an, für die unter Linux bekannten Kommandozeilenbefehle ps und kill, mit folgender Eingabe:

mklink %systemroot%\System32\ps.exe %systemroot%\System32\tasklist.exe mklink %systemroot%\System32\kill.exe %systemroot%\System32\taskkill.exe

Jetzt können im Arbeitsspeicher laufende Prozesse wie unter Linux mit ps aufgelistet werden, und ggf. mit kill beendet werden. Hilfe wird mit kill /? oder taskkill /? ausgegeben, ebenso für ps /? oder tasklist /?

Möchte man jetzt noch den Kommandozeilenbefehl mklink mit dem Befehl ln ersetzen, geschieht dies mit echo dieses durch den pipe direkt die neue Datei ln.cmd erstellt.

echo mklink > %systemroot%\system32\ln.cmd

mklink ist ein interner Befehl welcher vom Kommando-Prozessor selbst ausgeführt wird, der CMD-Batch ln.cmd ruft lediglich mklink auf.

Ohne Parameter erzeugt mklink wie auch ln unter Linux Symbolische Links, bei festen Verknüpfungen (Hard Links) die mit der Option /H angelegt werden, ist zu beachten, das feste Verknüpfungen die Datei oder den Ordner selbst abbilden, wenn also ein Ordner mit fester Verknüpfung gelöscht wird, wird der Ordner mit dem gesamten Inhalt gelöscht, was bei einem Symlink nicht der fall ist, hier wird nur die Symbolische Link Datei gelöscht.