SSH-Tunnel zu Linux VNC-Server konfigurieren

VNC-Verbindungen gelten als unsicher, denn sie sind nicht verschlüsselt. VNC-Sitzungen können mit OpenSSH verschlüsselt werden, hierbei wird der Datenverkehr durch ein sicheren SSH-Tunnel geroutet und ist abgesichert.

Der SSH-Tunnel benötigt Benutzeranmeldung und den VNC Port. Der Client Befehl wird im Linux CLI wie folgt ausgeführt:

$ ssh -L 5901:127.0.0.1:5901 -N -f -l USER 10.127.55.77Bei Benutzer USER diesen durch den tatsächlichen Benutzername ersetzen, ein Passwort wird zur Ausführung des Tunnels aufgefordert. Bitte beachte, dass es sich dabei um das Passwort für den SSH-Login handelt, die Benutzeranmeldung zum VNC kann idealerweise die selbe UID sein, dann ist das Passwort das selbe. Der Port der getunnelt werden muss ist 5901. Der Befehl wird auf dem Computer des VNC-Viewer ausgeführt. Die Anmeldung findet wie gewohnt statt:

login as: USER

USER@10.127.55.77's password:

Last login: Thu Oct 11 07:59:26 2018 from 10.127.55.70

[USER@fedora ~]$Mit dem VNC-Viewer kann nun die virtuelle Desktop Sitzung zur Loopback Adresse ausgeführt werden:

$ vncviewer 127.0.0.1:5901Hinweis: Beim OpenSSH-Server müssen die Optionen aktiviert sein, in der Konfigurationsdatei /etc/ssh/sshd_config.

AllowTcpForwarding yes

X11Forwarding yesSSH-Tunnel auf Windows zum VNC-Server

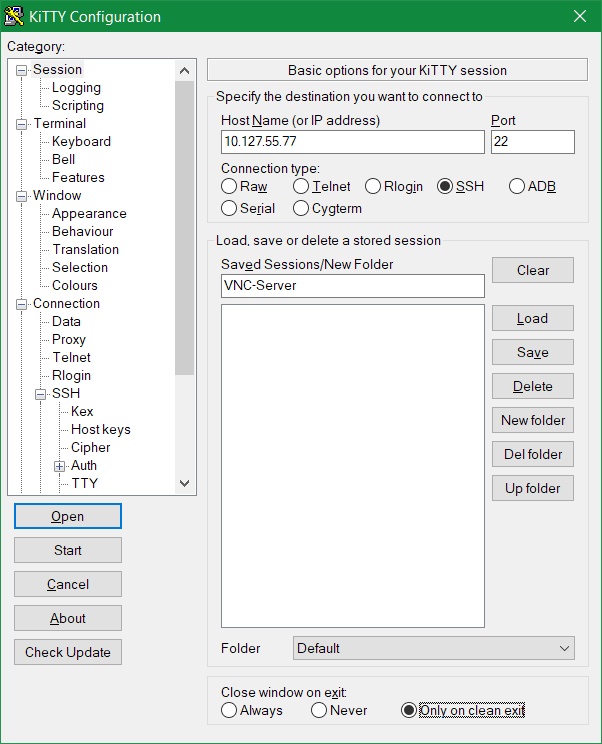

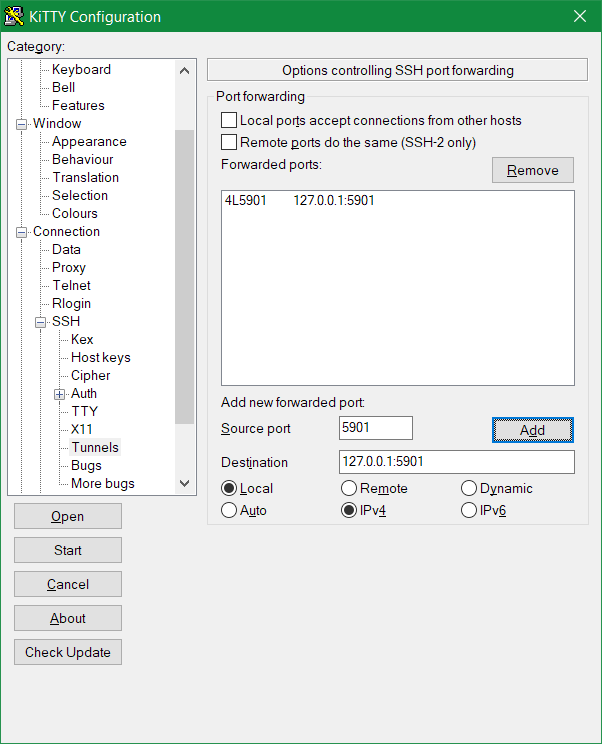

Unter Windows kann mittels PuTTY oder KiTTY ein SSH-Tunnel zum VNC-Server geöffnet werden, dabei wird über das Loopback Interface und Port 5901 getunnelt.

Unter der Category, Connection – SSH – Tunnels, bei Source Port wird 5901 eingetragen, Destination ist 127.0.0.1:5901, dann mit klick auf Add wird der Tunnel hinzugefügt.

Mit klick auf Open wird der Tunnel gestartet, indem man sich beim VNC-Host anmeldet.

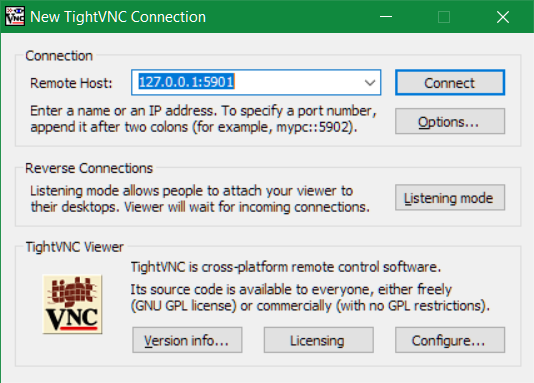

Die sichere SSH-Verbindung zum VNC-Server kann nun initialisiert werden. Es wird bei Remote Host die Loopback Adresse 127.0.0.1 mit Port 5901 im TightVNC-Viewer eingetragen: 127.0.0.1:5901

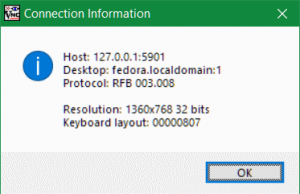

Nach der Anmeldung gibt Connection Information Auskunft über die aktuelle Verbindung, mit klick auf das Symbol im Menübalken.