Die FortiGate SSL Inspection ist der Prozess des Abfangens von SSL/TLS-verschlüsselter Internetkommunikation zwischen Client und Server, die man deaktivieren kann, wie etwa bei False Positive Ergebnisse. Das Abfangen kann zwischen dem Sender und dem Empfänger und umgekehrt (Empfänger zum Sender) ausgeführt werden. Es ist die gleiche Technik, wie sie bei Man-in-the-Middle (MiTM)-Angriffen ohne die Zustimmung beider Seiten verwendet wird.

FortiGate SSL Deep Inspection in der Praxis

Wenn Deep Inspection verwendet wird, gibt sich die FortiGate als Empfänger der ursprünglichen SSL Sitzung aus. Die FortiGate entschlüsselt und untersucht dann den Inhalt, um Bedrohungen zu finden und zu blockieren. Anschließend wird der Inhalt erneut verschlüsselt und an den echten Empfänger gesendet.

Symptom

In der Praxis kommt es dabei schon mal zu ungewollten Blockierungen. Insbesondere bei der Nutzung von Self-signed SSL-Zertifikate, dabei verhält sich die FortiGate wie eine Blackbox. Auch wird oft festgestellt, dass für Outlook Clients die Verbindung zum Exchange Server verweigert wird, dabei Outlook folgenden Fehler ausgibt.

Es liegt ein Problem mit dem Sicherheitszertifikat des Proxyservers vor.

Der Name auf dem Sicherheitszertifikat ist ungültig oder stimmt nicht mit dem Namen mail.example.org überein.

Outlook kann keine Verbindung zum Proxy-Server herstellen. (Fehlercode 8000000).

Workaround

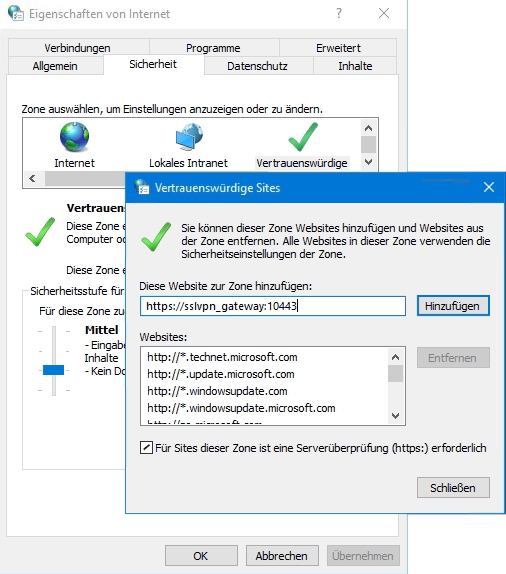

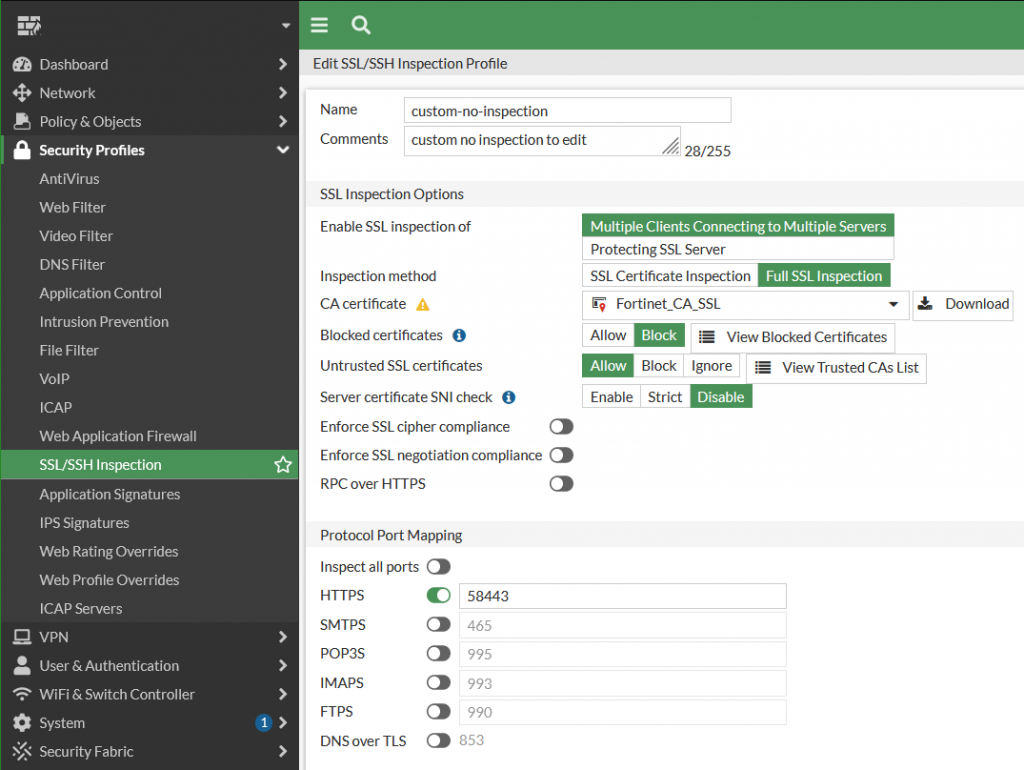

Um die FortiGate SSL Inspection ganz zu deaktivieren, kann man unter Security Profiles – SSL/SSH Inspection, für das Read-only Profile no-inspection ein Clone anlegen, und diesen entsprechend konfigurieren.

Unter Protocol Port Mapping wird für HTTPS ein ungenutzten Port eingetragen. Hierdurch findet über Port 443 keine SSL Deep Inspection mehr statt.

Das konfigurierte Profile custom-no-inspection für die entsprechnden Policy aktivieren. Für internes routing und in VPN Verbindungen sollte eine SSL Deep Inspection Policy nicht erforderlich sein.