Mit Split Horizon DNS in VPN-Verbindungen können Clients die Netzwerk Ressourcen oft nicht auflösen, mit diesen die VPN-Clients verbunden sind. Das ist vor allem bei einer Active Directory Domäne problematisch, weil die Clients dann keine Domänen-Controller zur Anmeldung erreichen können. Die Anmeldung erfolgt dann lediglich über den lokalen Lsass-Cache, die Gruppenrichtlinien und Anmeldeskripts werden dabei nicht ausgeführt.

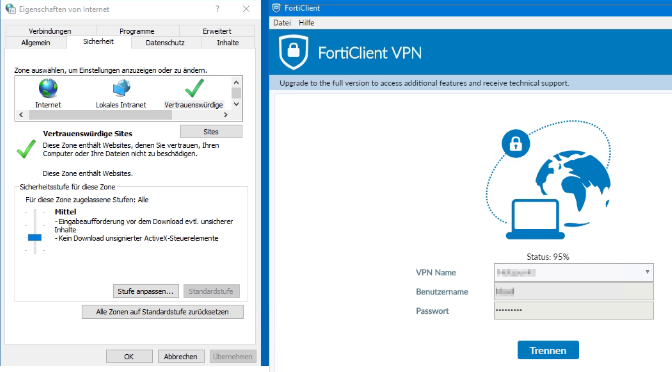

In diesem Tutorial beschreibe ich, wie man bei VPN Clients die Namens Auflösung ermöglicht, innerhalb der Netzwerk Infrastruktur der Organisation.

Schnittstellenmetrik anpassen in Split Horizon DNS VPN-Verbindungen

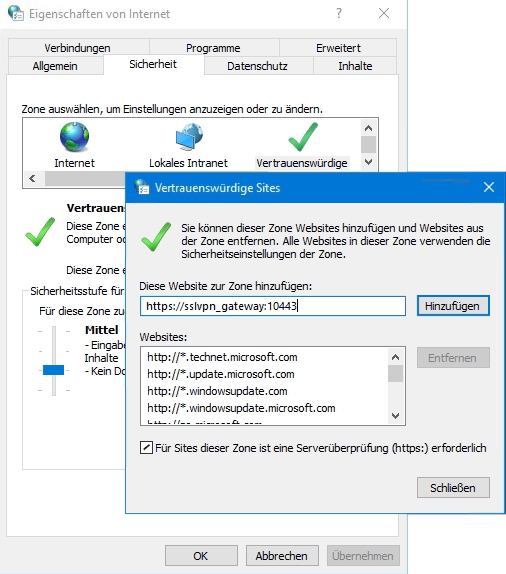

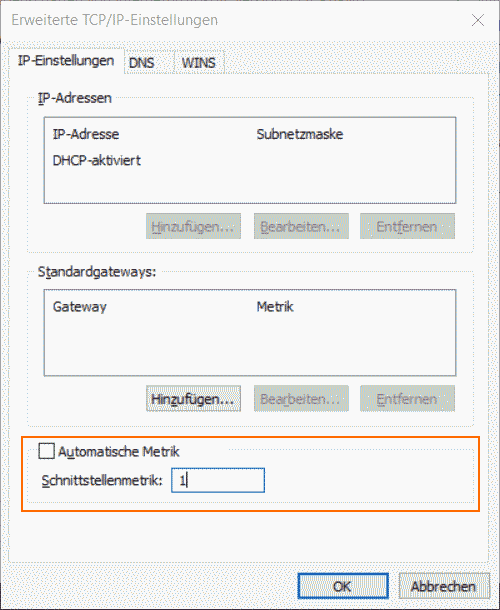

Um die Windows Schnittstellenmetrik zu steuern und den DNS-Server nach der Einwahl der VPN-Verbindung zu bevorzugen, kann der VPN-Schnittstelle eine höhere Priorität und damit niedrigere Metrik zuweisen werden, über die TCP/IP-Einstellungen der Netzwerkadapter mit den Tasten Windows+R und der Eingabe ncpa.cpl

In den Eigenschaften des entsprechenden Netzwerkadapter öffnet man mit einem Doppelklick, Internetprotokoll, Version 4 (TCP/IPv4), dann über die Schaltfläche Erweitert, hier findet man das Feld für den Wert der Schnittstellenmetrik.

Hier sollte für die VPN-Schnittstelle „Automatische Metrik“ nicht aktiviert sein, es kann ein niedriger Wert eingetragen werden. Nach einer erneuten Imitierung sollte die Namensauflösung über das VPN-Netzwerk stattfinden.

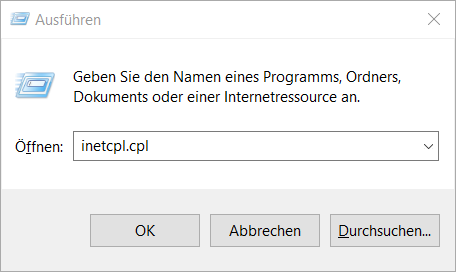

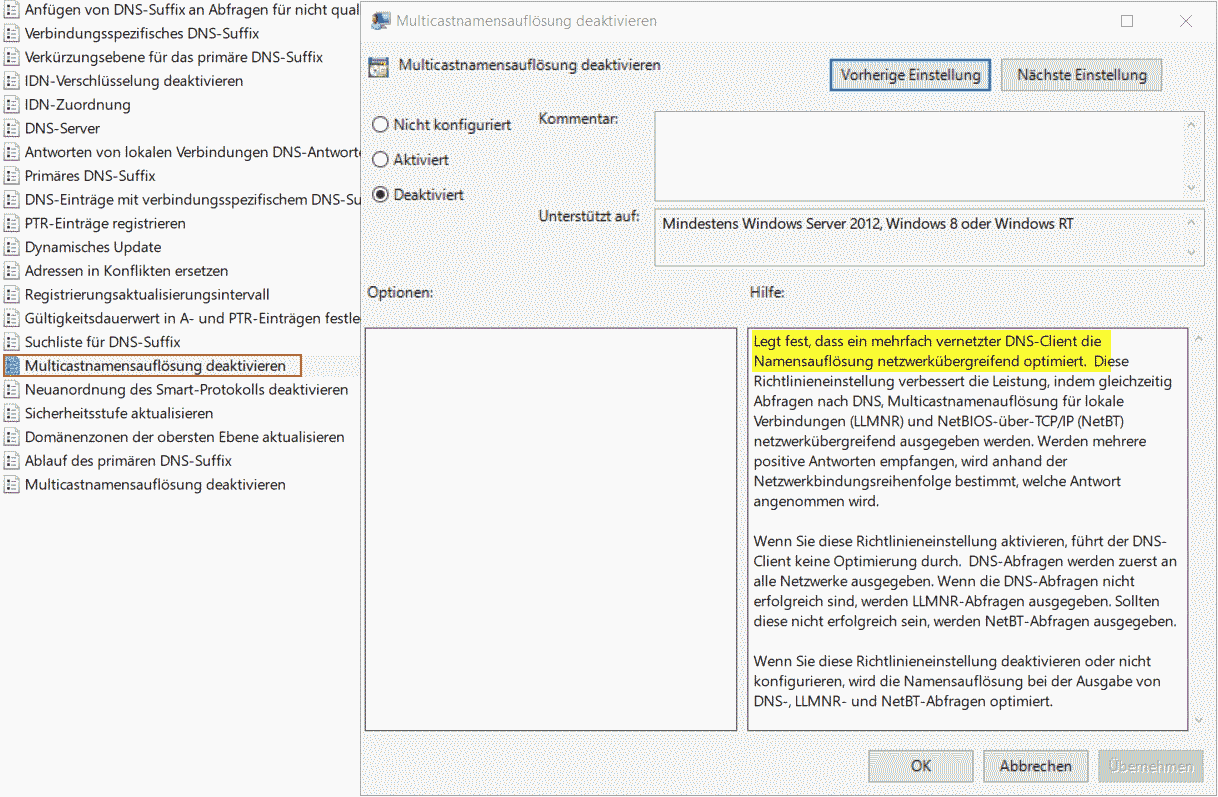

Multicastnamensauflösung deaktivieren

Mit Windows 10 und 11 wurde Smart Multi-Homed Name Resolution (SMHNR) eingeführt, um die Namensauflösung zu beschleunigen werden die DNS-Anfragen an mehrere DNS-Server gleichzeitig gesendet.

Das hat einen unerwünschten Nebeneffekt, denn es werden die Anfragen zur internen Namensauflösung an externe DNS-Server („DNS Leakage“) gesendet. Deren Betreiber können hierdurch eine detaillierte Übersicht der IT-Ressourcen des Unternehmens erhalten.

Die betreffende Einstellung Multicastnamensauflösung deaktivieren („Turn off smart multi-homed name resolution“) unter Computer Configuration => Administrative Templates => Network > DNS Client.

Schnittstellenmetrik in PowerShell anpassen

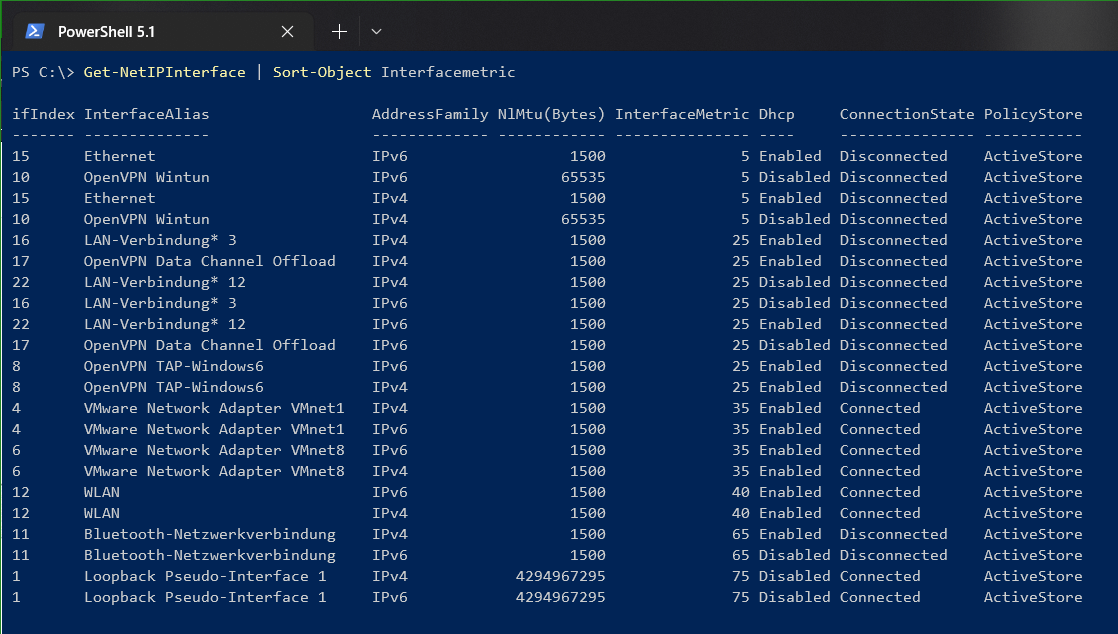

Die Schnittstellenmetriken der verschiedenen Netzwerkverbindungen lassen sich in der PowerShell sortiert anzeigen, mit folgendem Befehl.

PS C:\> Get-NetIPInterface | Sort-Object InterfacemetricDie PowerShell zeigt nun übersichtlich alle Schnittstellen Metriken.

Alternativ lassen sich die Metriken mit dem Dienstprogramm netsh.exe ausgeben, wenn auch nicht so detailiert wie in der PowerShell.

C:\> netsh int ip show interfaces

Idx Met MTU State Name

--- ---------- ---------- ------------ ---------------------------

1 75 4294967295 connected Loopback Pseudo-Interface 1

10 5 65535 disconnected OpenVPN Wintun

12 40 1500 connected WLAN

15 5 1500 disconnected Ethernet

8 25 1500 disconnected OpenVPN TAP-Windows6

11 65 1500 disconnected Bluetooth-Netzwerkverbindung

17 25 1500 disconnected OpenVPN Data Channel Offload

16 25 1500 disconnected LAN-Verbindung* 3

22 25 1500 disconnected LAN-Verbindung* 12

4 35 1500 connected VMware Network Adapter VMnet1

6 35 1500 connected VMware Network Adapter VMnet8Die Schnittstellenmetrik wird in der PowerShell wie folgt geändert.

PS C:\> Set-NetIPInterface -InterfaceIndex <ifIndex Wert> -InterfaceMetric <Metrik>Die Identifizierung des Netzwerkadapters erfolgt über den Parameter -InterfaceIndex, den man bei der Abfrage mit dem Cmdlet Get-NetIPInterface in der Spalte ifIndex erhält.

Fazit

In diesem Tutorial zeigen wir, wie die Namensauflösung bei VPN-Clients, über die getunnelte VPN-Verbindungen ermöglicht werden kann. Die Netzwerk Ressourcen werden aufgelöst und die Domänen-Controller zur Authentifizierung werden erreichbar. Die Anmeldung kann über Local Security Authority Subsystem Service (LSASS) erfolgen, dabei Gruppenrichtlinien und Anmeldeskripts ausgeführt werden.