Die PHP-Version und Modul auf Debian zwischen mehreren PHP-Versionen wechseln und für Apache2 aktivieren.

Auf einem Debian 10 und Debian 11 können mehrere PHP-Versionen installiert sein, dabei wird eine PHP-Version für das System und den Apache2-Webserver festgelegt und aktiviert.

Gehen wir davon aus, dass mehrere PHP-Versionen auf dem Debian-System installiert sind. Wie kann ich die PHP-Version für Apache2 beliebig wechseln? In diesem Tutorial zeigen wir, wie man zwischen mehreren verschiedenen PHP-Versionen wechselt. Für den Apache2-Webserver und im CLI.

PHP-Version und das Modul als Standard aktivieren

Es soll PHP 8.2 als aktive PHP-Version für CLI und Apache2 festgelegt werden. Dies geschieht indem man die Apache2-Module für alle anderen installierten PHP-Versionen deaktiviert und aus dem CLI mit dem Befehl update-alternatives festlegt.

$ update-alternatives --set php /usr/bin/php8.2

$ update-alternatives --set phar /usr/bin/phar8.2

$ update-alternatives --set phar.phar /usr/bin/phar.phar8.2Phar ist eine PHP-Erweiterung, die es ermöglicht, aus einer komprimierten Archivdatei heraus Programme oder Dateien im PHAR-Format (PHP-Archiv) verpackt zu verarbeiten. Die mit der Phar-PHP-Klasse erzeugten Archive werden in bzip2 und gzip-Komprimierung erstellt.

PHP-Modul für Apache2 wechseln und aktivieren

Die PHP-Module werden Mithilfe des Apache helper aktiviert. Für den Apache2-Webserver wird das entsprechende Modul mit dem Befehl a2enmod aktiviert, und mit a2dismod wird das Modul deaktiviert..

$ a2dismod php7.4

$ a2enmod php8.2

$ systemctl restart apache2a2enmod ist ein Skript, dass das angegebene Modul innerhalb der Apache2-Konfiguration aktiviert. Dies geschieht durch die Erstellung von Symlinks innerhalb /etc/apache2/mods-enabled.

a2dismod ist ein Skript, um ein Modul zu deaktivieren, indem es diese Symlinks entfernt. Wenn man versucht, ein bereits aktiviertes Modul zu aktivieren oder ein bereits deaktiviertes zu deaktivieren, wird ein Fehler ausgegeben.

Es ist möglich, mehrere PHP-Module in einem Befehl zu deaktivieren.

$ a2dismod php5.6 php7.1 php7.3 php7.4 php8.0 php8.1Mit dem Apache 2-Syntaxvalidator können alle auf dem System verfügbaren PHP-Module ausgegeben werden.

$ apache2ctl -MBei Red Hat oder Rocky Linux und AlmaLinux (CentOS) ist der Befehl.

$ apachectl -M

Loaded Modules:

core_module (static)

mime_module (shared)

php_module (shared)

...Es werden alle auf dem System installierten Apache2 PHP-Module ausgegeben, wie hier in verkürzter Form.

a2query ist ein Programm zum Abrufen von Konfigurationswerten des Apache 2 HTTP-Webserver, zulässige Werte werden zurückgegeben, selbst wenn der Apache 2-Syntaxvalidator fehlschlägt.

$ a2query -m | grep php

php8.2 (enabled by site administrator)Ebenso kann man sich die verfügbaren Apache2 PHP-Module auf dem Filesystem mithilfe von find abrufen und anzeigen lassen.

$ find /etc/apache2/mods-available/ -name *php\*Die systemweiten PHP Einstellungen findet man unter /etc/php, für änderungen mit Apache2 editiert man die Datei php.ini.

$ vi /etc/php/8.2/apache2/php.ini

Im Verzeichnispfad die Versionsnummer entsprechend ersetzen.

Aktive PHP-Version überprüfen

Welche PHP-Version aktiv ist? kann aus CLI abgerufen werden, die auf dem System aktiv festgelegte PHP-Version wie folgt abfragen.

$ php -v

PHP 8.2.3 (cli) (built: Feb 14 2023 16:53:07) (NTS)

Copyright (c) The PHP Group

Zend Engine v4.2.3, Copyright (c) Zend Technologies

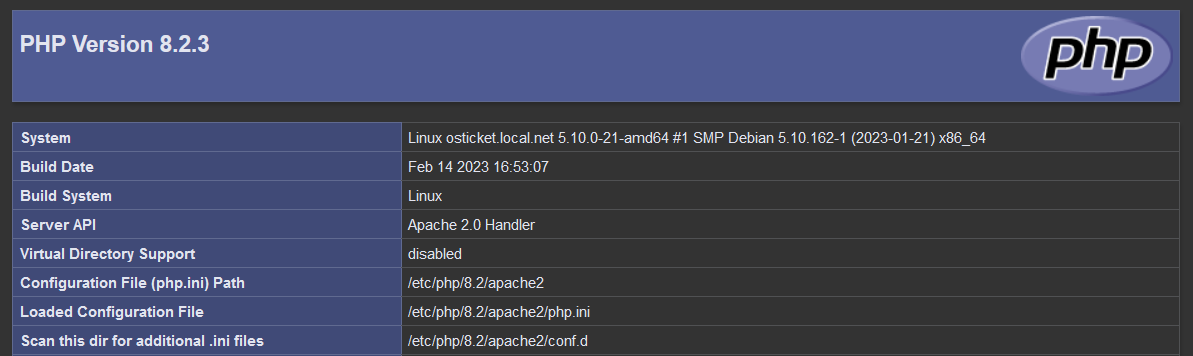

with Zend OPcache v8.2.3, Copyright (c), by Zend TechnologiesMit anlegen einer php-Datei und folgendem Inhalt, zeigt der Apache-Webserver die aktuell ausgeführte PHP-Version und die Module.

<?php

phpinfo();

?>Die php-Datei phpinfo.php in der DocumentRoot /var/www/html anlegen, sofern nicht eine andere DocumentRoot vorgesehen ist.

Im Browser wird die für den Apache2-Webserver konfigurierte PHP-Version und die PHP-Module angezeigt: http://ip_oder_fqdn/phpinfo.php

Beispiel: http://192.168.3.2/phpinfo.php

Bei einem produktiven System sollte phpinfo.php nach beendeter Überprüfung wieder aus der DocumentRoot entfernt werden.