Monitorix für leistungsstarkes Monitoring zur Überwachung von System- und Netzwerk mit Diagramme unter Debian Linux. Das Open Source Lightweight Tool sammelt regelmäßig System- und Netzwerkdaten und zeigt die Informationen in Diagrammen über den eigenen Web Server in einem Browser Web-UI.

Monitorix ermöglicht die Überwachung der Gesamtsystemleistung und hilft auch bei der Erkennung von Engpässen, Ausfällen, unerwünschten langen Reaktionszeiten und anderen ungewöhnlichen Aktivitäten.

Monitorix besteht aus zwei Programmen, einem Collector als das eigentliche Monitorix, einen Perl-Daemon der als Systemdienst automatisch gestartet wird, sowie ein CGI-Skript namens Monitorix.cgi.

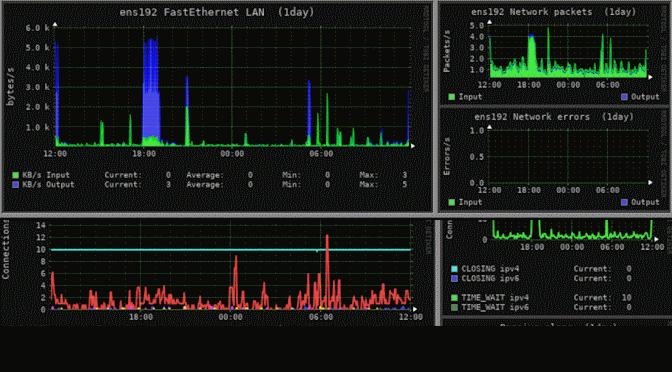

Netzwerk Diagramme mit Monitorix in Debian

Das Open Soure Tool ist in der Sprache Perl geschrieben und unter den der GNU (General Public License) lizenziert, wie von der FSP (Free Software Foundation) veröffentlicht. Die Diagramme werden mit dem RRDtool erstellt und anschließend in einem Web-UI dargestellt.

Die Entwicklung von Monitorix befindet sich derzeit in einem aktiven Status und es kommen laufend neue Features hinzu. Neue Diagramme, sowie Updates mit Bugfixes werden angeboten, für ein leistungsstarkes Monitoring für Debian und die Linux System-/Netzwerkadministration.

Monitorix Features

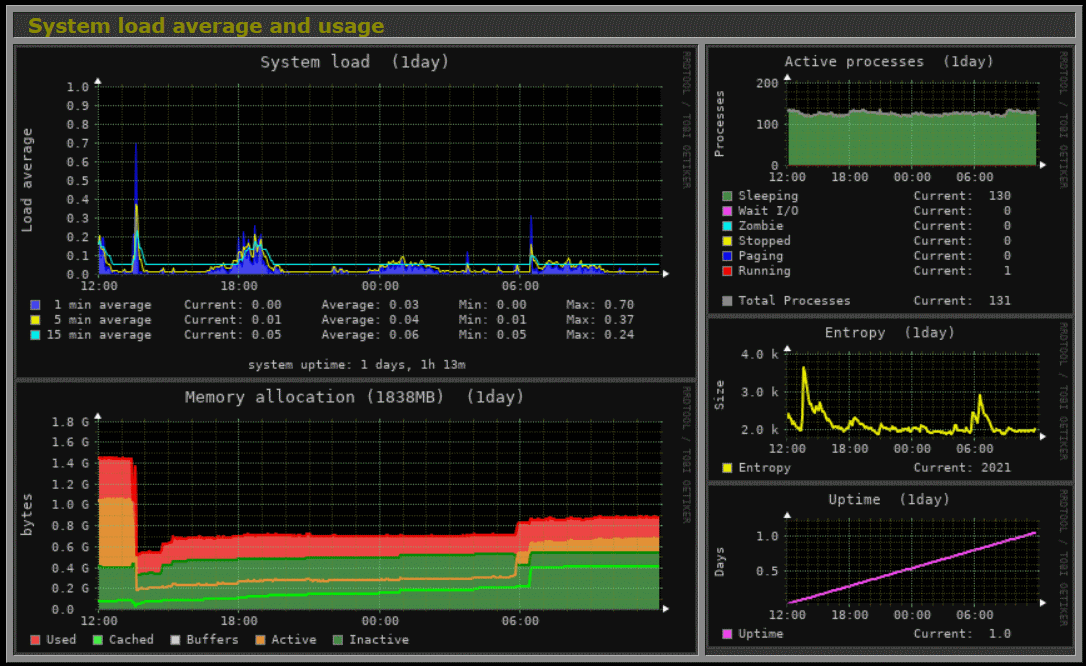

- Durchschnittliche Systemlast, aktive Prozesse, Kernel-Nutzung pro Prozessor, globale Kernel-Nutzung und Speicherzuteilung.

- Überwacht die Temperaturen und den Zustand der Festplatten.

- Dateisystemnutzung und E/A-Aktivität von Dateisystemen.

- Nutzung der Netzwerk Traffic durch bis zu 10 Netzwerkgeräte.

- Zu den Systemdiensten gehören SSH, FTP, VSFTPd, ProFTP, SMTP, POP3, IMAP, POP3, ClamAV und SpamAssassin.

- MTA-Mail-Statistiken einschließlich Ein-Ausgehende Verbindungen.

- Netzwerkportverkehr einschließlich TCP, UDP usw.

- FTP-Statistiken mit Protokolldaten von FTP-Servern.

- Apache-Statistiken von lokalen oder Remote-Servern.

- MySQL-Statistiken von lokalen oder Remote-Servern.

- Squid-Proxy-Web-Cache-Statistiken.

- Fail2ban-Statistiken in Monitorix Netzwerk Diagramme.

- Überwachen von Remote-Server (Multihost).

- Möglichkeit, Statistiken in Diagrammen oder in Nur-Text-Tabellen pro Tag, Woche, Monat oder Jahr anzuzeigen.

- Möglichkeit, die Anzahl der Diagramme pro Zeile zu definieren.

- Integrierter HTTP-Server, Apache oder Nginx ist nicht zwingend.

- Für Debian GNU/Linux, Ubuntu, Red Hat, Fedora, Rocky Linux, AlmaLinux, Arch Linux u.w.m.

Monitorix Installation

Um die neueste Version von Monitorix für Netzwerk Diagramme zu installieren, wird das Paket aus dem Debian Repository bereitgestellt.

$ sudo apt install monitorixNach erfolgreicher Installation kann der Dienst auch gleich gestartet werden. Die zu überwachenden System Dienste können in der Datei/etc/monitorix/monitorix.confkonfiguriert werden, mit hinzufügen zusätzlicher Einstellungen oder Diagramme, und aktivieren oder deaktivieren von Optionen.

Für die Zugriffskontrolle wird mit htpasswd ein Benutzer mit Passwort erstellt. Ist kein Apache Web Server auf dem System vorhanden, kann das Paket „apache2-utils“ installiert werden.

$ sudo apt install apache2-utilsNach der Bereitstellung kann htpasswd ausgeführt werden.

$ sudo htpasswd -d -c /var/lib/monitorix/htpasswd monitorix

New password:

Re-type new password:

Adding password for user monitorixNun den Monitorix-Dienst zum Systemstart hinzufügen und den Dienst starten mit folgenden Befehlen. Für persistentes Monitorix und Netzwerk Diagramme auf dem Debian Server.

$ sudo systemctl start monitorix.service

$ sudo systemctl enable monitorix.serviceDie Überprüfung auf den Status des Monitorix-Dienst wie folgt.

$ sudo systemctl status monitorix.serviceDebian Linux Firewall für Monitorix

Monitorix muss auf Port 8080 erreichbar sein, was die Kernel Firewall mit iptables oder ufw steuert. Der iptables Befehl um TCP Port 8080 eingehend durchlässig zu machen ist wie folgt.

$ sudo iptables -A IN_public_allow -p tcp --dport 8080 -m state --state NEW,UNTRACKED -j ACCEPTWird ufw (Uncomplicated Firewall) eingesetzt, diesen Befehl ausführen.

$ sudo ufw allow 8080/tcp

Es kann auch ein anderer Port definiert werden, weil etwa TCP 8080 bereits verwendet wird, oder man das System aus dem Fokus neugieriger Netzwerk Scanner nehmen will, die es auf etablierte Diente absehen.

Ist Monitorix einmal gestartet, beginnt das Tool mit dem erfassen von Systeminformationen für das erstellen von Netzwerk Diagramme gemäß der in der Datei „/etc/monitorix/monitorix.conf“ festgelegten Konfiguration. Nach einigen Minuten erscheinen die Diagramme im Browser.

http://Server-IP:8080/monitorix/

Monitorix System und Netzwerk Diagramme

Mit der Auswahl einzelnen oder allen Graphen, erscheinen nach Klick auf OK die Monitorix System und Netzwerk Diagramme.

Quellen Link: Monitorix

Fazit

Monitorix ist ein leistungsstarkes Monitoring zur Überwachung von System- und Netzwerkresourcen mit Diagramme für Debian und die meisten Linux Distributionen. Monitorix wurde ursprünglich für die Überwachung von Red Hat, Fedora und CentOS Linux entwickelt, läuft heute jedoch auf verschiedenen GNU/Linux-Distributionen. Das Open Source Tool sammelt regelmäßig System- und Netzwerkdaten und zeigt die Informationen in Diagrammen über einen eigenen Web Server in einem Web-UI. Monitorix ist ein Lightweight Tool und eignet sich ebenfalls für den Einsatz auf Einplatinencomputer wie dem Raspberry Pi.