OpenSSL Installation für Windows 10 und Windows 11

OpenSSL war bisher nur Linux-Betriebssystemen vorbehalten oder musste unter Mac und Windows aufwendig aus dem Quellcode selbst kompiliert werden. Mit Win32/Win64 OpenSSL ist die Open-Source-Software Bibliothek auch auf 32-Bit und 64-Bit Windows-Betriebssystemen (x86/i386) lauffähig und kann auf Windows-Rechnern per Installer integriert werden.

OpenSSL ist weit verbreitet und wird zur Verschlüsslung in zahlreichen Anwendungsbereichen genutzt, sowie bei SSL/TLS-Verbindungen HTTPS, auch etwa bei Kryptographie in SSH-, OpenVPN- und DNSSEC.

Das Win32/Win64 OpenSSL-Installationsprojekt von Shining Light Productions (slproweb.com) befasst sich mit der einfachen Bereitstellung von OpenSSL für Microsoft Windows. Die Installation besteht aus dem herunterladen und entpacken der Binärdateien, womit das kompilieren von Source-Code nicht weiter erforderlich ist.

INSTALLATION

In diesem Tutorial werden zwei Methoden gezeigt, um OpenSSL unter Windows 10 und Windows 11 bereitzustellen. Die einfache methode gleich zu beginn, in dem der Windows-Paket-Manager aus der Eingabeaufforderung ausgeführt wird, mit den Tasten Windows-Logo+R und cmd im Feld Ausführen und Klick auf OK, oder mit ![]() und Eingabe von cmd und Klick auf das Symbol „Eingabeaufforderung“.

und Eingabe von cmd und Klick auf das Symbol „Eingabeaufforderung“.

Windows Start

und cmd eingeben

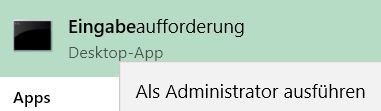

In der nun geöffneten Eingabeaufforderung das folgende Kommando ausführen, falls man mit dem angemeldeten Benutzer nicht Administrator berechtigt ist, kann „Als Administrator ausführen“ gewählt werden.

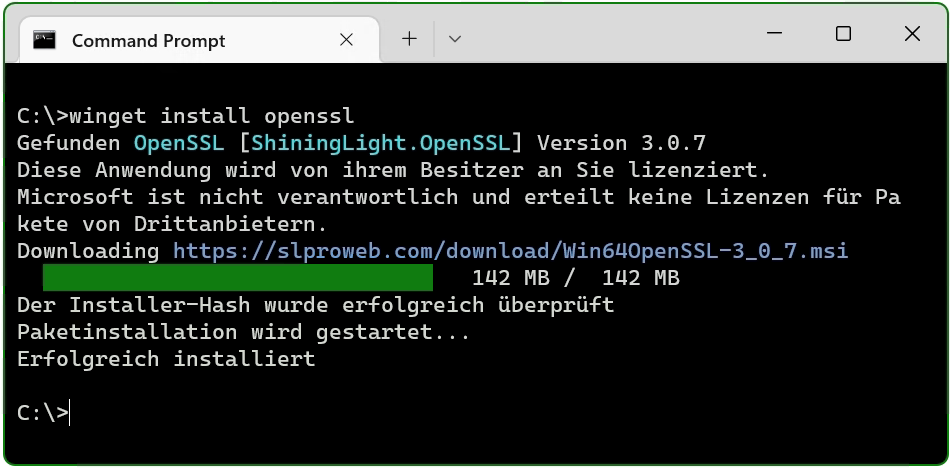

C:\> winget install opensslDer Windows-Paket-Manager „winget“ ermöglicht das Installieren von Anwendungen und anderen Paketen mithilfe der Befehlszeile. Wenn winget zum ersten Mal gestartet wird, wird man aufgefordert, die Bedingungen der Quellvereinbarung zu bestätigen, hier die Y Taste drücken.

Das OpenSSL Paket ist nun installiert. Die zweite Methode besteht darin, das Paket herunterzuladen und zu installieren.

Manuelle Win64 OpenSSL Installation

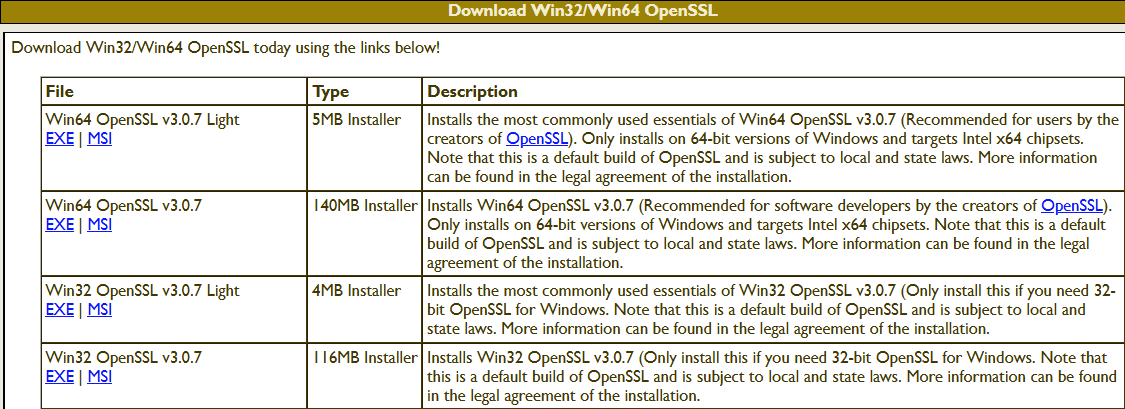

Die Tabelle (Screenshot) auf der Webseite von slproweb.com enthalten jeweils die Versionen für Win32 und Win64 OpenSSL als EXE und MSI-Installer.

Empfohlen ist hier die letzte Version mit den am häufigsten verwendeten Essentials von Win64 OpenSSL v3.0.7, zum Zeitpunkt bei der Erstellung dieses Beitrags, ist es Win64 OpenSSL v3.0.7 EXE Light, oben in der ersten Zeile.

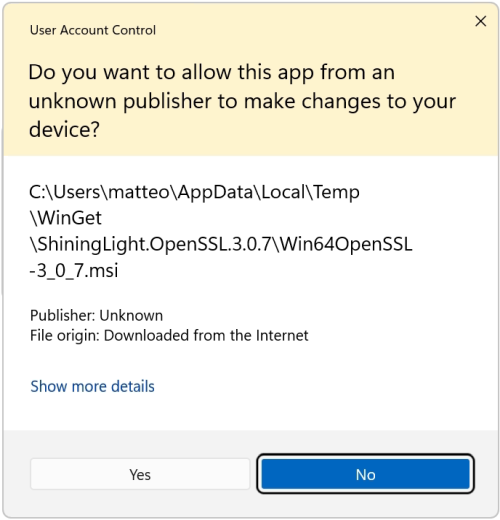

Mit Doppelklick die Datei Win64OpenSSL_Light-3_0_7.exe ausführen, es erscheint der Setup-Assistent. Die Windows Kontensteuerung (UAC) mit Ja bestätigen, um die Installation fortzuführen.

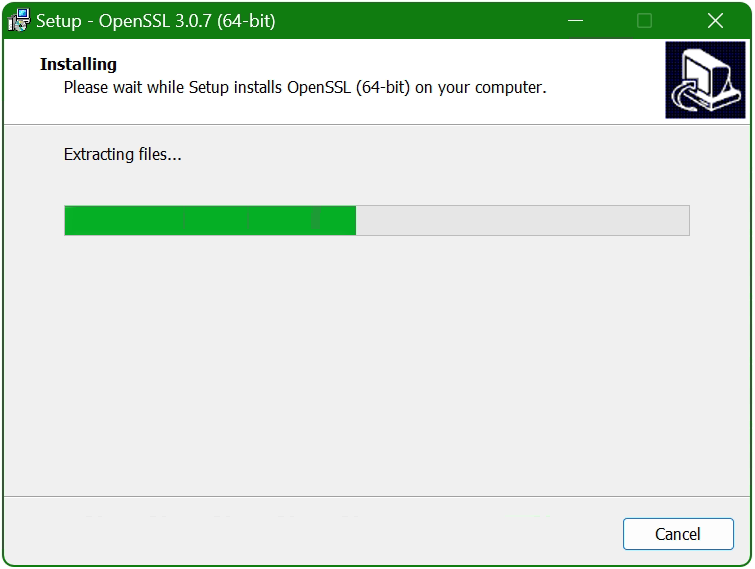

Der Setup-Assistent entpackt und kopiert die OpenSSL Dateien.

Die OpenSSL Umgebung aufsetzen

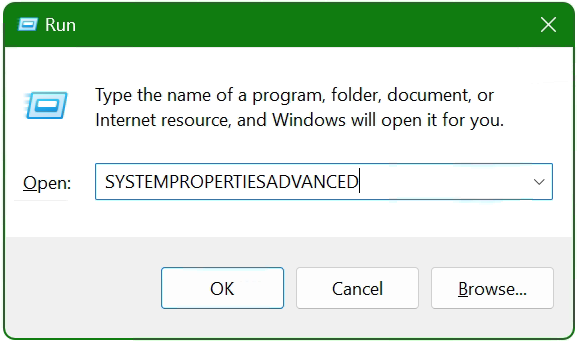

Nachdem die OpenSSL Dateien kopiert und installiert sind, wird nun der Suchpfad und die Umgebungsvariable dem Betriebssystem hinzugefügt, mit ![]() + R und einfügen von SYSTEMPROPERTIESADVANCED und OK.

+ R und einfügen von SYSTEMPROPERTIESADVANCED und OK.

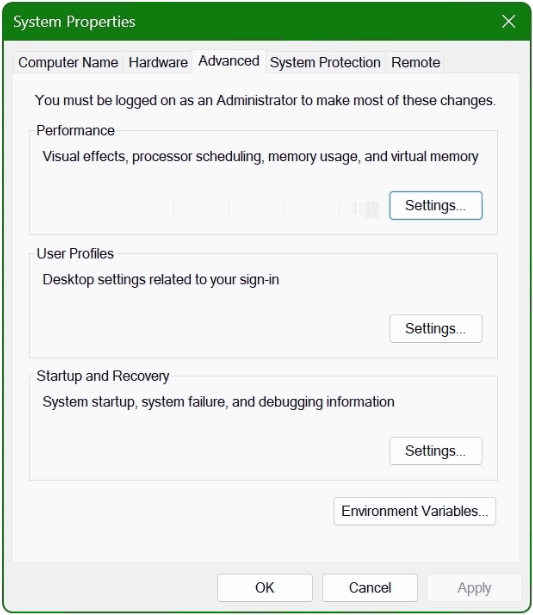

Das Fenster Systemeigenschaften wird geöffnet.

Unten auf die Schaltfläche Umgebungsvariablen klicken.

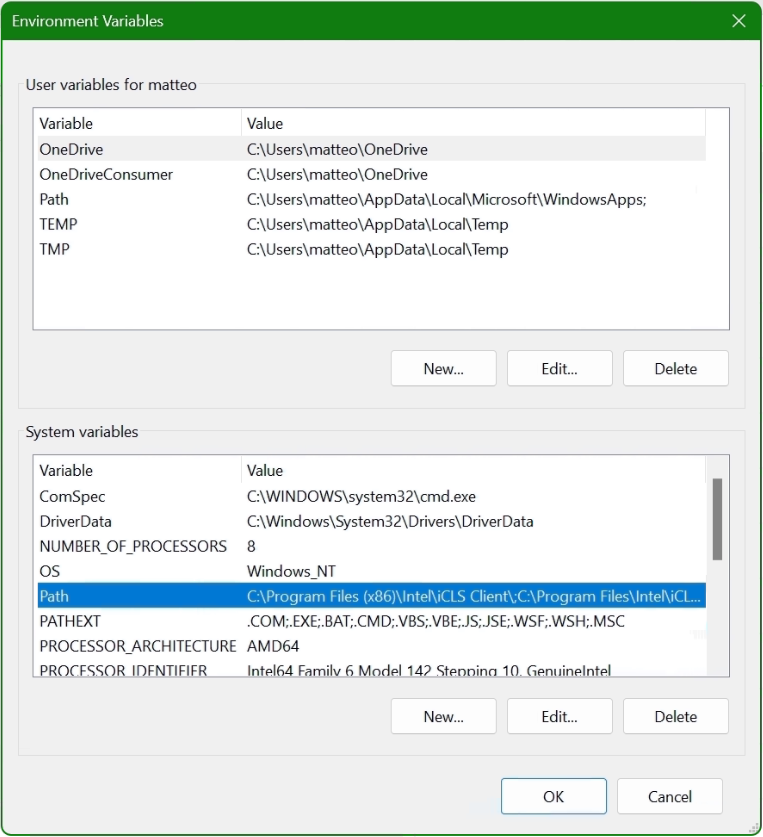

Im unteren Bereich Systemvariablen mit der Maus die Zeile Path selektieren und auf die Schaltfläche Bearbeiten klicken.

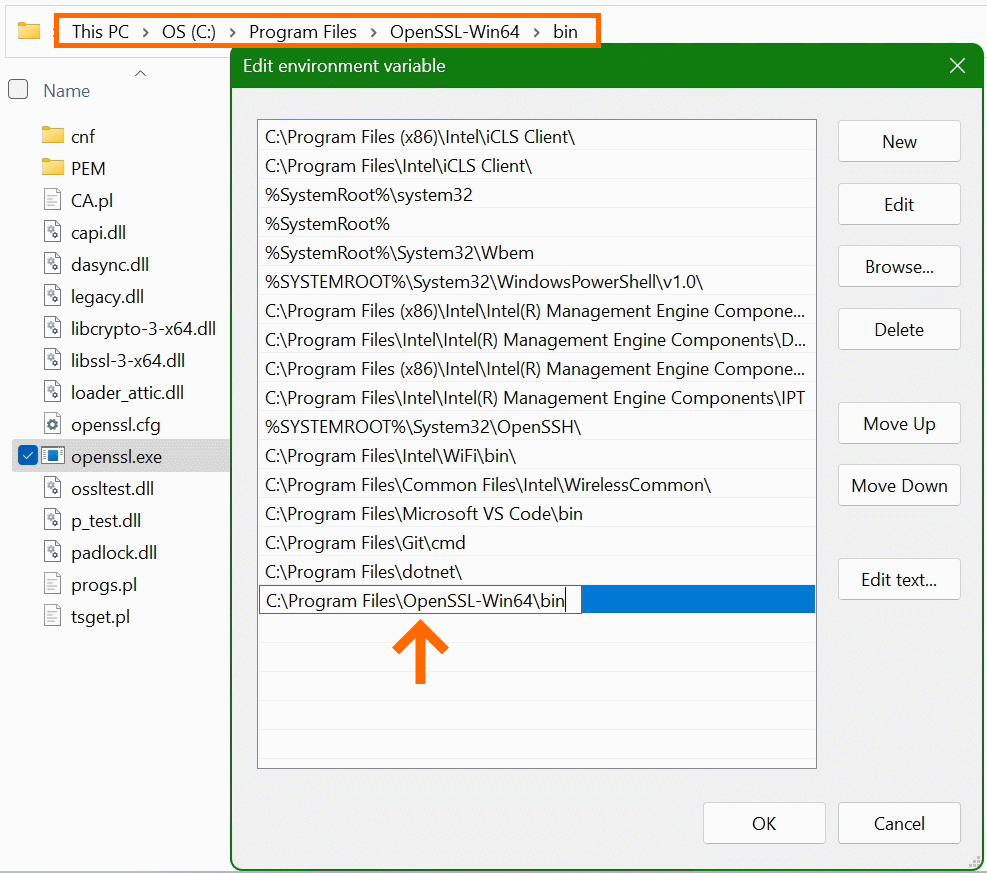

Im Fenster „Umgebungsvariablen bearbeiten“ mit Klick auf Neu den Pfad zum Ordner OpenSSL-Win64\bin unter Programme hinzufügen. Den Pfad in welchem die Datei openssl.exe ist, lässt sich mit dem Windows Explorer finden und in die Zwischenablage kopieren, auch gibt es die Möglichkeit mit der Schaltfläche Durchsuchen den Pfad zum Ordner bin auszuwählen und einzufügen. Die Aktion abschliessend mit OK bestätigen.

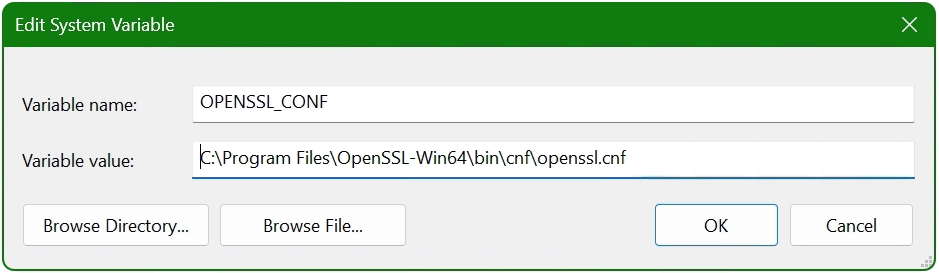

Jetzt mit Neu eine weitere Systemvariable hinzufügen.

Im Feld Name der Variable OPENSSL_CONF eintragen. Im unteren Feld den Pfad einfügen, zu diesem die Datei openssl.cnf liegt, hier ist es C:\Program Files\OpenSSL-Win64\bin\cnf\openssl.cnf

Die Installation ist nun abgeschlossen und OpenSSL kann genutzt werden. Als erstes ergibt sich die Gelegenheit die OpenSSL Version zu überprüfen.

C:\> openssl version -a

OpenSSL 3.0.7 1 Nov 2022 (Library: OpenSSL 3.0.7 1 Nov 2022)

built on: Tue Nov 1 16:04:12 2022 UTC

...

C:\> openssl version -d

OPENSSLDIR: "C:\Program Files\Common Files\SSL"Das OpenSSL Toolkit ist eine vielseitig einsetzbare Utility mit vielen Optionen, unter Windows gibt es dabei die Möglichkeit von der Nutzung der man page nicht, wie dies unter Linux bekannt ist. Mit dem Befehl openssl help ist jedoch kontextbezogene Hilfe abrufbar, zum Beispiel mitopenssl help s_clientoderopenssl help x509undopenssl help requm nur wenige Beispiele zu nennen. Hilfe wird auch auf den Dokumentationsseiten angeboten, wo auch Manpages zu finden sind.

Nützliche OpenSSL-Beispiele

Einige der am häufigsten verwendeten OpenSSL-Befehlsbeispiele sind hier aufgeführt.

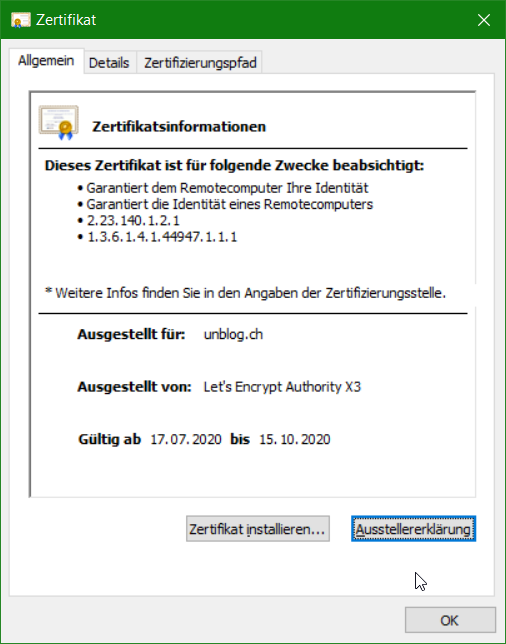

openssl x509 -noout -text -in ca-cert.pemAnzeigen der Zertifikatsdatei „ca-cert.pem“ in Klartext.

openssl req -text -noout -verify -in x509-check.csrZeigt und überprüft den Inhalt von CSR „x509-check.csr“ im Klartext an.

openssl rsa -check -in rootCA.keyÜberprüfen der Schlüsselkonsistenz von rootCA.key.

openssl x509 -noout -modulus -in ca-cert.pem | openssl md5Überprüft die MD5-Prüfsumme des Zertifikats ca-cert.pem.

openssl crl2pkcs7 -nocrl -certfile servercert.pem -out c:\temp\servercert.p7bZertifikat konvertieren von pem in das p7b-Format in den Temp Ordner.

openssl pkcs12 -export -in rootCA.pem -inkey rootCA.key -out c:\temp\rootCA.p12 -name "PKCS12 certificate"Zertifikat rootCA.pem in PKCS12-Format konvertieren als rootCA.p12.

openssl req -new -newkey rsa:2048 -sha256 -days 365 -nodes -x509 -keyout server.key -out server.crtSSL-Zertifikat in einer einzigen Zeile generieren, der Schlüssel mit SHA256 und RSA 2048-Verschlüsselung, es ist 1 Jahr lang gültig.

openssl s_client -connect imap.gmail.com:993Verbindung prüfen zu imap.gmail.com Port 993, um nützlichere Ergebnisse wie etwa mit Telnet zu erhalten.

openssl s_client -crlf -connect smtp.gmail.com:587 -starttls smtpÜberprüfen der Verbindung zu smtp.gmail.com Port 587 über das starttls-Protokoll, nützlich um eine Firewall Regel zu testen.

openssl s_client -verify_quiet -brief www.ietf.org:443Die Protokollversion und Ciphersuite analysieren, das Peer-Zertifikat und den verwendeten Hash anzeigen.

openssl rand -base64 20Ein zufälliges Passwort generieren mit OpenSSL, etwa als Passphrase um private Schlüssel zu schützen.

Dies waren nur einige Beispiele, denn OpenSSL ist ein vielseitiges Toolkit das zahlreiche Anwendungsmöglichkeiten bietet.

Fazit

Die OpenSSL Open-Source Bibliothek für die Kryptographie ist wichtiger denn je und nicht mehr wegzudenken. Es werden Verbindungen verschlüsselt und geschützt, warum also soll das OpenSSL Toolkit nicht auch unter Windows genutzt werden können. Es können digitale X. 509-Zertifikate erstellt und überprüft werden, Algorithmen für die Datenverschlüsselung wie Chiper Suite, der digitale Fingerabdruck, MD5 und SHA Hash Werte analysiert werden, was bisher nur Linux vorbehalten war.

Quellen Links:

slproweb.com Win32/Win64 OpenSSL Installation Project for Windows

openssl.org Cryptography and SSL/TLS Toolkit