Asterisk Nachtschaltung aktivieren auf der UCM6202 von Grandstream

Asterisk Software zur Steuerung einer Telefonzentrale (PBX), unter GNU General Public License (GPL).

Asterisk ermöglicht vielfältige Anwendungsbereiche für die Nutzung als Software basierte Telefonzentrale. Die Open Source Software eignet sich für den Einsatz als IP PBX unter Linux und ist lauffähig auf unterschiedlichen Rechner Plattformen. Eine Asterisk IP PBX mit umfangreichen CTI Funktionalitäten auf dem ARM Prozessor ist die UCM6202 von Grandstream Networks.

Mitarbeiter in Unternehmen sind sich von ihrer Telefonzentrale gewohnt, am ende eines Arbeitstages die Nachtschaltung zu aktivieren, die Schaltung und Ansage der Bürozeiten könnte natürlich auch automatisch stattfinden, sind jedoch die Arbeitszeiten unregelmäßig, ist diese Option nicht erwünscht.

Das erstellen einer Tag-/Nachtschaltung über eine Programmierbare Taste am Telefon, wird hier in diesem Beitrag beschrieben. Dabei wird als erstes die Konfiguration auf der UCM6202 vorgenommen.

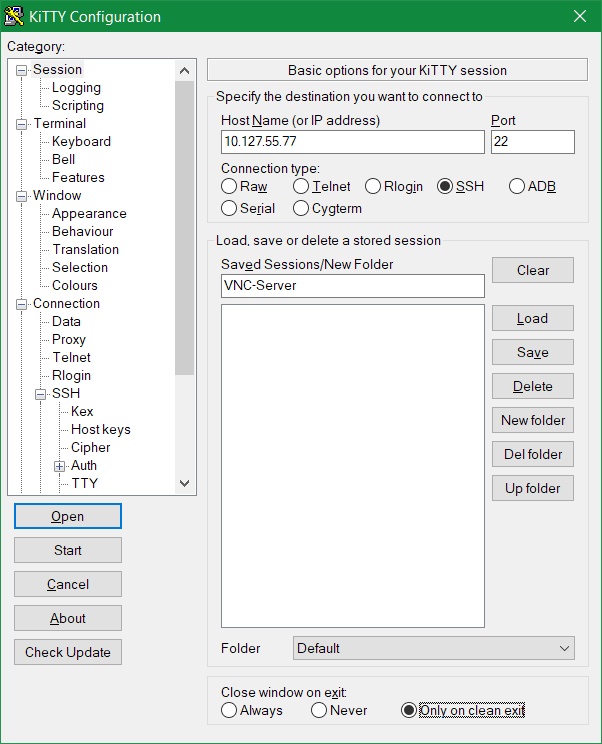

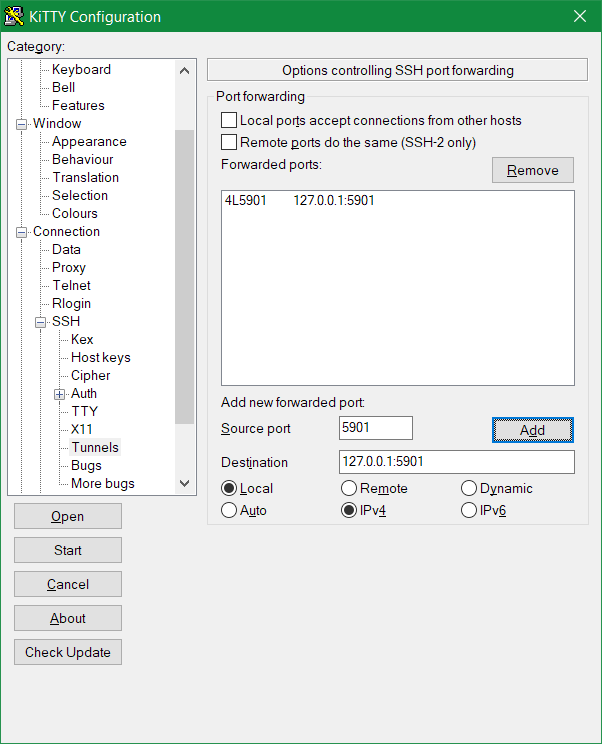

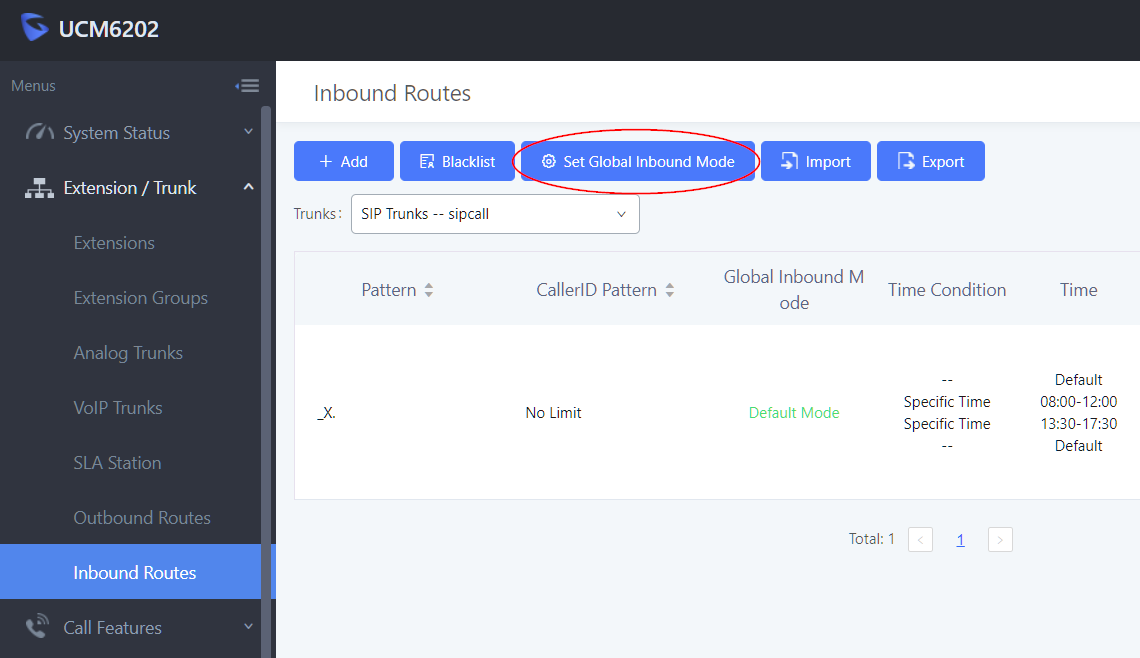

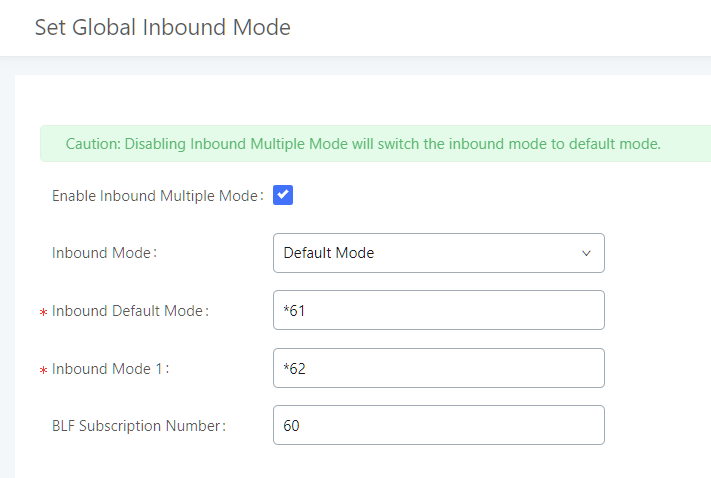

In der Hauptnavigation der UCM6202 wird unter Inbound Routes – Set Global Inbound Mode – Enable Inbound Multiple Mode aktiviert.

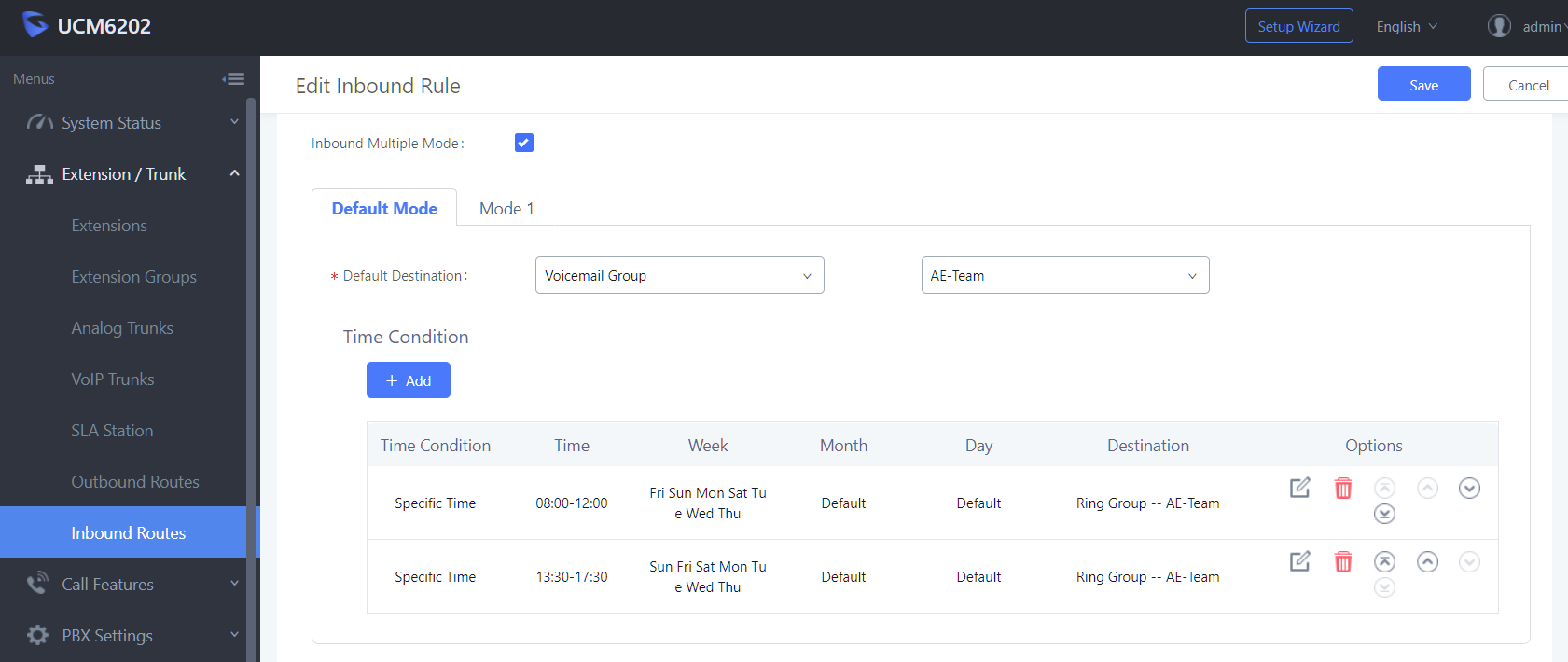

Bei der Inbound Route muss Inbound Multiple Mode aktiviert werden.

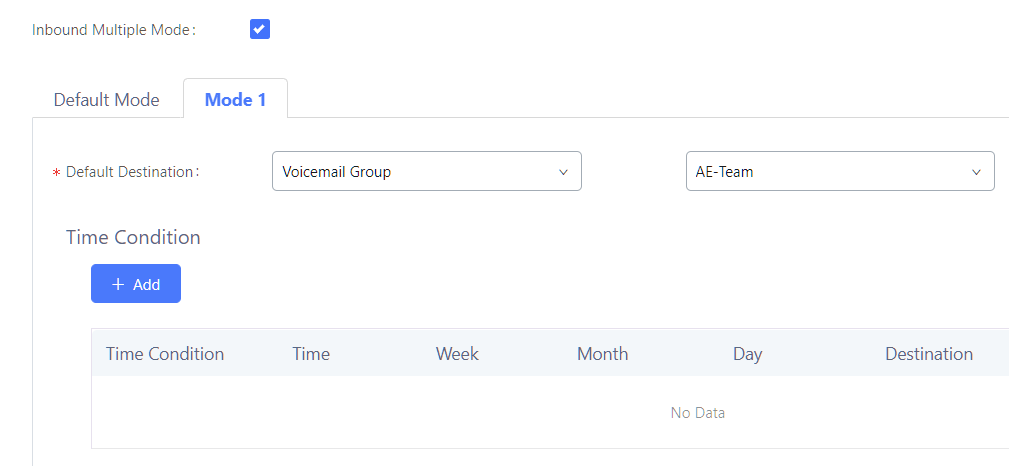

Im Abschnitt Mode 1 wird hier unsere Voicemail Group gewählt.

Bei gedrückter Taste werden eingehende Anrufe direkt zum Beantworter, (Voicemail) geleitet, dabei kann eine Ansage mit den Bürozeiten abgespielt werden.

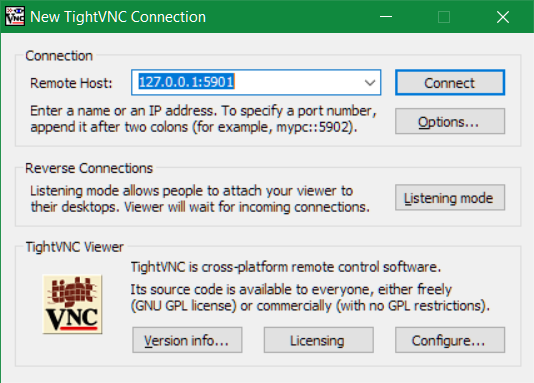

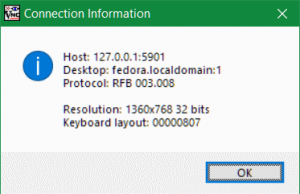

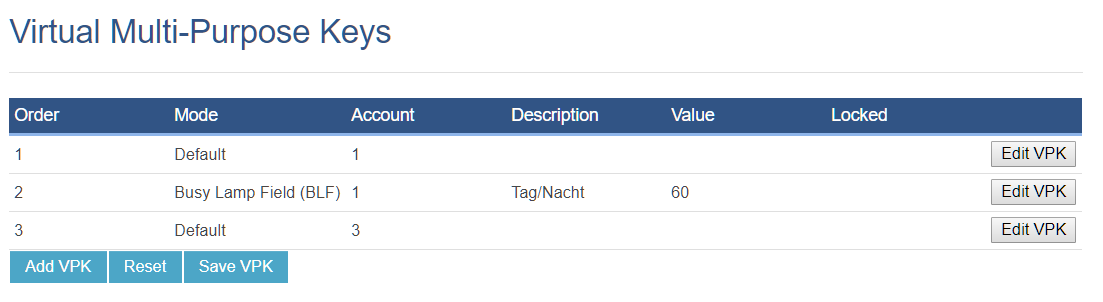

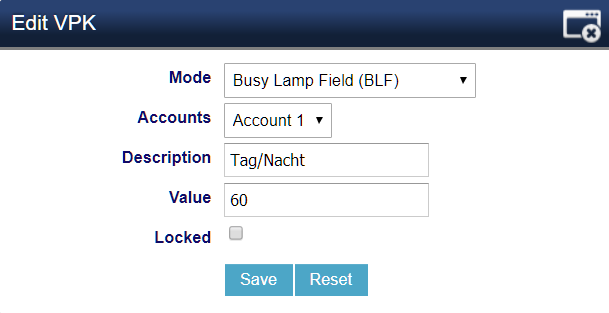

Beim Telefon, hier das GXP2135 wird eine Programmierbare Virtuelle Mehrzweck-Taste editiert.

Mit klick auf Edit VPK wird der Mode BLF (Busy Lamp Field) gewählt, der Wert (Value) ist die BLF Subscription Number diese zuvor in der PBX unter Inbound Routes – Set Global Inbound Mode eingetragen wurde, die BLF Subscription Number 60.

Die Taste (rechts oben) leuchtet jetzt grün bei deaktivierter Nachtschaltung, und rot bei aktivier Nachtschaltung.