Mehr Sicherheit mit GeoIP iptables Regeln in Debian und Ubuntu

In diesem Turorial wird die Bereitstellung und Konfiguration von GeoIP mit der iptables Firewall von Debian 10 (buster), Debian 11 (bullseye) oder Ubuntu 20.04 LTS angewandt. Neben TLS-Verbindungen und 2FA Authentifizierung ist ein weiteres Bindeglied eine Firewall, die den erlaubten Datenverkehr regulieren kann. Anhand der öffentlichen IP-Adresse kann recht gut ermittelt werden aus welcher Stadt oder aus welcher Region der Zugriff gerade stattfindet.

Dabei sollten überlegungen gemacht werden, ob die Erreichbarkeit der Websites und Dienste aus Ländern fernab hiesiger Sprachen überhaupt zweckmässig ist, auch werden möglicherweise zu fernen Regionen keine Beziehungen gepflegt, so beispielsweise in den Südpazifik. Wenn gleich bei der Verfolgung von Brute-Force und DDoS Angriffe, die Quellen häufig in Fernost und Russland zu finden sind.

Geolokationssystem GeoIP iptables in Debian

Ein Geolokationssystem mit GeoIP wird benutzt um den Standort von Systemen zu ermitteln. Im Internet kann eine IP-Adresse einem Land, einer Stadt oder einer Organisation zugeordnet werden, um anschließend den Standort zu bestimmten.

Installation

Die Installation der benötigten Dienste und Bibliotheken mit iptables für GeoIP auf Debian und Ubuntu erfolgt als root mit „su -“ oder „sudo su -„.

$ apt update && apt upgrade

$ apt -y install curl unzip perl iptables-dev xtables-addons-common libtext-csv-xs-perl libmoosex-types-netaddr-ip-perl pkg-configHinweis: Wenn man Abbruch E: Package iptables-dev has no installation sieht, überspringe den nächsten Schritt „MaxMind GeoLite2“ und geh zu Update.

MaxMind GeoLite2

Die GeoIP Datenbank muss von der MaxMind Website heruntergeladen werden, mit folgender URL: https://www.maxmind.com. MaxMind ist ein in Massachusetts ansässiges Unternehmen für digitale Kartierung, das Standortdaten für IP-Adressen bereitstellt.

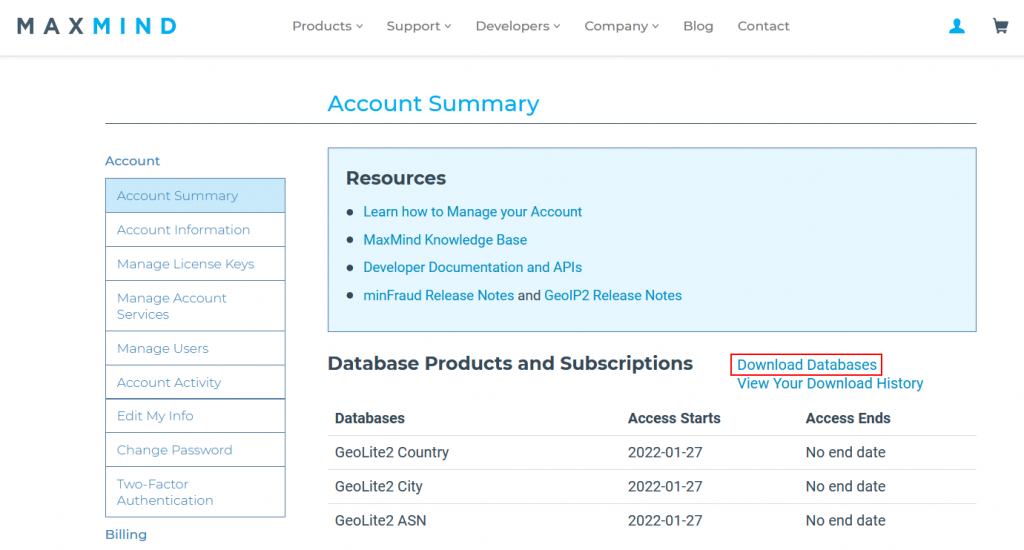

MaxMind verlangt das man sich für den Free Account mit einer gültigen Email registriert. Nach dem anmelden gehts zu My Account und Download Databases.

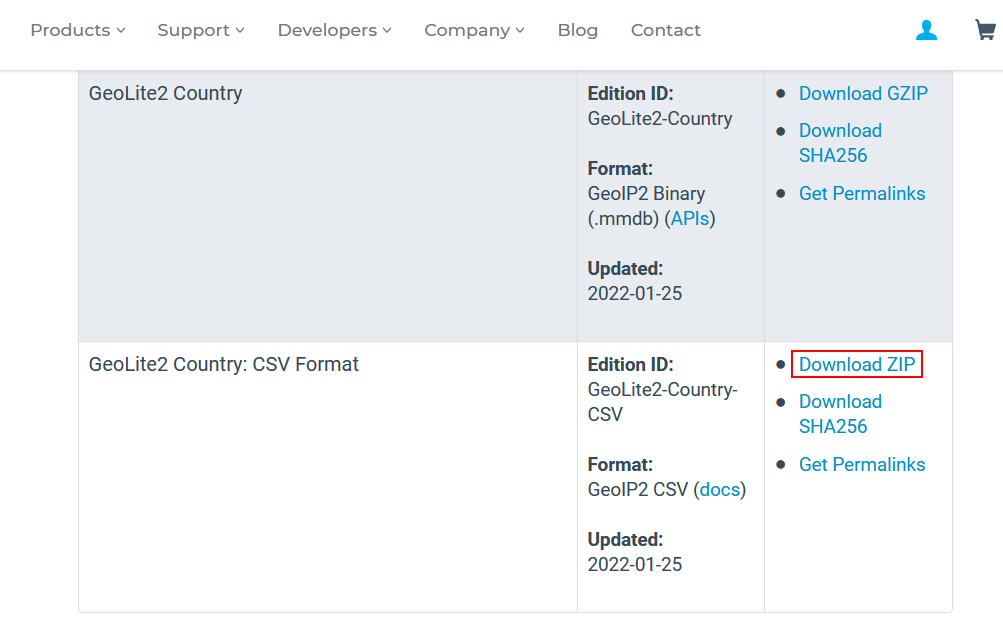

Unter GeoIP2 and GeoIP Legacy Databases – GeoLite2-Country-CSV Format mit Download ZIP die Datei herunterladen.

Möchte man den Download mittels Permalink durchführen, braucht es ein Lizenz Key, diesen man unter „My Account – Manage License Keys“ generieren kann, der Download hat hier zu diesem Zeitpunkt nicht funktioniert (401 Unauthorized).

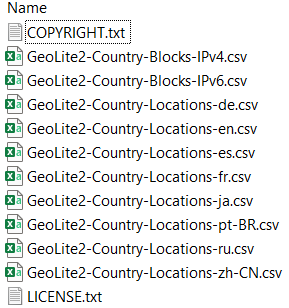

Der Inhalt der ZIP-Datei GeoLite2-Country-CSV_20220125.zip

Auf dem Debian ein neues Verzeichnis erstellen und zu diesem wechseln.

$ mkdir -p /usr/share/xt_geoip/

$ cd /usr/share/xt_geoipDie heruntergeladene Datei Country-CSV_20220125.zip auf den Debian oder Ubuntu Server hochladen mit ftp oder scp, in den Verzeichnispfad /usr/share/xt_geoip und anschissend entpacken.

$ unzip GeoLite2-Country-CSV_20220125.zip

$ cd GeoLite2-Country-CSV_20220125

$ /usr/lib/xtables-addons/xt_geoip_build -D /usr/share/xt_geoip *.csvDie CSV-Daten werden konvertiert, mit dem Konverter für MaxMind CSV-Datenbank zu Binär für xt_geoip. Es erscheint die Ausgabe in etwa wie die folgende, hier in verkürzter Form.

729578 entries total

0 IPv6 ranges for

16 IPv4 ranges for

362309 IPv6 ranges for 0 0

365215 IPv4 ranges for 0 0

0 IPv6 ranges for 1 0

28 IPv4 ranges for 1 0

0 IPv6 ranges for AD Andorra

8 IPv4 ranges for AD Andorra

...Das Modul xt_geoip in den Speicher laden mit anschließender Prüfung.

$ modprobe xt_geoip

$ lsmod | grep ^xt_geoipDie Ausgabe sollte ähnlich wie hier sein.

xt_geoip 16384 34GeoIP mit iptables Regeln in Debian

Die GeoIP Integration für iptable auf Debian ode Ubuntu ist nun abgeschlossen, es können jetzt Befehle mit folgender Syntax ausgeführt werden.

iptables -m geoip –src-cc country[,country] -dst-cc country[,country]

Soll beispielsweise Traffic aus Russland und China blockiert werden.

$ iptables -A INPUT -m geoip --src-cc RU,CN -j DROPBeispiel zugriffe blockieren welche NICHT aus Deutschland kommen.

$ iptables -A INPUT -m geoip ! --src-cc DE -j DROPEs kann auch die ausgehende Traffic gesperrt werden, hier nach Indien.

$ iptables -A OUTPUT -m geoip -dst-cc IN -j DROPHilfreiche iptables Kommands.

$ iptables -vnL

$ iptables -L INPUT --line-numbers -vnDie iptables Ausgabe auf dem Debian mit GeoIP könnte in etwa wie die folgende aussehen.

Chain INPUT (policy DROP 259 packets, 13704 bytes)

num pkts bytes target prot opt in out source destination

1 68011 14M f2b-apache-auth tcp -- * * 0.0.0.0/0 0.0.0.0/0 multiport dports 80,443

2 155K 41M f2b-sshd tcp -- * * 0.0.0.0/0 0.0.0.0/0 multiport dports 22

3 272K 12M ufw-reject-input all -- * * 0.0.0.0/0 0.0.0.0/0

4 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country RU,CN

5 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country BY,CYIn diesem Beispiel wird Zeile 5 gelöscht.

$ iptables -D INPUT 5ISO Country Code einer GeoIP Adresse abfragen.

$ apt install geoip-binBeispiel GeoIP Abfrage mit geoiplookup.

$ geoiplookup 61.219.11.151

GeoIP Country Edition: TW, TaiwanBeispiel mit iptables und GeoIP

Ein Beispiel mit iptables und ISO Codes für Länder die als obskur oder als bekannte Sicherheitsrisikohäfen eingestuft werden und explizit gesperrt werden. Die ISO Codes der DACH Länder sollen zugelassen werden.

$ iptables -P INPUT DROP

$ iptables -A INPUT -m geoip --src-cc AT,CH,DE -j ACCEPT

$ iptables -N DROP_GEOIP

$ iptables -A DROP_GEOIP -m geoip --src-cc ID -j DROP

$ iptables -A DROP_GEOIP -m geoip --src-cc KP -j DROP

$ iptables -A DROP_GEOIP -m geoip --src-cc TJ -j DROP

$ iptables -A DROP_GEOIP -m geoip --src-cc TM -j DROP

$ iptables -A DROP_GEOIP -m geoip --src-cc TR -j DROP

$ iptables -A DROP_GEOIP -m geoip --src-cc UA -j DROP

$ iptables -A DROP_GEOIP -m geoip ! --src-cc AT,CH,DE -j DROP

$ iptables -A INPUT -j DROP_GEOIPDas Argument (!) invertiert die übergebenen Werte, hierdurch die ISO (AT,CH,DE) von Sprung zu DROP ausgeschlossen werden.

Die iptables INPUT Chain überprüfen mit line-numbers, die Ausgabe wie folgt zu diesem Beispiel.

$ iptables -L INPUT --line-numbers -vn

Chain INPUT (policy DROP 0 packets, 0 bytes)

num pkts bytes target prot opt in out source destination

1 273K 12M ufw-after-logging-input all -- * * 0.0.0.0/0 0.0.0.0/0

2 273K 12M ufw-reject-input all -- * * 0.0.0.0/0 0.0.0.0/0

3 273K 12M ufw-track-input all -- * * 0.0.0.0/0 0.0.0.0/0

4 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country RU,CN

5 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country BY,CY

6 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country HK,KP

7 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country KG,KZ

8 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country UA,VN

9 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country MD,GE

10 0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip --source-country TW,TM

11 102 5329 DROP_GEOIP all -- * * 0.0.0.0/0 0.0.0.0/0

12 90 4827 DROP all -- * * 0.0.0.0/0 0.0.0.0/0 -m geoip ! --source-country AT,CH,DEiptables-persistent

Die iptables Chains wird nach einem Neustart reaktiviert, dazu iptables-persistent installieren.

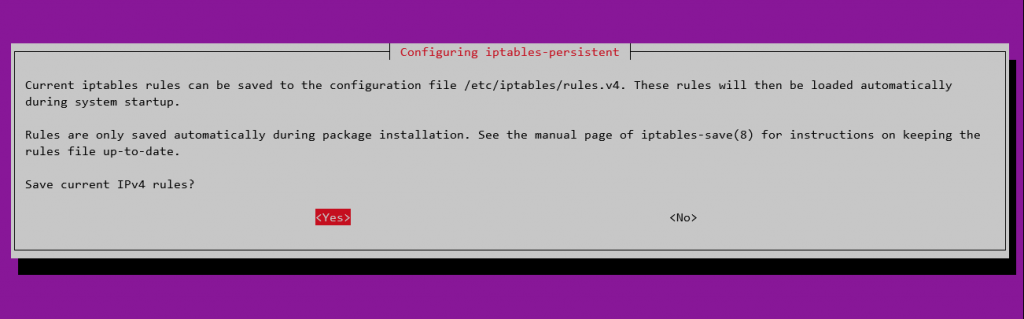

$ apt install iptables-persistentBestätige mit yes um die iptables während der installation zu sichern.

Die iptables Chains können mit iptables-save gesichert werden um sie zu einem späteren Zeitpunkt wiederherstellen zu können.

$ iptables-save > /etc/iptables/rules.v4

$ ip6tables-save > /etc/iptables/rules.v6Die Wiederherstellung GeoIP iptables Debian mit iptables-restore

$ iptables-restore < /etc/iptables/rules.v4

$ ip6tables-restore < /etc/iptables/rules.v6Update

Später wurde festgestellt, dass die Bibliothek iptables-dev unter Debian 11 nicht mehr verfügbar ist, und durch libxtables-dev ersetzt wurde.

Erwartet wird von xt_geoip_build nun das DBIP-Format als input. Maxmind wird rausgeworfen. Wahrscheinlich, weil das neue „Build-Script“xt_geoip_buildden Download der CSV-Datei von db-ip.com erfordert, statt von MaxMind.

Führe die folgenden Befehle aus, um libxtables-dev zu installieren. Lade anschließend die Country Lite-Datenbank im DBIP-Format von db-ip.com herunter, entpacke dann die GZ Datei und konvertiere die CSV mit dem Script xt_geoip_build.

$ apt install libxtables-dev

$ mkdir -p /usr/share/xt_geoip/

$ cd /tmp

$ wget -O dbip-country-lite.csv.gz "https://download.db-ip.com/free/dbip-country-lite-$(date +'%Y-%m').csv.gz"

$ gunzip dbip-country-lite.csv.gz

$ chmod 755 /usr/lib/xtables-addons/xt_geoip_build

$ /usr/lib/xtables-addons/xt_geoip_build -D /usr/share/xt_geoip *.csv