printui.dll ist eine ausführbare Datei für die automatisierte Drucker Verwaltung, vor allem von Netzwerk Drucker und für Konfigurationsaufgaben. Mit Funktionen die von den Dialogfeldern für die Druckerkonfiguration verwendet werden. Diese Funktionen können auch aus einem Skript oder einer Befehlszeilen-Batchdatei heraus aufgerufen werden, oder interaktiv über die Eingabeaufforderung ausgeführt werden.

Netzwerk Drucker Verwaltung mit printui.dll

printui.dll wird mit rundll32.exe ausgeführt um Werkzeuge für anspruchsvolle Aufgaben bereitzustellen, für Drucker hinzufügen, Verwalten, löschen und Netzwerkdruckerverbindung herstellen.

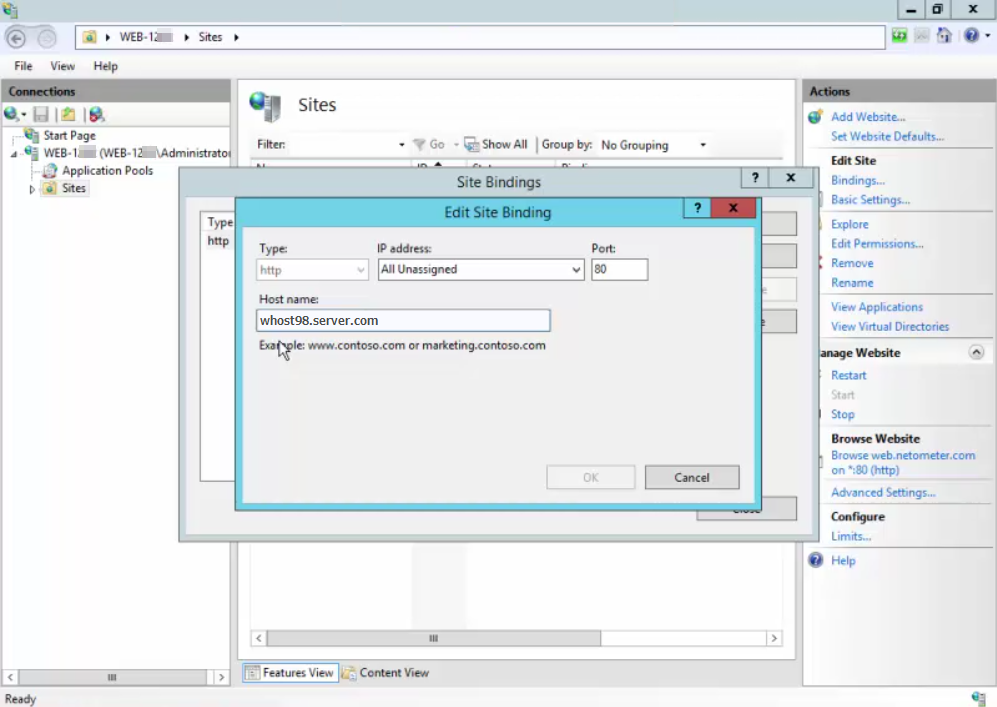

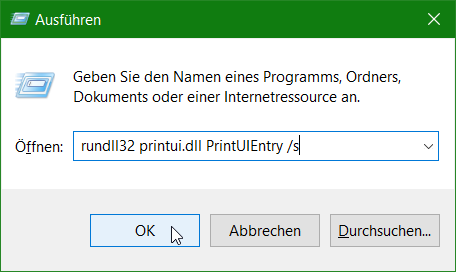

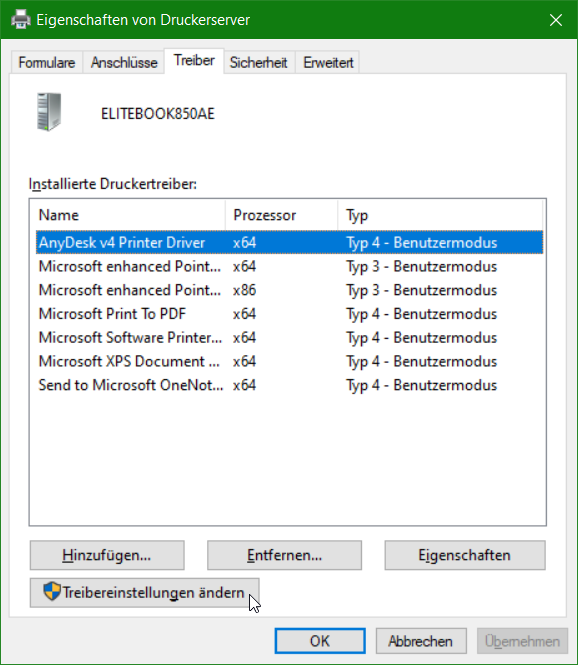

Eigenschaften von Druckerserver öffnen

Verbindung zu Netzwerk Drucker mit rundll32 printui.dll herstellen:

rundll32.exe printui.dll,PrintUIEntry /in /n \\server\LaserJetDer auf dem SERVER freigegebene Netzwerkdrucker LaserJet wird auf dem Client Computer installiert und mit dem Server verbunden.

Drucker Installation mithilfe von rundll32 printui.dll und der Druckertreiber INF-Datei:

rundll32 printui.dll,PrintUIEntry /if /b "AddressLabel" /f C:\Driver\Zebra\ZBRN\ZBRN.inf /r "10.10.10.89" /m "ZDesigner GK420t" /Z/if Installiert Drucker mithilfe der angegebenen INF-Datei.

/b Basisdruckername AddressLabel

/f Pfad zu der Druckertreiber INF-Datei.

/r Portname oder IP Adresse.

/m Modellname des Druckertreibers aus der INF-Datei.

/Z Drucker freigeben, Verwendung nur mit Option „/if“ möglich.

Lokaler Druckertreiber löschen mit rundll32 printui.dll:

rundll32 printui.dll,PrintUIEntry /dd /m "LaserJet" /q/dd Löscht den lokalen Druckertreiber.

/m Modellname des Druckertreibers.

/q Mögliche Fehlermeldungen nicht ausgeben.

Verbindung zu Netzwerk Drucker löschen mit rundll32 printui.dll:

rundll32 printui.dll,PrintUIEntry /dn /n "LaserJet" /q/dn Löscht die Netzwerkdruckerverbindung.

/n Der Name des Druckers.

Hilfe zu printui.dll wird mit folgendem Kommando in der Eingabeaufforderung ausgegeben.

rundll32 printui.dll,PrintUIEntry /?Batch Beispiel: Netzwerk Drucker Verbinden mit rundll32 printui.dll:

Beispiel für Netzwerkdruckerverbindung aus einem Loginscript.

@echo off

@REM Batchdatei Netzwerkdruckerverbindung

if /i %computername:~0,2%==BE goto Bern

if /i %computername:~0,2%==BS goto Basel

if /i %computername:~0,7%==SPECTRE goto LAPTOP

goto END

:Bern

@REM Netzwerkdruckerverbindung Bern

rundll32 printui.dll,PrintUIEntry /in /n \\SERVER\LaserJet_BE

goto END

:Basel

@REM Netzwerkdruckerverbindung Basel

rundll32 printui.dll,PrintUIEntry /in /n \\SERVER\LaserJet_BS

goto END

:LAPTOP

@REM Netzwerkdruckerverbindung SPECTRE

rundll32 printui.dll,PrintUIEntry /in /n \\SERVER\OfficeJet_HO

goto END

:END