Let’s Encrypt Zertifikat Erstellen

Let’s Encrypt Zertifikate mit einfacher Bereitstellung und Anwendung für Synology DSM.

Die Vorteile von Let’s Encrypt Zertifikate sind, dass sie automatisiert sind, eine kurze Lebensdauer von 90 Tage haben, und dass sie völlig KOSTENLOS sind!

Let’s Encrypt ist eine offene Zertifizierungsstelle (Certificate Authority, CA), und eine Dienstleistung der Internet Security Research Group (ISRG).

Eine Kurzanleitung zur Installation von Let’s Encrypt SSL auf einer Synology DiskStation oder RackStation.

Voraussetzungen bevor es los geht

- Ein eigener Domain-Name wie zB. MaxMusterBilder.ch wird vorausgesetzt.

- Der DDNS-Dienst von Synology kann hilfreich sein und die Nutzung ist kostenlos.

- Ein CNAME-DNS Eintrag bei einem DNS Registrator, um Anfragen an den DDNS-Dienst weiterzuleiten.

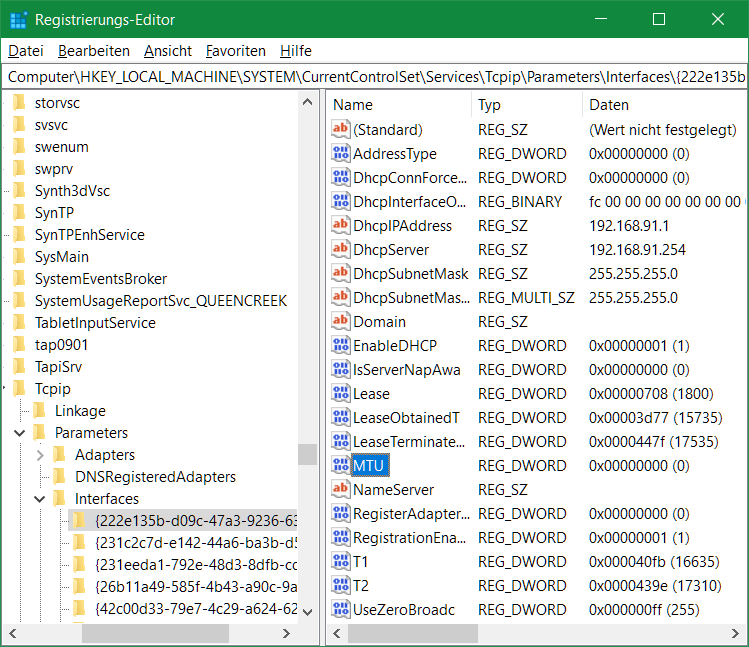

- Aktivieren der Weiterleitung von Port 80 auf dem Router zum NAS, Let’s Encrypt benötigt zur Validierung den HTTP Zugang, ohne wird es nicht funktionieren.

Let’s Encrypt SSL auf Synology NAS Installieren

Let’s Encrypt SSL auf Synology NAS Installieren

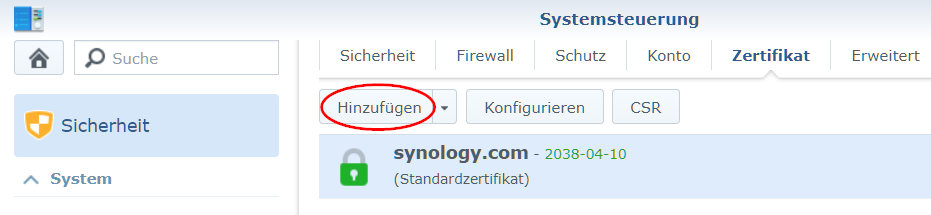

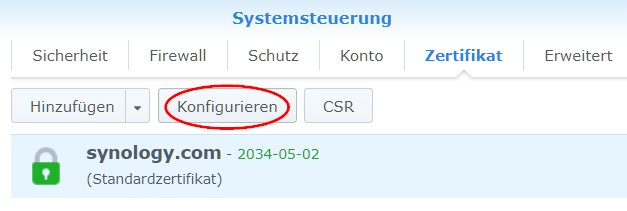

Anmelden zum NAS und im DSM navigieren zu: Systemsteuerung> Sicherheit> Zertifikat – und auf Hinzufügen klicken.

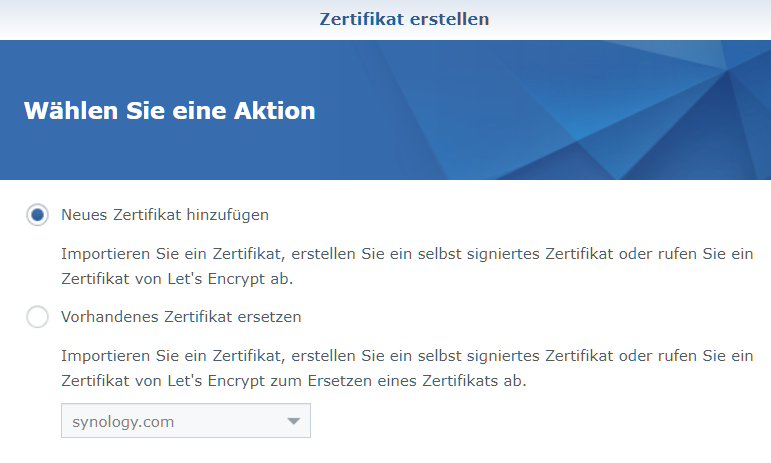

Wähle Neues Zertifikat hinzufügen.

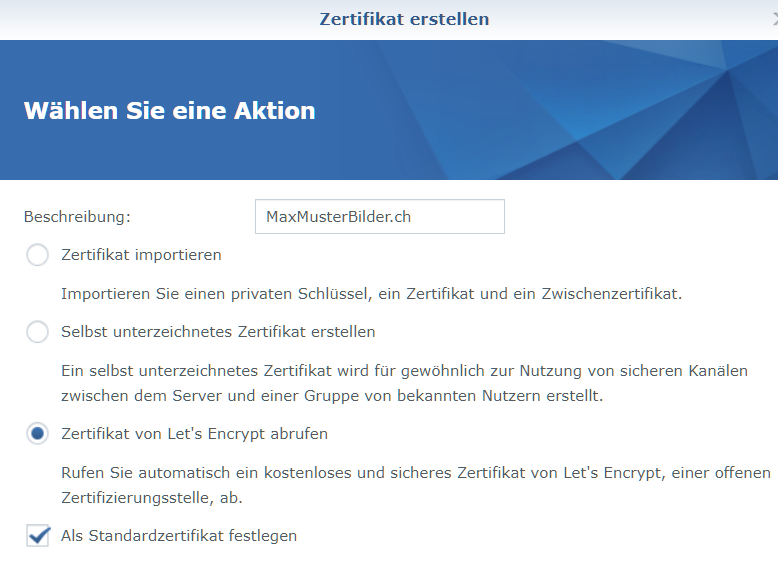

Wähle Zertifikat von Let’s Encrypt abrufen, und aktiviere, Als Standardzertifikat festlegen.

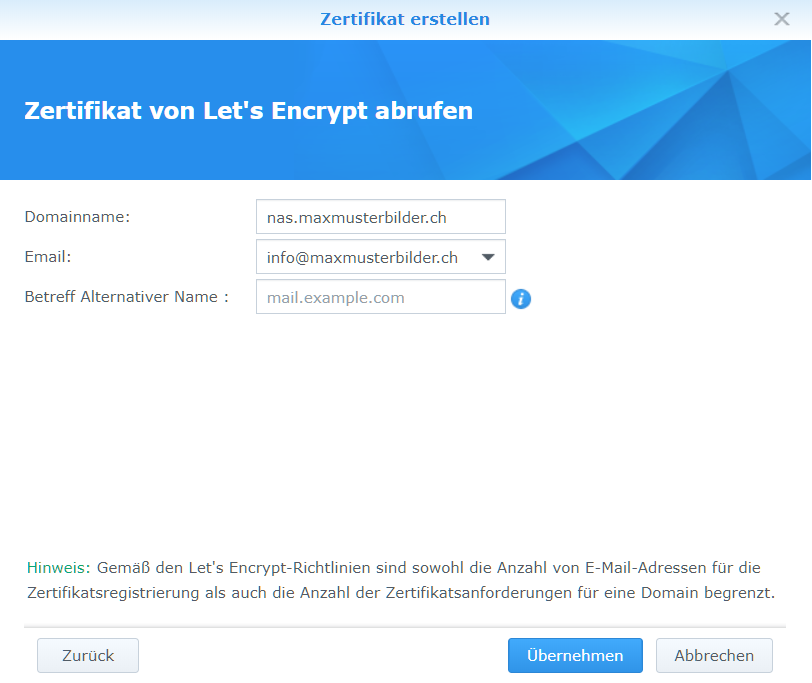

Gib nun abschließend dein Domainname und deine E-Mail-Adresse ein und wähle Übernehmen.

Von nun an erhält dein Synology NAS das Let’s Encrypt SSL-Zertifikat und startet die Webdienste automatisch neu. Jetzt kannst Du mit https://nas.maxmusterbilder.ch verschlüsselt auf die Webseiten auf dem NAS zugreifen. Alle 90 Tage erneuert das Synology NAS das Let’s Encrypt SSL-Zertifikat automatisch.

Möchte man mehrere SSL-Zertifikate nutzen, ist es möglich die Zertifikate über den Button Konfigurieren zu verwalten.

Die Synology Web Station sollte natürlich für Web Projekte zuvor installiert sein.

Quellen Links: letsencrypt.org Synology DSM Zertifikate verwalten