OpenPGP Verschlüsselung und Signieren von E-Mails mit Outlook in Windows 10 und 11

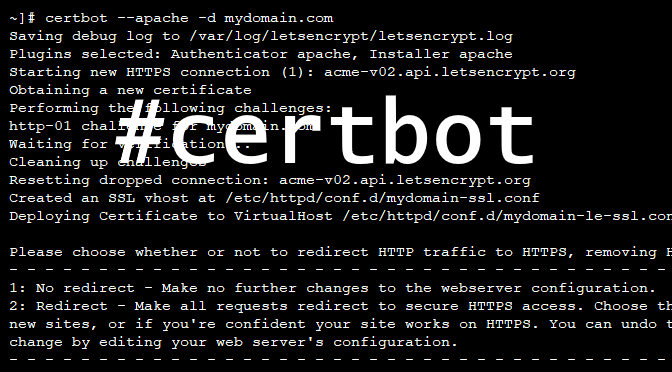

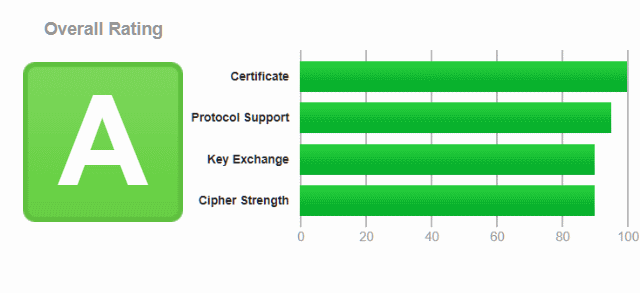

E-Mail Verschlüsselung mit OpenPGP in Outlook zum Schutz der Privatsphäre sollte zur Selbstverständlichkeit gehören, um die Authentizität der Absender und die Unveränderlichkeit zu garantieren, wie verschlüsselte Webseiten über Transport Layer Security (TLS) heute fast überall der Standard ist, vor allem dank der freien und offenen X.509-Zertifizierungsstelle. Let’s Encrypt ist kostenlos und kann einfach auf vielen Plattformen implementiert werden. Zur Verschlüsselung und Signieren von E-Mails, Dateien und Ordnern unter Windows bietet sich Gpg4win (GNU Privacy Guard for Windows) an, eine freie Software die mit nur wenigen Mausklicks installiert werden kann.

OpenPGP ist der am häufigste verwendete E-Mail-Verschlüsselungsstandard mit asymmetrischen Schlüsseln. OpenPGP wird von der Arbeitsgruppe der Internet Engineering Task Force (IETF) als vorgeschlagener Standard in RFC 4880 definiert.INSTALLATION

Voraussetzung für E-Mail Verschlüsselung mit OpenPGP in Outlook ist ein Windows 10 oder Windows 11, Microsoft Outlook 2010, 2013, 2016 oder 2019 (32bit oder 64bit). Die in dieser Anleitung in Anwendung gebrachte Gpg4win Software kann hier herunter-geladen werden. Die Installation ist unspektakulär und vollzieht sich mit wenigen Maus klickst.

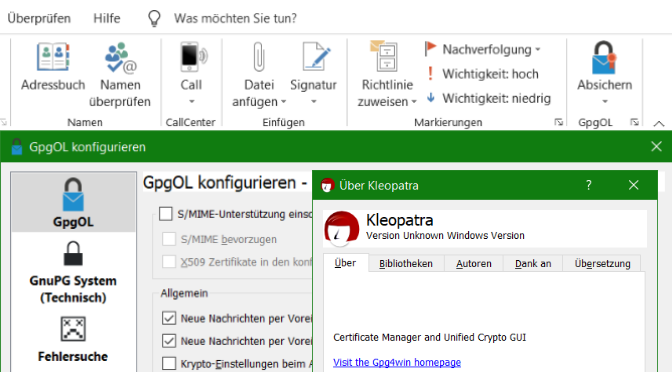

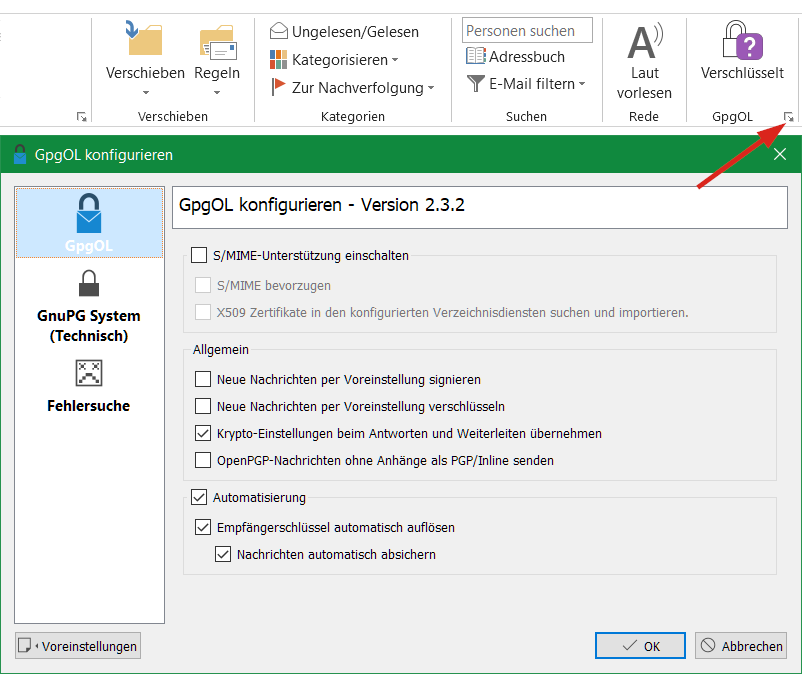

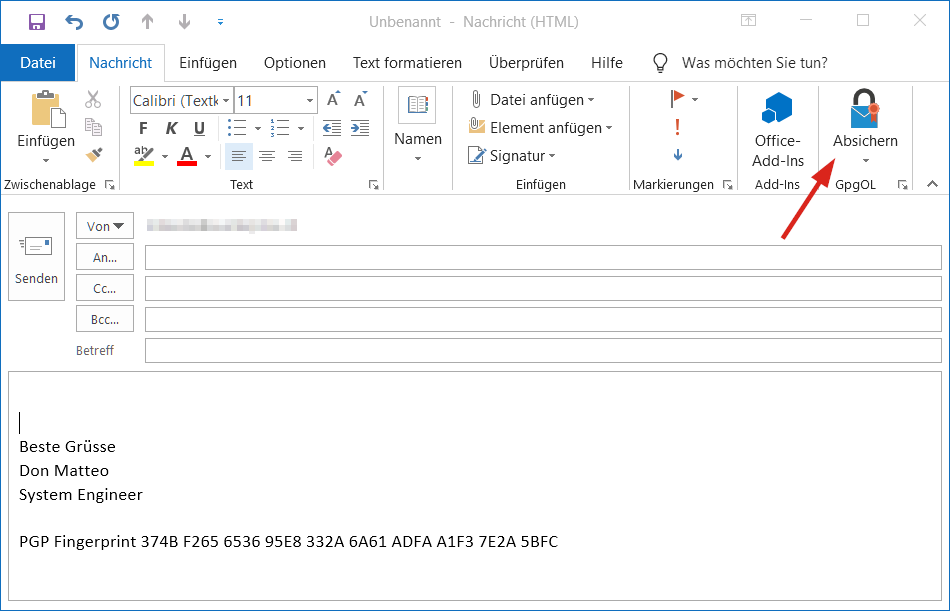

Nach dem Gpg4win auf dem Windows 10 Computer Installiert ist, findet sich das Outlook-Plugin GpgOL im Outlook Ribbon.

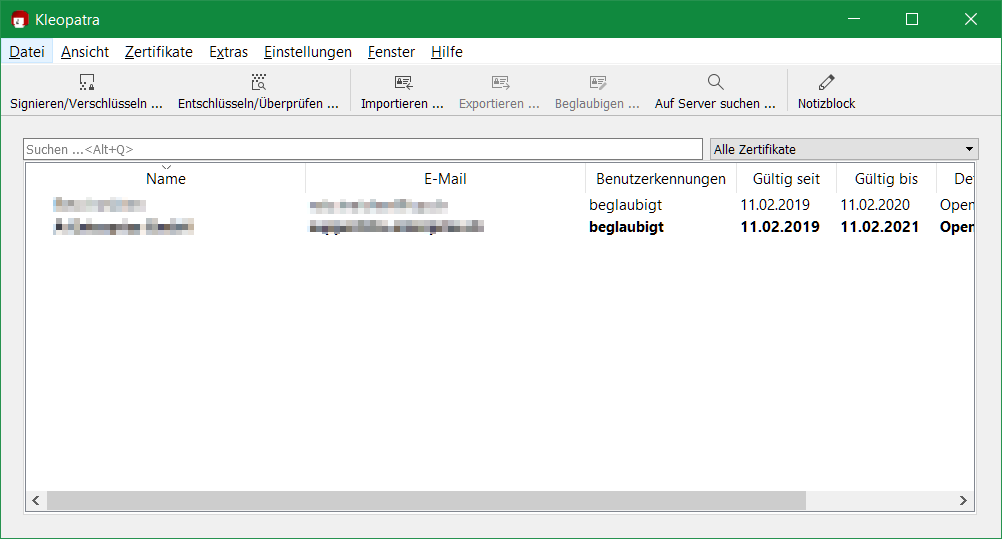

Weiter findet sich die Schlüsselverwaltung Kleopatra unter dem Start Programme Menü, aus diesem man sich erst ein Schlüsselpaar generieren lässt. Nach erzeugen eines Schlüsselpaares, dem privaten geheimen Schlüssel, kann der öffentliche Schlüssel den Empfängern bekannt gegeben werden. Es handelt sich hier um sogenannte asymmetrische Schlüssel.

Hat man eine eigene Webseite, empfiehlt es sich der öffentliche Schlüssel darauf zu publizieren, beispielsweise zur E-Mail in der Kontaktseite. Aus Kleopatra wird mit einem rechts klick über seiner E-Mail Adresse das Kontextmenü geöffnet, darin wählt man Exportieren, oder über die Option Details.

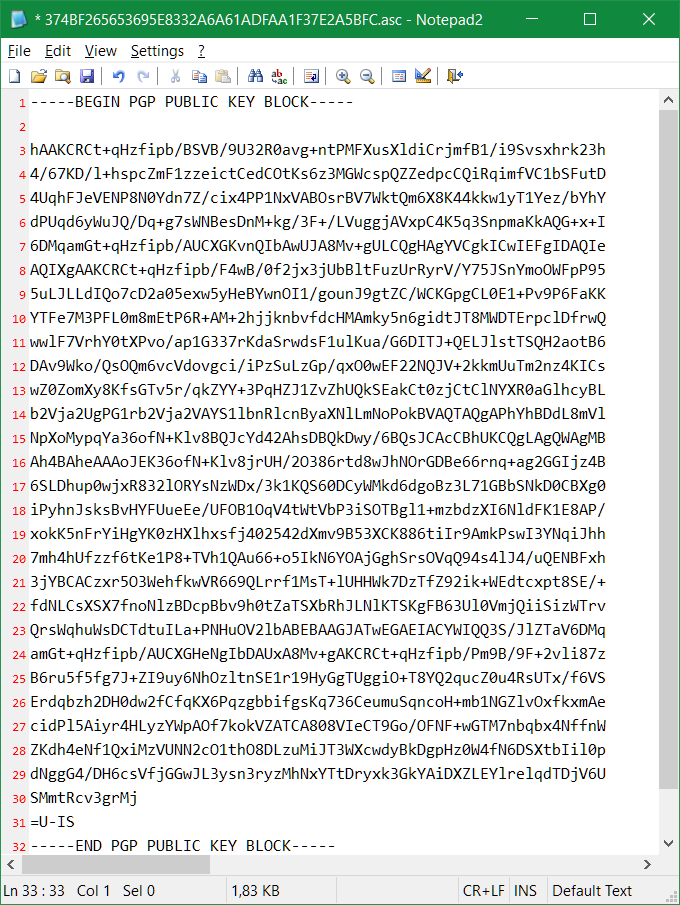

Der in der asc-Datei exportierte öffentliche Schlüssel kann in Notepad geöffnet werden, den Inhalt mit Copy & Paste in ein E-Mail einfügen, oder als Anlage an den Empfänger versenden, mit diesem man verschlüsselte E-Mail austauschen möchte. Grundsätzliche kann man mit jedem E-Mail Empfänger verschlüsselt kommunizieren, sobald Absender und Empfänger ihre PGP Public Keys untereinander ausgetauscht haben, und die E-Mail in Kleopatra beglaubigt wurde, können E-Mails untereinander entschlüsselt werden.

Beim verfassen einer Nachricht die Signiert und verschlüsselt werden soll, klickt man die Option Absichern im Outlook Ribbon.

Für Nutzer von Thunderbird gibt es das Enigmail Add-on, dieses hier heruntergeladen werden kann. Enigmail ist ein nahtlos integriertes Sicherheits-Add-on für Mozilla Thunderbird. Es verwendet OpenPGP um E-Mails zu verschlüsseln und digital zu signieren sowie empfangene Nachrichten zu entschlüsseln und zu überprüfen.

LINUX GnuPG

Für GNU/Linux basierte Systeme kann direkt GnuPG über den Paketmanager installiert werden.

$ sudo apt install -y gnupgUnter MacOS X kann die GPG Suite verwendet werden.