E-Mail Internetkopfzeilen in Outlook anzeigen

Outlook bietet wie die meisten E-Mail-Programme, eine Möglichkeit den Quelletext der E-Mail, beziehungsweise den SMTP-Header anzuzeigen, um etwa die Herkunft der E-Mail eindeutig zu identifizieren. Die Internetkopfzeilen können auch dazu dienen, die Server Übermittlung und die Codierung zu Analysieren.

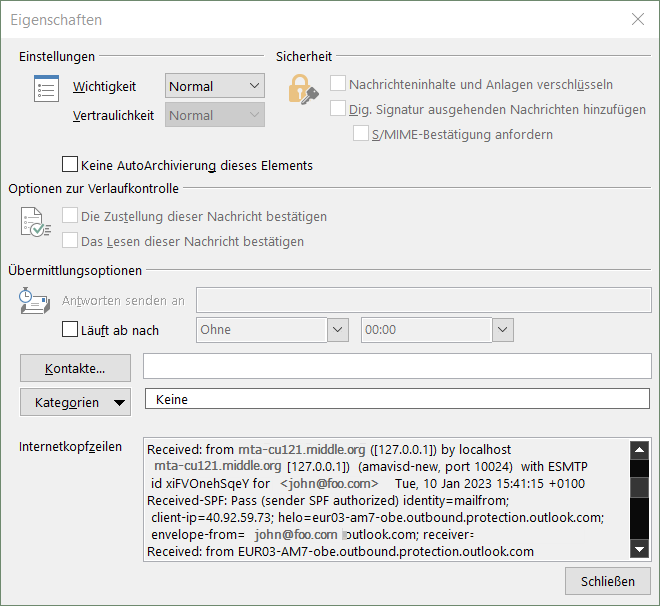

Möchte man so den SPAM Status im Nachrichtenkopf einer E-Mail mit Outlook untersuchen, ist hierzu der Abschnitt „X-Spam-Flag“ mit dem X-Spam-Score Wert von Interesse, dabei wird man feststellen, dass der X-Spam-Status in den Internetkopfzeilen komplett fehlt, ob wohl diese etwa von Spamassassin mitgegeben werden.

Outlook Internetkopfzeilen anzeigen

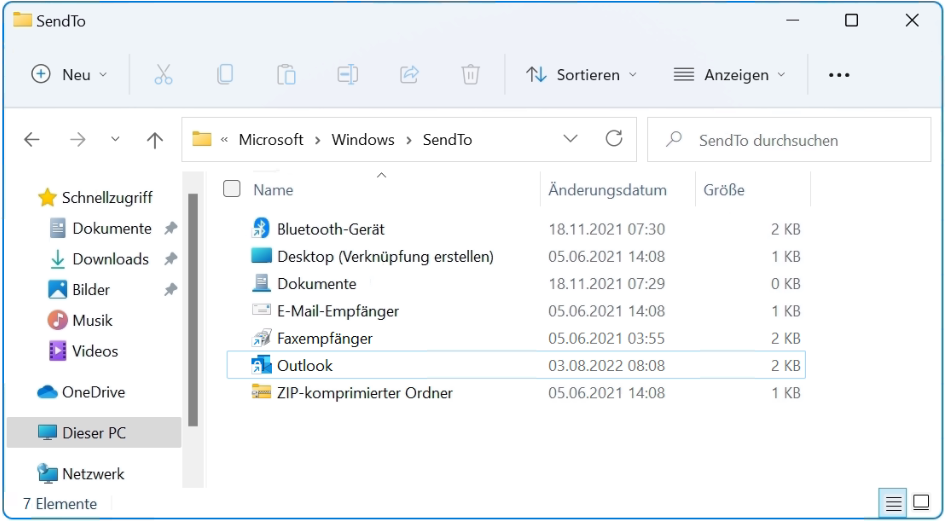

Bei geöffneter Nachricht auf Datei -> Eingenschaften gehen.

Die X-Spam Informationen werden von Outlook einfach ausgeblendet, untersucht man den Header mit einem anderen E-Mail-Client, etwa mithilfe einer Webmail Anwendung, ist der vollständige Header ungefiltert vorzufinden. Outlook berücksichtigt jedoch die X-Spam-Flag Klassifizierung und verschiebt die Nachricht beim Empfang mit X-Spam-Flag: YES in den Junk-E-Mail Ordner, solange die Standard Einstellung in den Junk-E-Mail-Optionen nicht geändert wurde.

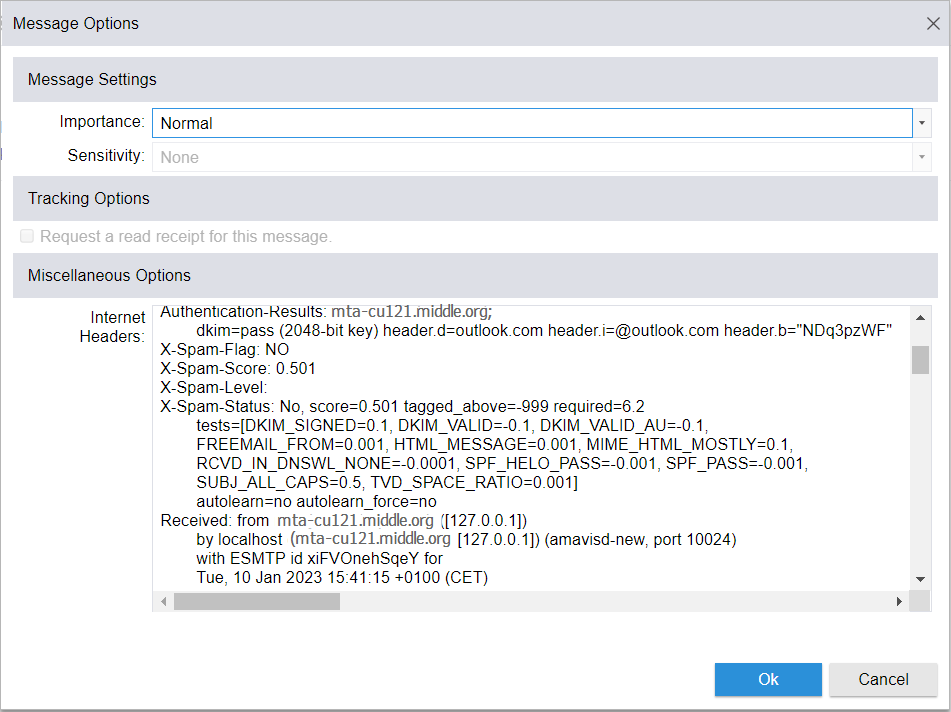

Verfolgen des gesamten ungefilterten Internet-Header

Der in Outlook ausgeblendete X-Spam Header:

Authentication-Results: mta-cu121.middle.org; dkim=pass (2048-bit key) header.d=outlook.com header.i=@outlook.com header.b="NDq3pzWF" X-Spam-Flag: NO X-Spam-Score: 0.501 X-Spam-Level: X-Spam-Status: No, score=0.501 tagged_above=-999 required=6.2 tests=[DKIM_SIGNED=0.1, DKIM_VALID=-0.1, DKIM_VALID_AU=-0.1, FREEMAIL_FROM=0.001, HTML_MESSAGE=0.001, MIME_HTML_MOSTLY=0.1, RCVD_IN_DNSWL_NONE=-0.0001, SPF_HELO_PASS=-0.001, SPF_PASS=-0.001, SUBJ_ALL_CAPS=0.5, TVD_SPACE_RATIO=0.001] autolearn=no autolearn_force=no Received: from mta-cu121.middle.org ([127.0.0.1]) by localhost (mta-cu121.middle.org [127.0.0.1]) (amavisd-new, port 10024) with ESMTP id xiFVOnehSqeY for <john@foo.com>; Tue, 10 Jan 2023 15:41:15 +0100 (CET)

Wir haben in Outlook festgestellt, dass E-Mails nach dem Empfang gefiltert werden, wenn E-Mails mit dem X-Spam-Flag gekennzeichnet sind und die Spam-E-Mail von einem Office 365-Konto gesendet wurde, normalerweise von der Absenderdomäne mail.protection.outlook.com.

Internet Nachrichtenkopfzeilen im neuen Outlook

Der Internet-Header einer E-Mail-Nachricht enthält eine Liste technischer Details zur Nachricht, z. B. wer sie gesendet hat. Meistens muss nur ein Administrator die Internet-Header einer Nachricht anzeigen.

Einige Absender nutzen Spoofing, um ihre E-Mail-Adresse zu verschleiern. Durch Überprüfen der Kopfzeile können Sie herausfinden, ob die E-Mail-Adresse anders ist als. Es erscheint und fügen Sie es Ihrer Liste blockierter Absender hinzu.

Nachrichtenkopfzeilen im neuen Outlook anzeigen

Wähle oben im Nachrichtenfenster die Schaltfläche „Weitere Aktionen“ (Menü mit drei Punkten) und dann Ansicht > Nachrichtendetails anzeigen.

Finden dier Adresse des Absenders

Scrolle in den Nachrichtendetails nach unten, bis zum Feld Von.

Markiere die in < > eingeschlossene E-Mail-Adresse und klicken Sie mit der rechten Maustaste auf Kopieren.

Verwende diese E-Mail-Adresse, um den Absender zu blockieren.