E-Mail ohne eigenen Mail-Server versenden mit sSMTP Client zum Senden mit SMTP und SMTPS

Systeme verwenden in der Regel ein Mail Transfer Agent (MTA) wie Postfix oder Exim für den Versand von E-Mails.

MTAs wie Postfix verfügen über einen mächtigen Funktionsumfang, was sich auch in einer komplexen Konfiguration wieder findet.

In Situationen bei diesen ein Linux Host E-Mails nicht direkt über ein Mail-Server versenden sollen, beispielsweise von Cron-Task, dieser im Fall von Fehler den Status per Mail versendet, oder ein Webserver mit einem Ticket oder einem Shop System, dieses mittels PHP Mails zustellt. Dafür aber extra ein kompletten MTA mit Postfix aufbauen zu komplex wäre. Auch sind kleine Netzwerke ohne eigenen MTA, ohne gültiges CA-Zertifikat und ohne fixe IP-Adresse ohnehin nicht in der Lage, E-Mails direkt versenden zu können, die meisten Mailserver werden den Empfang von diesen Servern ablehnen. Für solche Szenarien ist daher die weiterleitung von E-Mails an einen SMTP-Smarthost die probate Lösung, hierzu diesen Prozess das Tool ssmtp übernehmen kann.

sSMTP Mail Submission STARTTLS

ssmtp ist kein vollwertiger MTA (Mail-Transfer-Agent) wie Postfix oder Exim, viel mehr ist es ein einfaches Tool das E-Mails zu einem autorisierten MTA Smarthost weiterleitet. sSMTP unterstützt die Mail Submission Authentifizierung und STARTTLS.

Die sSMTP Installation

Die Installation von ssmtp hier auf RHEL als root wie folgt:

$ yum install ssmtp -yDie Installation auf einer Debian basierten Distribution ist:

$ apt-get -y install ssmtpE-Mails über Office 365 aus CLI versenden

Nach der Installation gibt es die zwei Konfigurationsdateien /etc/ssmtp/ssmtp.conf und /etc/ssmtp/revaliases, diese an die eigene Anforderung angepasst werden. Hier wird die Konfiguration erstellt, um E-Mails über ein Office 365 Konto zu verschicken.

$ vi /etc/ssmtp/ssmtp.conf

root=shop@domain.com

mailhub=smtp.office365.com:587

useSTARTTLS=YES

AuthUSER=shop@domain.com

AuthPass=password

RewriteDomain=domain.com

Hostname=domain.com

UseTLS=YES

TLS_CA_File=/etc/pki/tls/certs/ca-bundle.crtAnstelle des Platzhalter shop@domain.com wird der entsprechende Benutzer verwendet dieser bei Office 365 erstellt wurde, bei password ist das zum Benutzer gehörende Passwort einzutragen, bei domain.com kann die eigene Domain oder outlook.com eingetragen werden. Natürlich funktioniert es auch mit anderen Anbieter, wie Goolge Mail (smtp.gmail.com). Dabei soll nicht unerwähnt sein, das der Zugriff auf das Google-Konto Zugriff durch weniger sichere Apps aktiviert sein muss.

Nun legt man fest welche User den Mailserver nutzen dürfen. Dies wird über die Datei revaliases festgelegt, reverse aliases ist die umgekehrte Version von aliases, dazu editiert man /etc/ssmtp/revaliases.

$ vi /etc/ssmtp/revaliases

root:shop@domain.com:smtp.office365.com:587

john:shop@domain.com:smtp.office365.com:587Es darf root und der User john direkt vom Host senden.

Anschliessend wird eine Datei mit Parameter für ssmtp im richtigen Format erstellt, im Editor deiner wahl durch Copy Past die nachstehenden Zeilen einfügen, inklusive Punkt am Ende:

$ vi ~/testmail.txt

To:touser@domain.net

From:shop@domain.com

Subject: Test Mail

This is a test mail.

.

Anstelle To:touser@domain.net die eigentliche Empfänger Email eintragen, und bei From:shop@domain.com die korrekte Absender Email. Sollen weitere Empfänger erreicht werden, können dazu einfach weitere Zeilen To: mit den gewünschten Adressen eingetragen werden.

Testmail senden

Jetzt wird getestet, wir senden mit folgendem Command.

ssmtp -vvv -t < ~/testmail.txtEs wird als der angemeldete Benutzer gesendet, ist john eingeloggt kann dieser Mails versenden weil er in revaliases eingetragen ist.

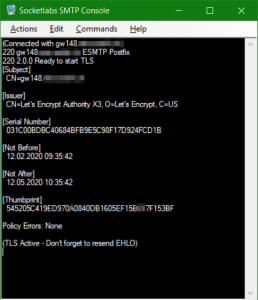

Die verbose Ausgabe in der Console dann etwa wie folgt:

[<-] 220 GV0P275CC0026.outlook.office365.com Microsoft ESMTP MAIL Service ready at Wed, 15 Jul 2020 05:37:09 +0000

[->] EHLO 12.34.56.78.dynamic.wline.res.cust.isp.net

[<-] 250 SMTPUTF8

[->] STARTTLS

[<-] 220 2.0.0 SMTP server ready

[->] EHLO 12.34.56.78.dynamic.wline.res.cust.isp.net

[<-] 250 SMTPUTF8

[->] AUTH LOGIN

[<-] 334 VCMlbm6hbXU7

[->] c3hvcECtb3VobC6jaA==

[<-] 334 UAFzc3dxcmQ7

[<-] 235 2.7.0 Authentication successful

[->] MAIL FROM:<shop@domain.com>

[<-] 250 2.1.0 Sender OK

[->] RCPT TO:<touser@domain.net>

[<-] 250 2.1.5 Recipient OK

[->] DATA

[<-] 354 Start mail input; end with <CRLF>.<CRLF>

[->] Received: by 12.34.56.78.dynamic.wline.res.cust.isp.net (sSMTP sendmail emulation); Wed, 15 Jul 2020 07:37:10 +0200

[->] Date: Wed, 15 Jul 2020 07:37:10 +0200

[->] To:touser@domain.net

[->] From:shop@domain.com

[->] Subject: Test Mail

[->]

[->] This is a test mail.

[->] .

[<-] 250 2.0.0 OK <DB8PR08MB3323E3B68DF12935DBECFADAB87E0@DC8PR09MB3123.eurprd09.prod.outlook.com> [Hostname=DB8PR08MB3123.eurprd09.prod.outlook.com]

[->] QUIT

[<-] 221 2.0.0 Service closing transmission channelIm maillog sollte die ausgabe etwa wie diese zu finden sein.

Jul 14 20:51:16 fedora sSMTP[25809]: Creating SSL connection to host

Jul 14 20:51:16 fedora sSMTP[25809]: SSL connection using ECDHE-RSA-AES256-GCM-SHA384

Jul 14 20:51:19 fedora sSMTP[25809]: Sent mail for user@domain.com (221 2.0.0 Service closing transmission channel) uid=0 username=root outbytes=531Damit nun auch beim Empfänger anstatt root, die eigentliche Absenderadresse erscheint, kann /etc/passwd angepasst werden.

$ grep "root:x" /etc/passwd

root:x:0:0:root:/root:/bin/bash

Hier kann das Finger Command chfn angewendet werden.

chfn -f 'here I am' rootDer mit Finger chfn geänderte full name in passwd weist danach folgenden Inhalt aus:

$ grep "root:x" /etc/passwd

root:x:0:0:here I am,,,,:/root:/bin/bashSollen E-Mail nur als root versendet werden, kann auf diese Konfiguration verzichtet werden, dabei wird über ssmtp.conf ermöglicht das eine Absenderadresse übergeben werden kann.

$ vi /etc/ssmtp/ssmtp.conf

# Set this to never rewrite the "From:" line (unless not given) and to

# use that address in the "from line" of the envelope.

FromLineOverride=YES

E-Mail mit sSMTP ohne installierten Mail-Server versenden

Zu guter Letzt wollen natürlich nicht nur Testmails versendet werden. Für den produktiven Einsatz könnte beispielsweise mit PHP oder einem Shell Script eine Datei mit Parameter für ssmtp erzeugt werden, diese dann automatisiert die gewünschten Informationen dynamisch bereitstellt. Eine E-Mail mit sSMTP ohne installierten Mail-Server versenden mit ssmtp kann auch mit dem folgenden Einzieler ausgeführt werden.

$ echo -e "Subject: Hier ist der Betreff\n\nHier ist ein Text.\n\n." | ssmtp touser@domain.net