Tutorial zur Bereitstellung von PuTTY um eine SSH Verbindung aus Windows 11 mit dem KeePass Password Manager zu starten

PuTTY SSH Verbindung aus KeePass

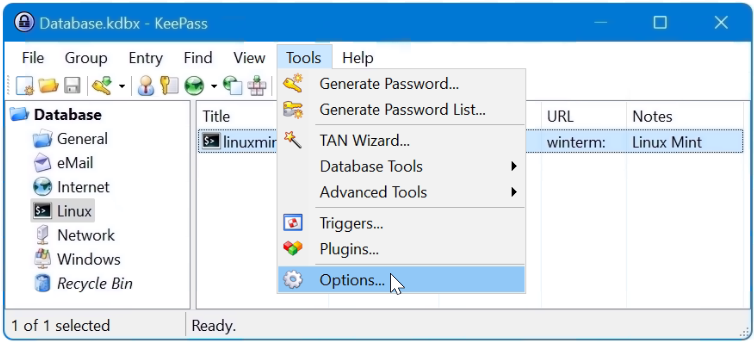

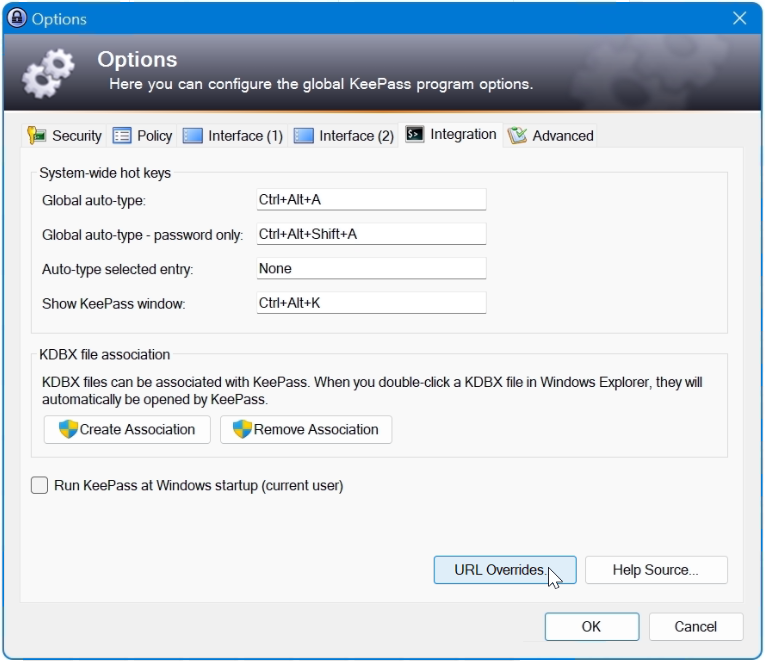

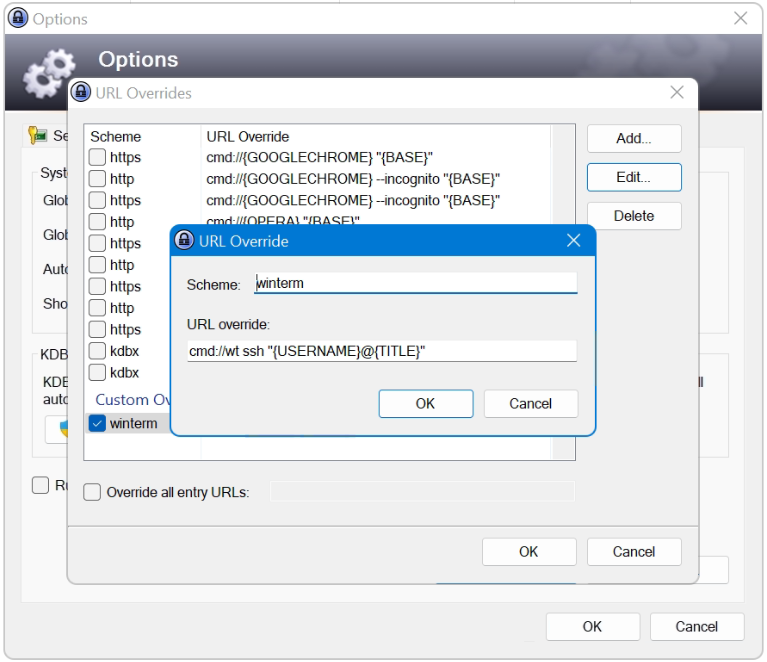

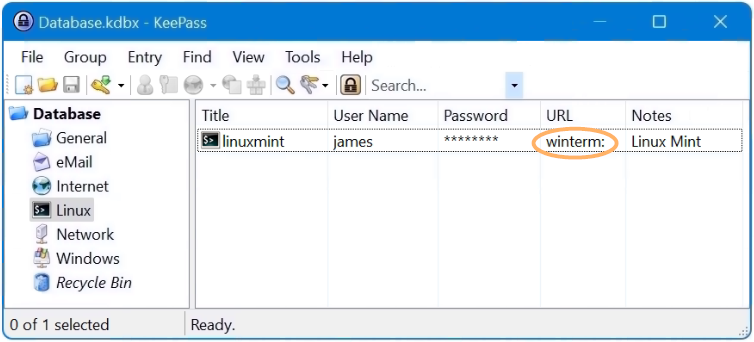

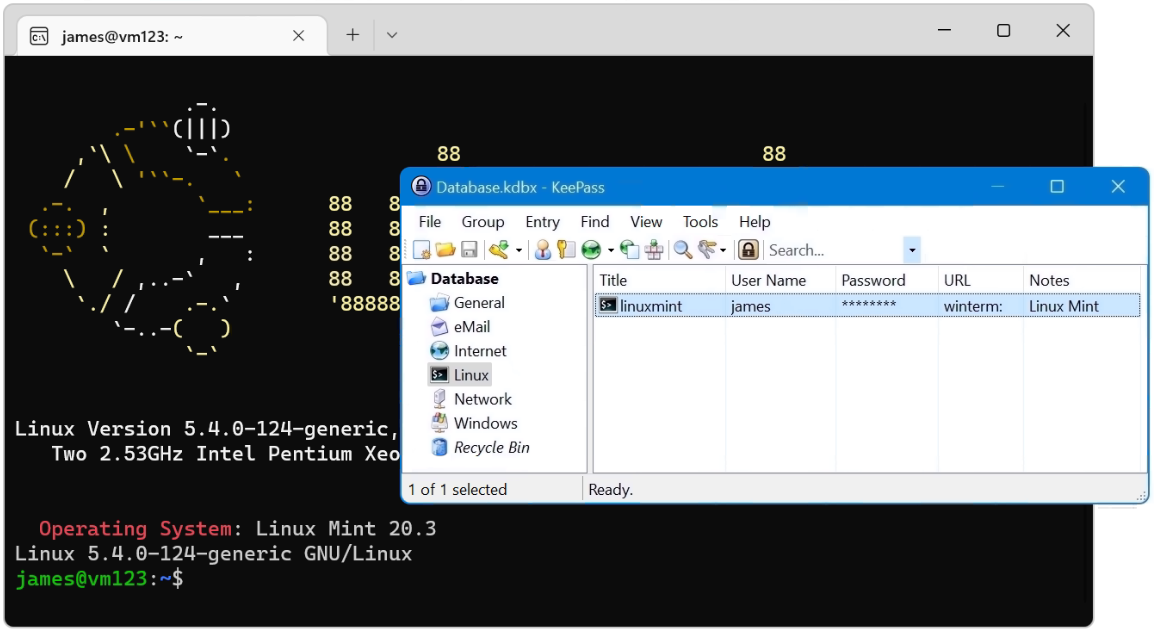

Im ersten Schritt geht man über Tools – Options – zum Abschnitt Integration und klickt die Schaltfläche URL Overrides, dann mit Add ein neuen Schema Eintrag hinzufügen.

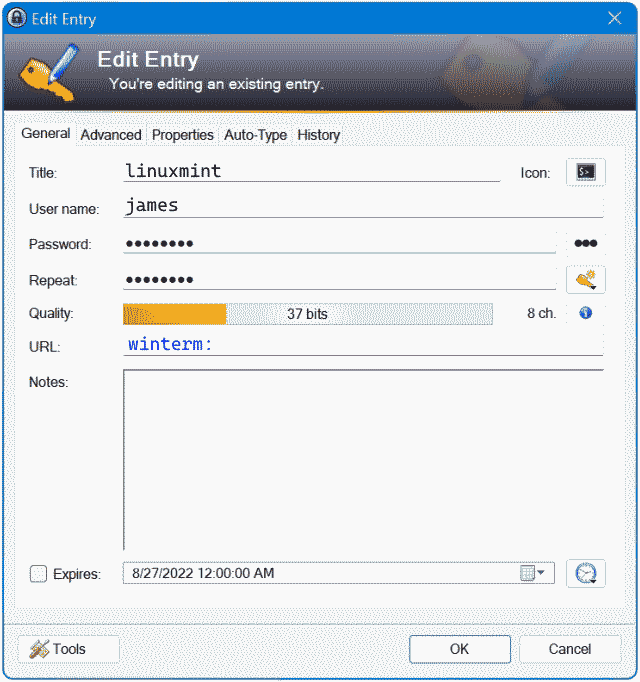

Als Schema Name verwende ich hier im Beispiel „putty“. Im Feld URL override die folgende Zeile einfügen.

Im Fenster URL Override auf Add klicken für ein neues Schema.

cmd://"%ProgramFiles%\PuTTY\putty.exe" -ssh {USERNAME}@{TITLE} -pw {PASSWORD}Mit OK bestätigen und KeePass schliessen und wieder starten.

KeePass the Password Safe

KeePass Password Safe ist ein freies, unter den Bedingungen der GNU General Public License (GPL) erhältliches Programm zur Kennwortverwaltung. Es verschlüsselt die gesamte Datenbank, welche auch Benutzernamen und Ähnliches enthalten kann.

Die Datenbank ist durch einen Hauptschlüssel (Master Key) gesichert; ohne diesen lässt sich die Datenbank nicht entschlüsseln. Das Hauptkennwort (Master Password) muss manuell eingegeben werden, und es kann eine Schlüsseldatei (Key File) verwendet werden, die beispielsweise auf einem mobilen Laufwerk wie USB-Stick oder CD liegt.

KeePass 2.x unterstützt unter Windows zusätzlich eine Methode, einen geheimen Schlüssel des aktuellen Windows-Benutzers zu verwenden. Die Datenbank lässt sich damit nur öffnen, wenn der Benutzer mit dem richtigen Windows-Nutzerkonto angemeldet ist. Ein Nachteil dieser Methode ist, dass es bei einem Verlust des Kontos nicht ausreicht, ein neues mit demselben Benutzernamen und Passwort zu erstellen, da der geheime Schlüssel des Kontos zwar mit diesen Daten geschützt ist, aber nicht direkt daraus abgeleitet werden kann. Bei Verwendung ist es daher wichtig, eine Datensicherung des Windows-Konto-Schlüssels zu erstellen.

Es gibt Plugins zur Verwendung von Windows Hello, das unter anderem eine Authentifizierung per Fingerabdruck ermöglicht. Die Sicherheit entspricht hierbei im Wesentlichen der des Windows-Nutzerkontos.