Die SSL-Schwachstellen die beim SSLv3-Protokoll entdeckt wurden, lassen die Verwendung von SSLv3 und auch TLS 1.0 nicht weiter zu. Es wird empfohlen, TLS 1.2 oder höher zu verwenden. Dieser Beitrag soll helfen, die TLS-Sicherheit von Windows Server durch Bearbeiten der Registrierung mit REG ADD zu erhöhen.

Damit TLS 1.1 und TLS 1.2 von Windows Server aktiviert und ausgehandelt wird, müssen wie im Microsoft Artikel beschrieben:

„Update to enable TLS 1.1 and TLS 1.2 as default secure protocols in WinHTTP in Windows„.

Die TLS-SSL-Einstellungen den Eintrag „DisabledByDefault“ im entsprechenden Unterschlüssel (Client) erstellt und auf „0“ gesetzt werden. Diese Unterschlüssel werden in der Registrierung nicht erstellt, da diese Protokolle standardmäßig deaktiviert sind.

Die meisten Anwendungen unterstützen mittlerweile TLS 1.2 oder höher und nutzen Schannel über HTTP und .NET-APIs.

Einige ältere Programme rufen das Security Support Provider Interface (SSPI) jedoch direkt auf und legen dabei auch gleich die TLS-Version fest. Dabei wird dann oft TLS 1.0 oder 1.1 ausgehandelt. Sobald Microsoft diese veralteten Protokolle in Windows deaktiviert, scheitert eine solche Software.

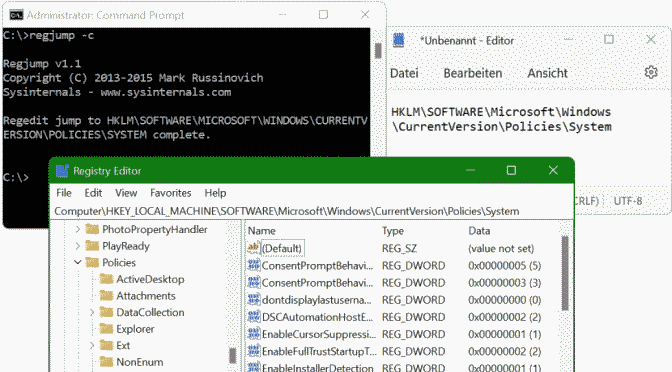

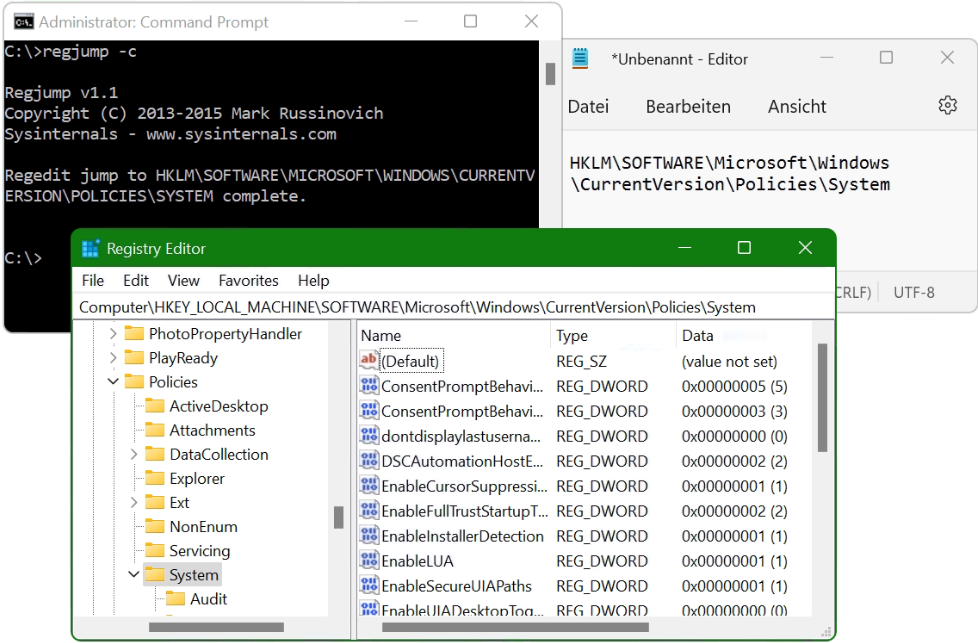

Erstellen der Unterschlüssel für TLS 1.1 und 1.2 mit REG ADD

Die DWORD Unterschlüssel DisabledByDefault erstellen und auf die Werte 0 setzen. Das geht ohne den Registrierungseditor zu öffnen. Die folgenden Zeilen ausführen, in einer als Administrator geöffneten Eingabeaufforderung.

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client" /v "Enabled" /t REG_DWORD /d "1" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server" /v "Enabled" /t REG_DWORD /d "1" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client" /v "Enabled" /t REG_DWORD /d "1" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server" /v "DisabledByDefault" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server" /v "Enabled" /t REG_DWORD /d "1" /fNach dem erstellen der Unterschlüssel mit REG ADD für TLS 1.1 und TLS 1.2, muss das System zur aktivierung neu gestartet werden.

Transport Layer Security (TLS) 1.2 ist der Nachfolger von Secure Sockets Layer (SSL), das von Endgeräten und Anwendungen verwendet wird. Um Daten sicher zu authentifizieren und zu verschlüsseln, wenn sie über ein Netzwerk übertragen werden. Das TLS-Protokoll ist ein weithin akzeptierter Standard, der von Geräten verwendet wird.