MD5 Hash auf dem eigenen Rechner erzeugen

MD5-Hashes sollte man nicht bei Online Hash Generatoren erzeugen, da nicht sicher ist, dass diese nicht in Rainbow-Tables landen.

Message-Digest Algorithm 5 (MD5) ist eine weitverbreitete kryptografische Hash-Funktion. Sie erzeugt MD5-Hashes mit einer Länge von 128 Bit. Die 128 Bit langen MD5-Hashes werden normalerweise als 32-stellige Hexadezimalzahl notiert.

MD5 wurde im Jahr 1991 von Ronald L. Rivest am Massachusetts Institute of Technology als Nachfolger von MD4 entwickelt. Es ist bekannt, dass MD5 keine Kollisionsresistenz bietet und zwischenzeitlich somit als unsicher gilt. Auch die Preimage-Resistenz ist theoretisch gebrochen, allerdings ist ein Preimage-Angriff gegen MD5 nicht praktikabel.

Bislang ist die Anwendung von MD5 noch immer weit verbreitet, und wird genutzt um in Datenbanken abgelegte Passwörter als Hash zu schreiben. Auf diese Weise wird verhindert, dass Passwörter im Klartext abgespeichert werden, was sonst ein hohes Sicherheitsrisiko darstellen würde.

User Authentifizierung

Bei einer User Authentifizierung wird das von ihm übermittelte Passwort mittels MD5 gehasht und der MD5-Hash wird mit dem MD5-Hash in der Datenbank verglichen. Sind beide Hashes gleich, gilt der User als authentifiziert. Wichtig ist dabei der Einsatz sogannter Salts, um gegenüber Angreifern ein wirksames Mittel gegen sogenannte Rainbow-Tabellen zu haben.

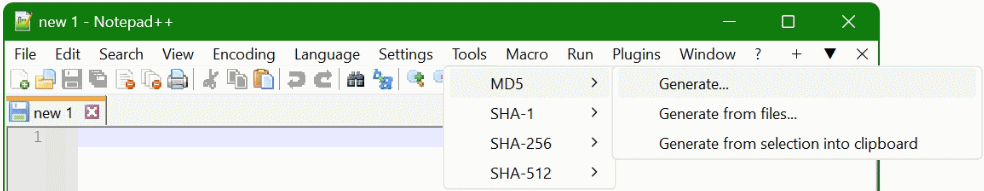

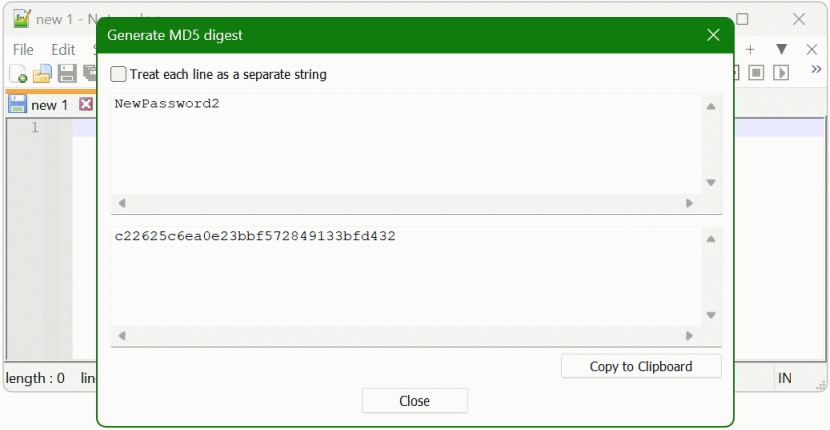

MD5-Hash erzeugen mit Notepad++

Eine zusätzliche Funktion in Notepad++, die gelegentlich hilfreich sein kann, ist der Hash-Generator. Mit dem MD5, SHA-1, SHA-256 und SHA-512 Hash-Generator, wird aus einer Text Eingabe oder einer Datei ein kryptografischer Hash generiert.

Klicke auf Tools -> MD5 -> Generate, um MD5-Hashes zu generieren.

Notepad++ ist ein kostenloser Quellcode-Editor und Notepad-Ersatz und kann hier heruntergeladen wrden. Die Verwendung läuft in der MS Windows-Umgebung und unterliegt der GNU General Public License.

Sicherheit bei Online Hash-Generatoren

Die MD5-Hashes sollten nicht Online über Generatoren auf Webseiten erzeugt werden, da nicht sichergestellt ist, dass diese letzten Endes nicht in Rainbow-Table landen. Rainbow Tabellen sind Datenstrukturen, die eine schnelle, speichereffiziente Suche nach der ursprünglichen Zeichenfolge für einen gegebenen Hashwert ermöglicht.

Hash Rainbow Tabellen

Der Begriff „Rainbow“ bezieht sich auf die verschiedenen Farben innerhalb der Tabelle, mit denen verschiedene Reduktionsfunktionen und -Schritte gekennzeichnet werden. Geht es darum, eine Vielzahl von Passwörtern zu knacken, sorgen Rainbow Tables für eine erhebliche Komplexitätsreduktion, weil ein vorgefertigtes Datenset mit Passwort-Hashes vorliegt. Die Passwörter werden mit diesem Datenset abgeglichen. Bei diesem Prozess werden die Hash-Files – vereinfacht ausgedrückt – in kleine Teile gesplittet und anhand von Berechnungen mit Buchstaben und Wörtern korreliert, bis das Klartext-Passwort ermittelt ist.

Hash in Windows PowerShell erzeugen

Unter Windows lässt sich in der PowerShell ein MD5-Hash erzeugen, hierzu eine entsprechende Funktion erstellt werden kann.

Function Get-MD5Hash {

param

(

[String] $String

)

$Hash = New-Object System.Text.StringBuilder

$([System.Security.Cryptography.HashAlgorithm]::Create('MD5')).ComputeHash([System.Text.Encoding]::UTF8.GetBytes($String)) |

ForEach-Object {

$null = $Hash.Append($_.ToString("x2"))

}

return $Hash.ToString().ToLower()

}Der Aufruf in der PowerShell folgt nun mit dem Befehl.

PS C:\> Get-MD5Hash "NewPassword2"

c22625c6ea0e23bbf572849133bfd432MD5-Hash erzeugen unter Linux

Unter Linux istmd5sumbereits Onboard, damit kann mit folgendem Befehl im Terminal Ctrl + Alt + T ein Hash erzeugt werden.

$ echo -n NewPassword2 | md5sum

c22625c6ea0e23bbf572849133bfd432MD5-Hash in macOS erzeugen

Bei macOS kann man ebenfalls in einem Terminal den Befehl wie folgt ausführen.

$ echo -n "NewPassword2" | md5

c22625c6ea0e23bbf572849133bfd432Die Option -n gibt den abschließenden Zeilenumbruch nicht aus.